NSSCTF之Misc篇刷题记录(17)

NSSCTF之Misc篇刷题记录(17)

- [闽盾杯 2021]DNS协议分析

- [GFCTF 2021]pikapikapika

NSSCTF平台:https://www.nssctf.cn/

PS:所有

FLAG改为NSSCTF

[闽盾杯 2021]DNS协议分析

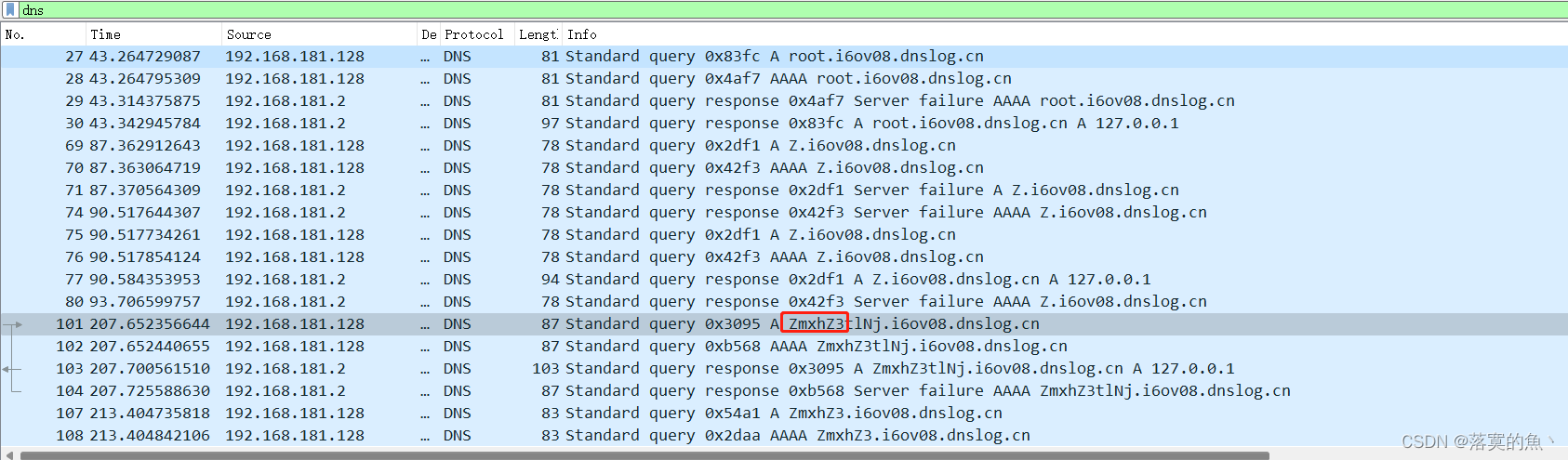

数据包提示给得是DNS数据包 直接过滤一下 发现 数据里面存在Base64特征 手动提取拼接即可。

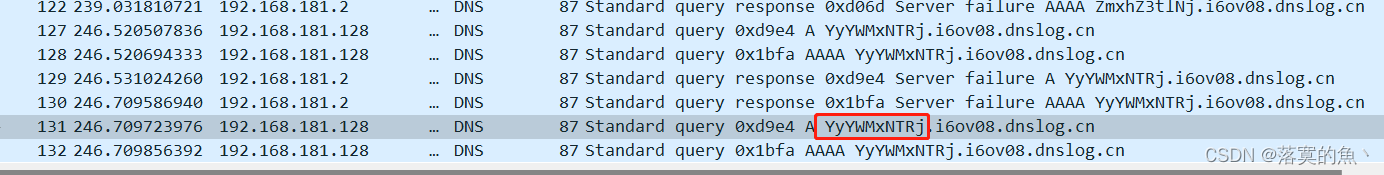

最终拼接得到:ZmxhZ3tlNjYyYWMxNTRjYTM3NmUxYzAwMWVlOGJiZTgxMzE4Yn0K然后解码

在线Base64解码:http://www.hiencode.com/base64.html

NSSCTF{e662ac154ca376e1c001ee8bbe81318b}

[GFCTF 2021]pikapikapika

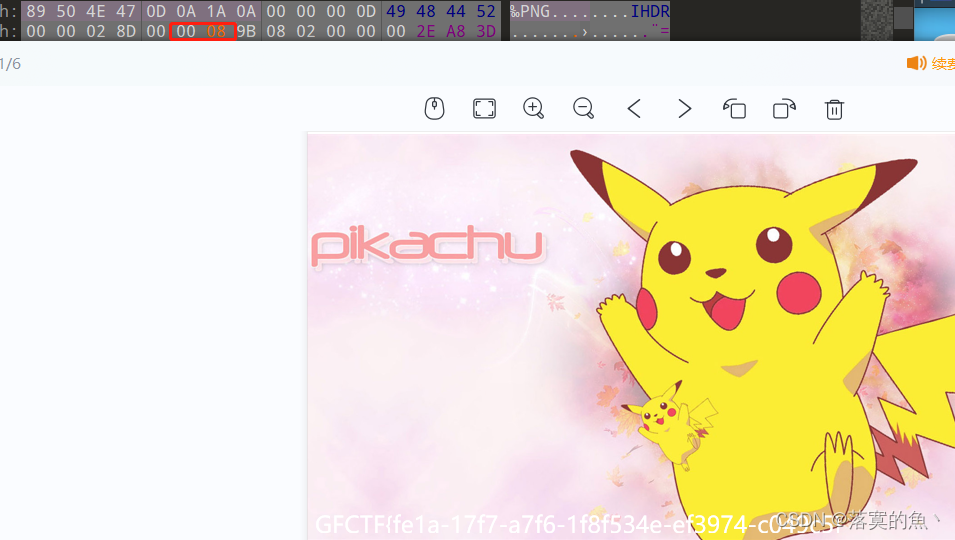

下载一张图片 很有意思 皮卡丘里面有信息 大概拼接一下得到:I_want_a_p1ka!

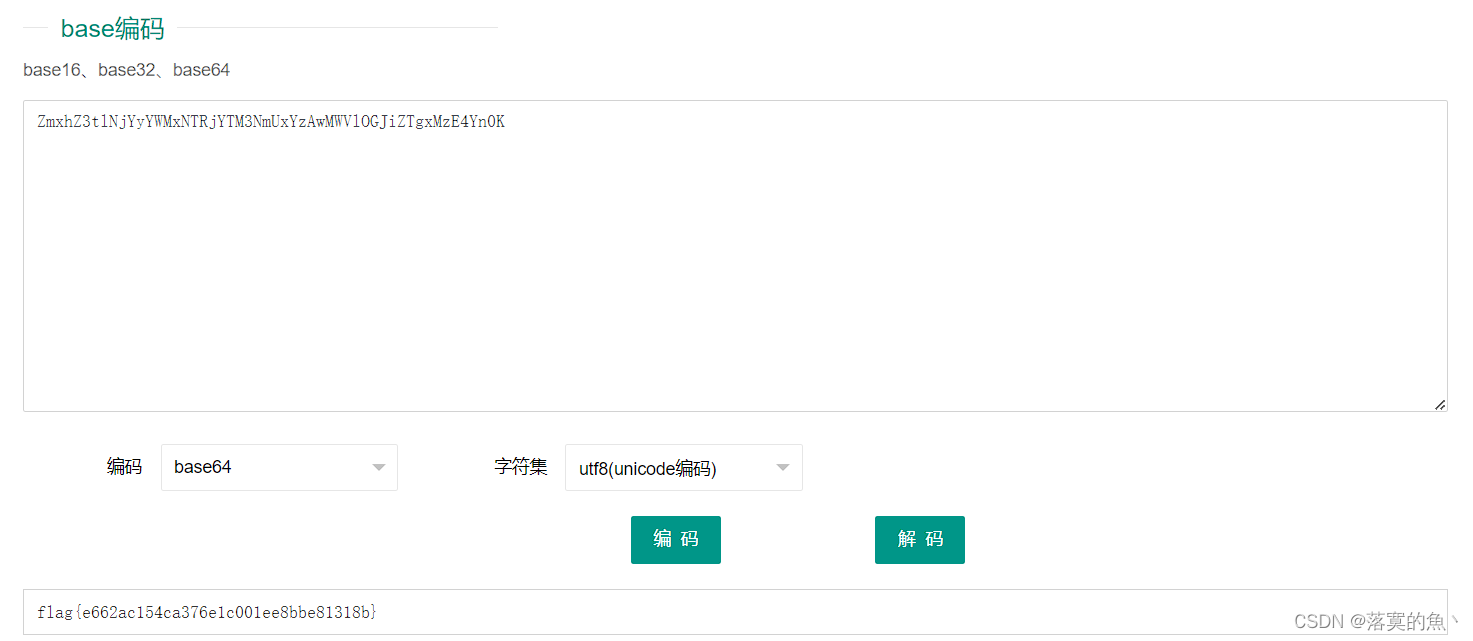

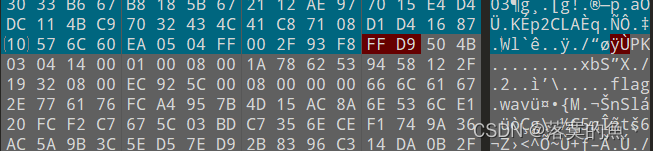

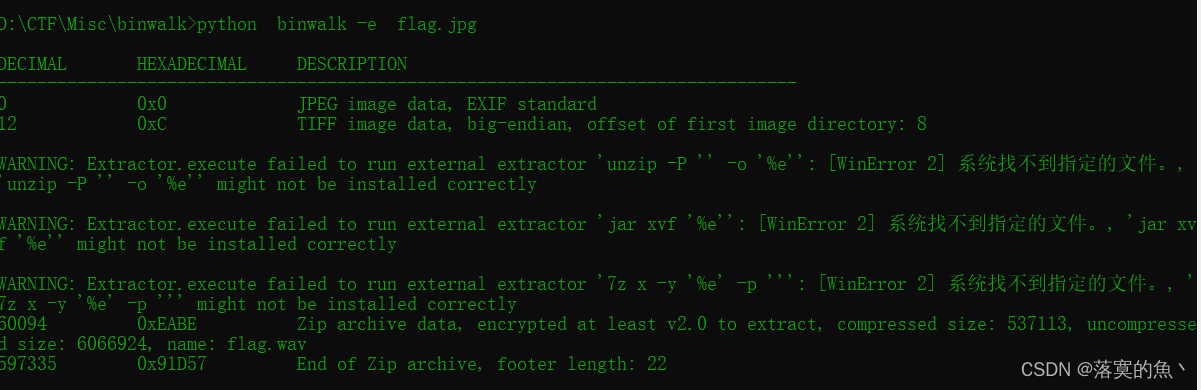

放入010 一看存在隐写 有音频和PK文件 binwalk 分离一下输入密码, 得到flag.wav 文件

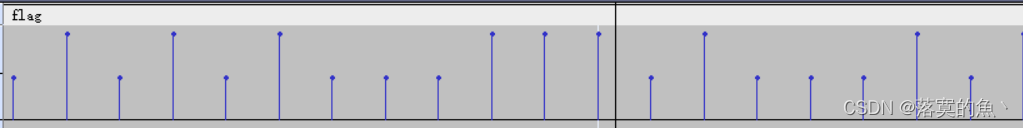

经典音频文件放入Audacity 查看频谱图没有信息,再看波形放大 一看

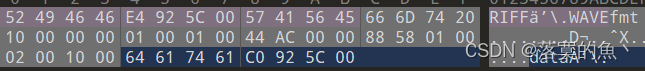

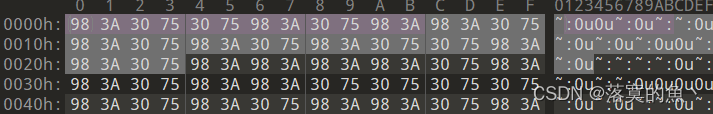

两种频率 高的看成1低得看成0 使用脚本提取一下数据把第二张图去掉留下第三张图在脚本

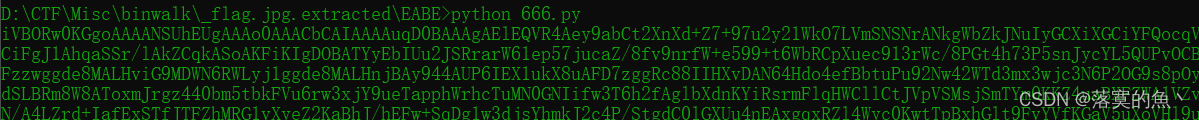

f = open('flag.wav','rb').read()

flag = ''

for i in range(len(f)//2):if(f[i*2:i*2+2] == b'\x98:'):flag += '0'else:flag += '1'

s = ''

rflag = ''

for i in flag:s+=iif len(s)==8:rflag += chr(int(s,2))s=''

print(rflag)

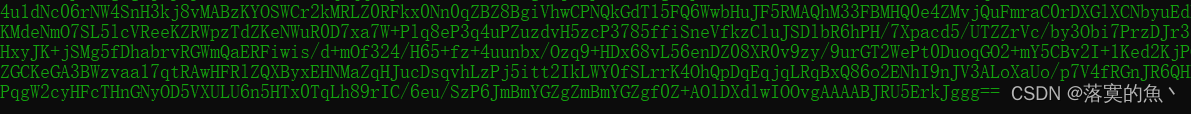

得到一串很长得Base64编码解码即可,但是很多网站都是乱码这里放到kali运行 很明显PNG文件

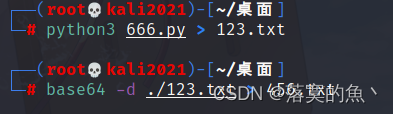

python3 666.py > 123.txt

base64 -d ./123.txt > 456.txt

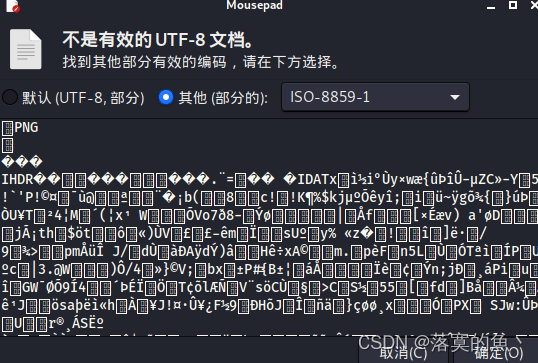

复制到windows上面这里需要修改一下高度00 改为08 即可。

NSSCTF{fe1a-17f7-a7f6-1f8f534e-ef3974-c049c5}