re学习(35)攻防世界-no-strings-attached(动调)

参考文章:

re学习笔记(28)攻防世界-re-no-strings-attached_Forgo7ten的博客-CSDN博客

攻防世界逆向入门题之no-strings-attached_攻防世界 no-strings-attached_沐一 · 林的博客-CSDN博客 本人题解:

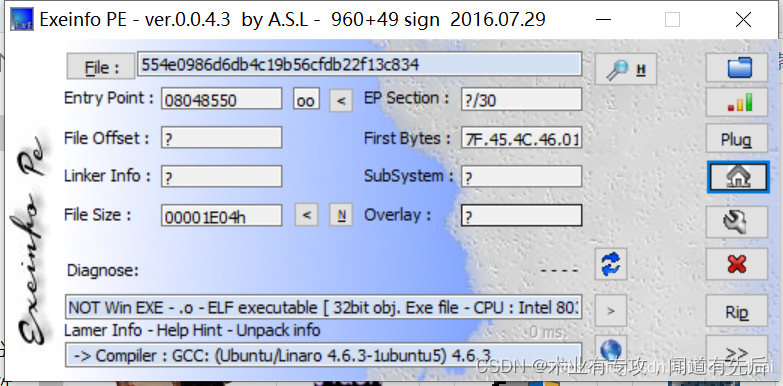

扔入Exepeinfo中查壳和其他信息:

如图所示,32位ELF的linux文件,照例扔如IDA32位中查看代码信息,跟进Main函数:

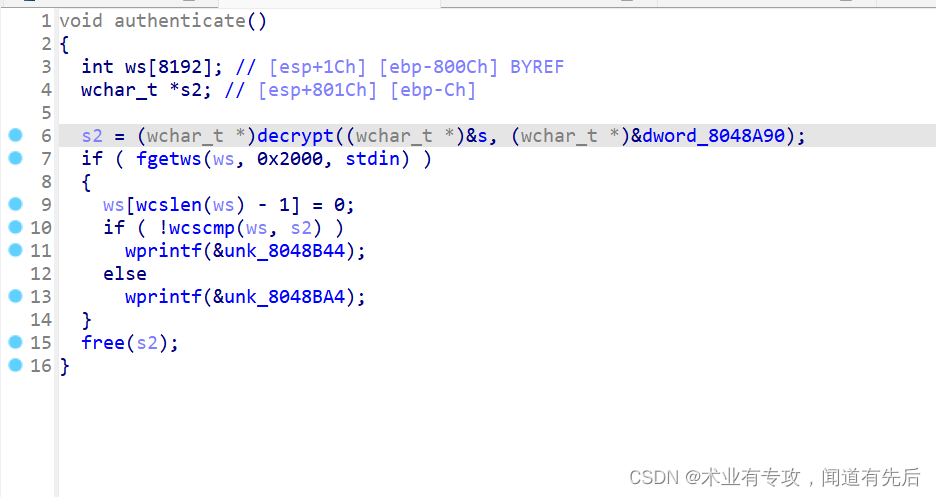

跟进authenticate()函数

这里有个decrypt函数,中文名是加密,不在导入表中说明不是系统函数,后面的if判断条件是输入,还有个比较的wcscmp函数,后面两个wprintf分别是success 和access这些成功和拒绝的字符串地址。

fgetws函数是从输入流stdin中获取0x2000个字符给ws,也就是说s2是关键了,s2由decrypt函数得出,decrypt是用户自定义函数,在这里学到了非系统函数的英文名会是题目给的暗示,所以这里是加密操作后与输入的比较,只要输入后与加密后的s2一样就会打印success或access这些字符串,那flag自然也在加密函数中了。

然后开始动调:

这里有一个问题卡了我许久,就是在Ubuntu中无法打开32位调试文件,需要安装一些配置才可以参考文章:

【BUG】Linux目录下明明有可执行文件却提示找不到,“No such file or directory”,解决:为64位Ubuntu安装32位程序的运行架构_linux文件存在 但报错说找不到_shandianchengzi的博客-CSDN博客

可以解决

程序在08048720执行完call,并将返回值存储在eax里。

然后通过eax赋值给[ebp+s2],也就是字符串s2,

F8单步执行到08048725

然后跳转到eax存储的地址上

其实在这里也是可以看到flag的,一个一个写出来就可以了,但是也可以提取数据,一块弄出来

参考别人写的脚本:

数据提取:

unsigned int data[38] = {0x00000039, 0x00000034, 0x00000034, 0x00000037, 0x0000007B, 0x00000079, 0x0000006F, 0x00000075,0x0000005F, 0x00000061, 0x00000072, 0x00000065, 0x0000005F, 0x00000061, 0x0000006E, 0x0000005F,0x00000069, 0x0000006E, 0x00000074, 0x00000065, 0x00000072, 0x0000006E, 0x00000061, 0x00000074,0x00000069, 0x0000006F, 0x0000006E, 0x00000061, 0x0000006C, 0x0000005F, 0x0000006D, 0x00000079,0x00000073, 0x00000074, 0x00000065, 0x00000072, 0x00000079, 0x0000007D};

然后将其转换为字符即为flag

#include <stdio.h>

int main()

{unsigned int data[38] = {0x00000039, 0x00000034, 0x00000034, 0x00000037, 0x0000007B, 0x00000079, 0x0000006F, 0x00000075,0x0000005F, 0x00000061, 0x00000072, 0x00000065, 0x0000005F, 0x00000061, 0x0000006E, 0x0000005F,0x00000069, 0x0000006E, 0x00000074, 0x00000065, 0x00000072, 0x0000006E, 0x00000061, 0x00000074,0x00000069, 0x0000006F, 0x0000006E, 0x00000061, 0x0000006C, 0x0000005F, 0x0000006D, 0x00000079,0x00000073, 0x00000074, 0x00000065, 0x00000072, 0x00000079, 0x0000007D};for(int i=0;i<38;i++)printf("%c",data[i]);return 0;

}flag为

9447{you_are_an_international_mystery}

总结:不在导入表(import)中说明不是系统函数,非系统函数的英文名会是题目给的暗示

1.2.动态调试类似内存调试,在内存中找数据,寻找中间变量

3.IDA是根据自己的规则给无法解析变量名赋值的,也就是说在IDA里变量是s2这个名字,但是实际上程序里并没有s2这个变量名,所以只能查看寄存器了,毕竟函数是先返回到eax寄存器中再移动到变量中的。