ubuntu网络管理

主机-ip,service—port

分别查看/etc/hosts,/etc/host.conf;/etc/services,/etc/resolv.conf;

内核更新——linux-image-generic 6.2.0-24.24

非常抱歉,我误解了你的问题。如果你想更新已安装的内核版本,可以按照以下步骤进行操作:

-

打开终端:可以通过按下

Ctrl + Alt + T组合键来打开终端,或者在应用程序菜单中搜索 “终端” 并打开。 -

检查当前安装的内核版本:在终端中运行以下命令,以查看当前安装的内核版本:

uname -r -

更新软件包列表:在终端中运行以下命令,以确保软件包列表是最新的:

sudo apt update -

查找可用的内核版本:运行以下命令来查找可用的内核版本:

apt search linux-image-generic -

选择要安装的内核版本:从列表中选择一个你想要更新到的内核版本。

-

安装更新的内核:运行以下命令来安装选定的内核版本(将

<kernel_version>替换为你选择的实际内核版本):sudo apt install linux-image-<kernel_version> -

更新 GRUB 引导配置:运行以下命令来更新 GRUB 引导配置:

sudo update-grub -

重启系统:安装完成后,重新启动计算机以应用新的内核版本:

sudo reboot

请注意,这些步骤将更新已安装的内核版本。如果你想要手动下载和编译内核,请参考相关文档或第三方资源。

firewall过滤

iptables useless

要在 Ubuntu 上设置 iptables 规则在开机时自动启动,你可以使用 iptables-persistent 服务。这个服务可以帮助你保存和加载 iptables 规则。

以下是在 Ubuntu 上设置 iptables-persistent 的步骤:

-

安装

iptables-persistent包:sudo apt-get update sudo apt-get install iptables-persistent -

在设置规则之后,保存当前的

iptables规则:sudo iptables-save > /etc/iptables/rules.v4 sudo ip6tables-save > /etc/iptables/rules.v6 -

启动

iptables-persistent服务:sudo systemctl enable netfilter-persistent sudo systemctl start netfilter-persistent

现在,当你重新启动系统时,iptables-persistent 服务会自动加载之前保存的 iptables 规则并应用它们。

请注意,iptables-persistent 默认会自动加载 /etc/iptables/rules.v4 和 /etc/iptables/rules.v6 中的规则。如果你想重新加载规则,可以使用以下命令:

sudo netfilter-persistent reload

这样,你的 iptables 规则就会在系统启动时自动加载并生效了。

- ubuntu20.04采用nftable作为防火墙工具。。

- 直接ufw 就好了~~

- 就是说,原来(下载VSCode和Pycharm之后)是不行的,那就可以(甚至可以直接用VSCode)~~多谢!

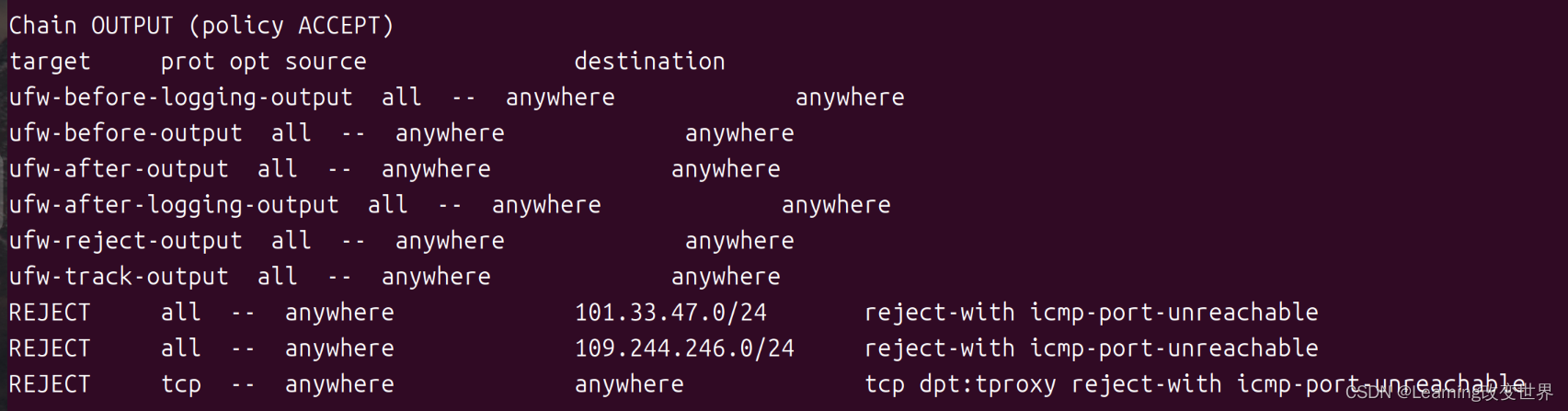

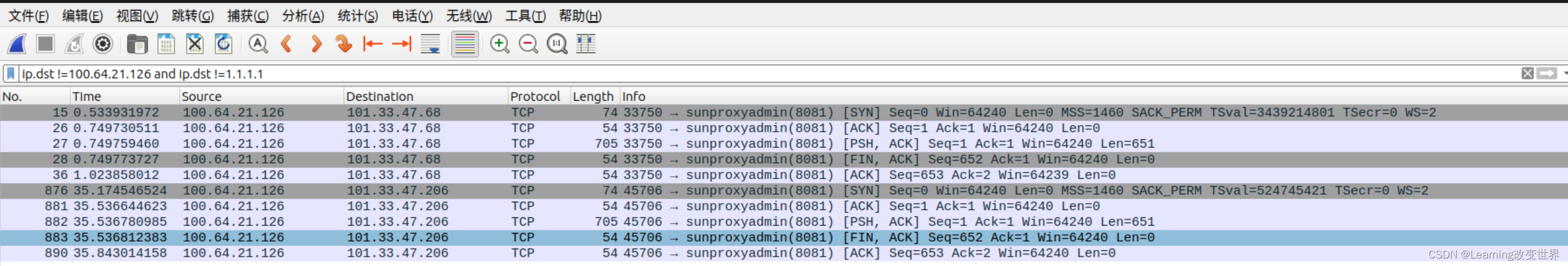

iptables -A OUTPUT -d 101.33.47.206 -j REJECT # 过滤出口为target ip

iptables -A OUTPUT -d 109.244.246.0/24 -j REJECT # filter output=subnet

iptables -A OUTPUT -m tcp -p tcp --dport 8081 -j REJECT # filter target tcp port=8081(sunproxy)

- 因为电脑被注入程序了,设置防火墙的时候给一顿骚操作,消耗了2h,有点傻,

- 好像可以用ufw设置规则,直接ufw enable就不用set iptables 开机自启动了

- 之前不想重装系统浪费时间,将来再装个系统(15分钟足矣),就是要配下环境!

- win10够我用了,反正这些数据泄露好像没什么用,ustc-host,密码cl626cl626,欢迎抓包!

ufw

ufw default deny

ufw deny from any on port_num to 185.xx.xx.xx on port_num

ufw reload

ufw enable

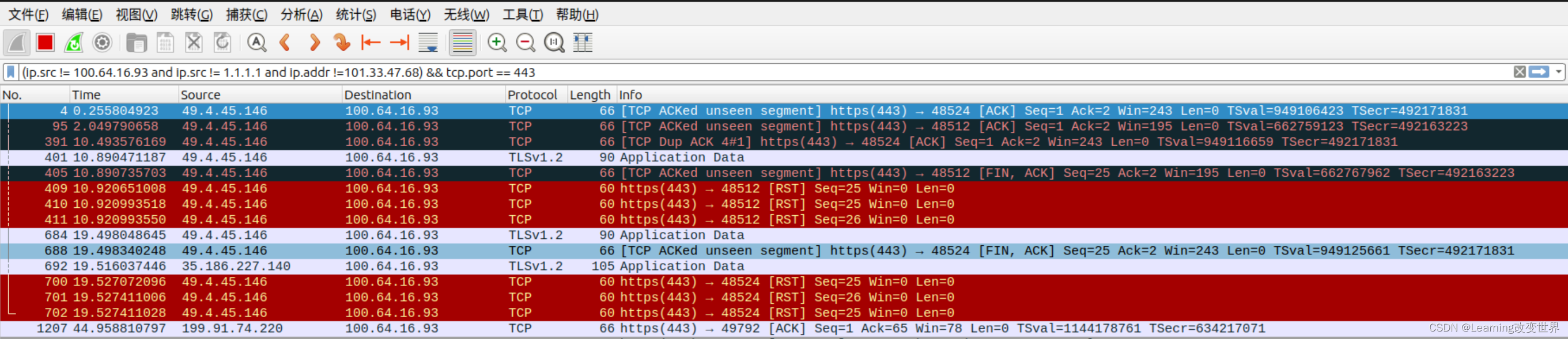

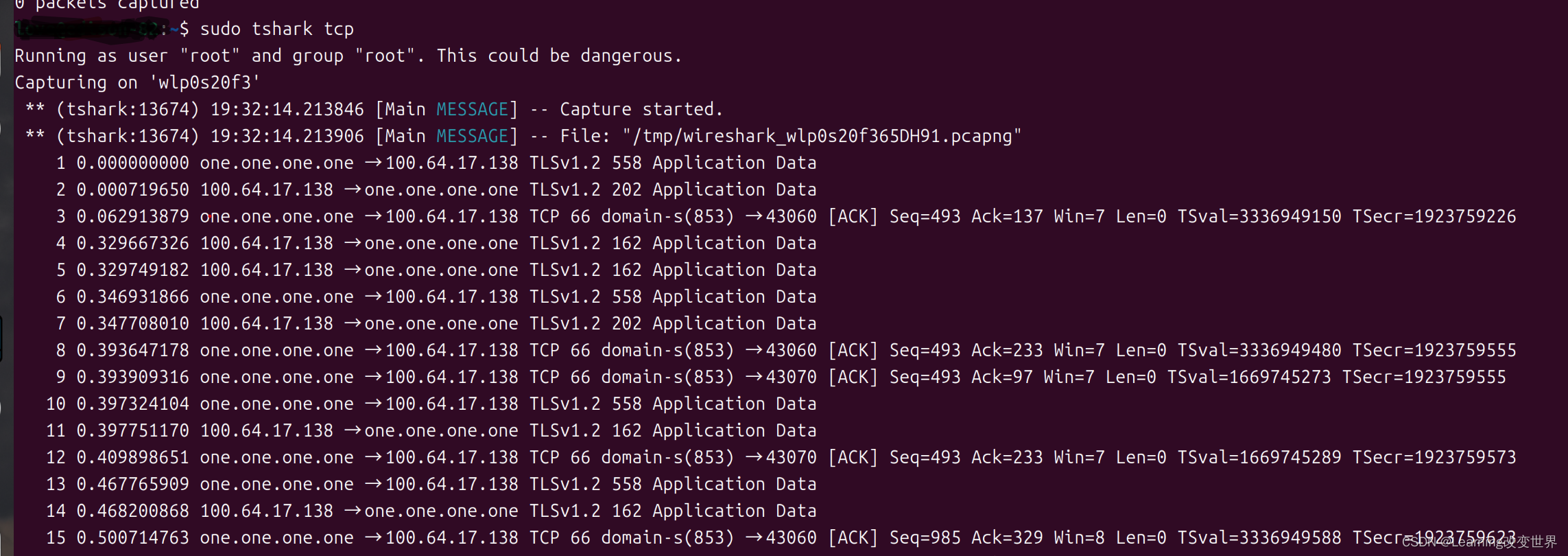

wireshark捕获分析

- 具体实现是读取每一层或MAC层处的报文首部?

- netstat 侦听 tcp报文

- tcpdump类似wireshark,显示侦听的端口

语法

- 一般格式 (proto.dir == xxx) link (proto.dir == xxx) link …

- proto表示协议ip/tcp/udp/arp/ether,dir=dst/src/addr(不指明方向)

计科大四的学生第一次capture telegram,zxm的计网连wireshark都不要求,xsl PS1:natural/intrinsic course在这

PS1:natural/intrinsic course在这

PS2:we can use tshark in the terminal

案例1

- 未开启任何程序,莫名向101.33.47.68/206发送报文

ip为腾讯云的,

ip为腾讯云的,

如何通过防火墙屏蔽?

如何通过防火墙屏蔽?

以及如何组package,想看看发送了什么东西~~

arp绑定

arp表查看

arp -a # check histroy arp information

arp -n # scrutiny current arp info

路由配置

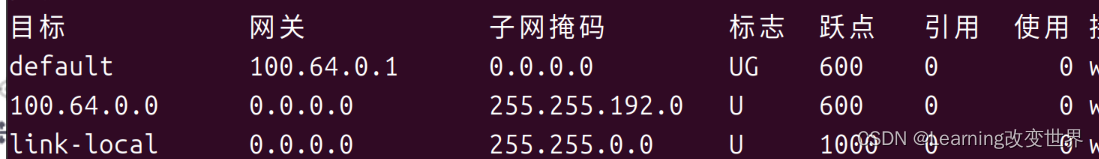

routecheck local route table,主机的所有报文都发给local access network,以及从local route接收ip telegram,只有2条记录,还有指向自身的link.local