使用IPSEC VPN 在有防火墙的场景和有NAT转换的场景下实现隧道通信实验

目录

一、在有防火墙的场景

1、为所有设备配置对应ip地址:

2、进入两个防火墙实现公网互通

3、测试公网是否互通

4、进入SW1配置IPSEC VPN

5、进入SW2配置IPSEC VPN

6、配置策略方向ESP的流量

7、尝试使用PC1访问PC2

二、在有NAT地址转换的场景

1、为新增加的路由器配置ip:

2、在AR2上做NAT

3、修改SW1配置

4、修改SW2上的策略:

5、进行IPSEC配置

6、尝试访问:

一、在有防火墙的场景

实验拓扑:

1、为所有设备配置对应ip地址:

SW1:

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.159.100 24

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

[USG6000V1-GigabitEthernet0/0/0]int gi 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 10.1.1.2 24

[USG6000V1-GigabitEthernet1/0/0]service-manage all permit

[USG6000V1-GigabitEthernet1/0/0]int gi 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip ad 100.1.1.2 24

[USG6000V1-GigabitEthernet1/0/0]service-manage all permit SW2:

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.159.101 24

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

SG6000V1-GigabitEthernet1/0/0]int gi 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 100.2.1.2 24

[USG6000V1-GigabitEthernet1/0/0]service-manage all permit

[USG6000V1-GigabitEthernet1/0/0]int gi 1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip address 10.2.1.2 24

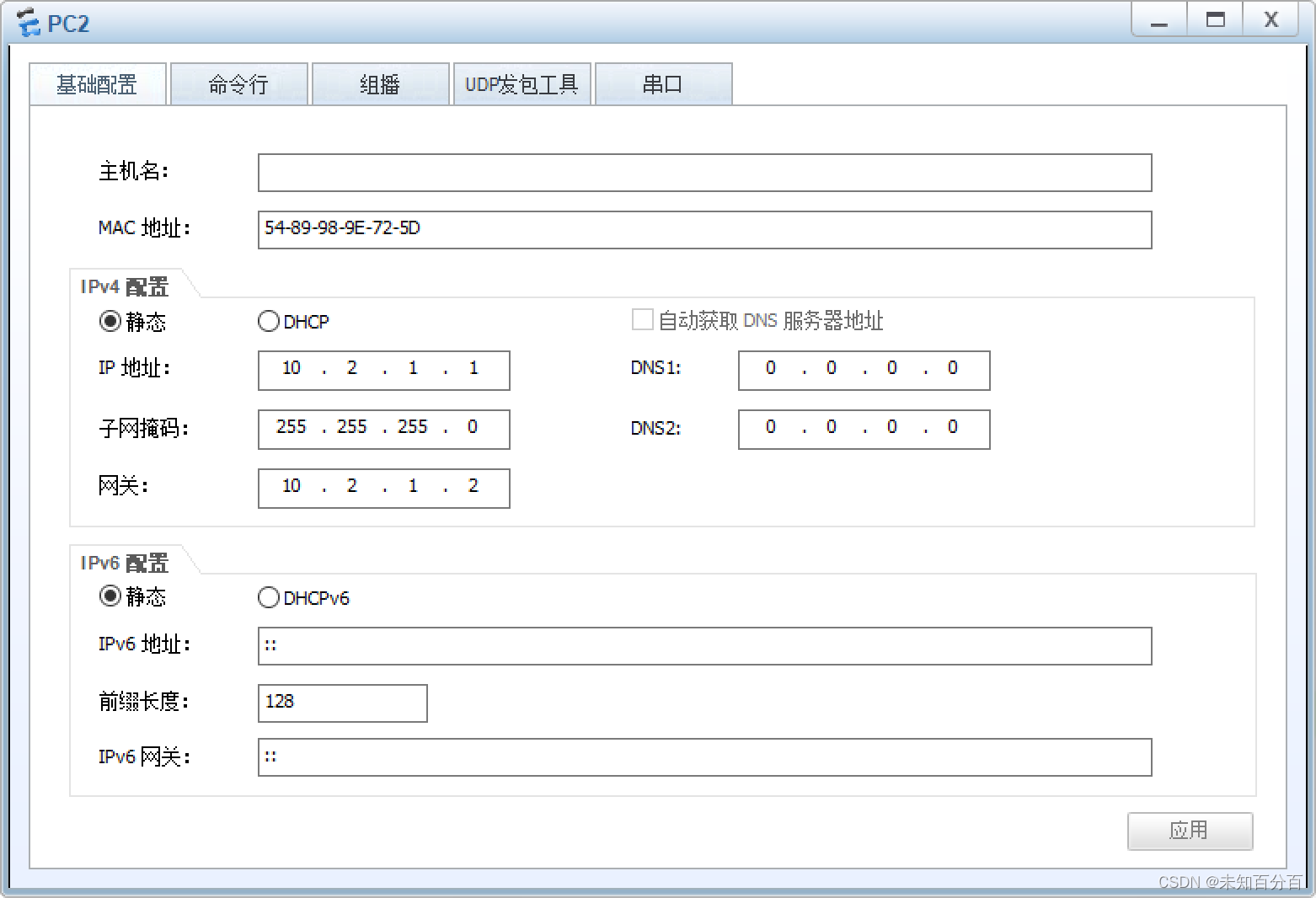

[USG6000V1-GigabitEthernet1/0/1]service-manage all permit PC1-PC2:

AR1:

[r2]int gi 0/0/0

[r2-GigabitEthernet0/0/0]ip address 100.1.1.1 24

[r2-GigabitEthernet0/0/0]int gi 0/0/1

[r2-GigabitEthernet0/0/1]ip add 100.2.1.1 242、进入两个防火墙实现公网互通

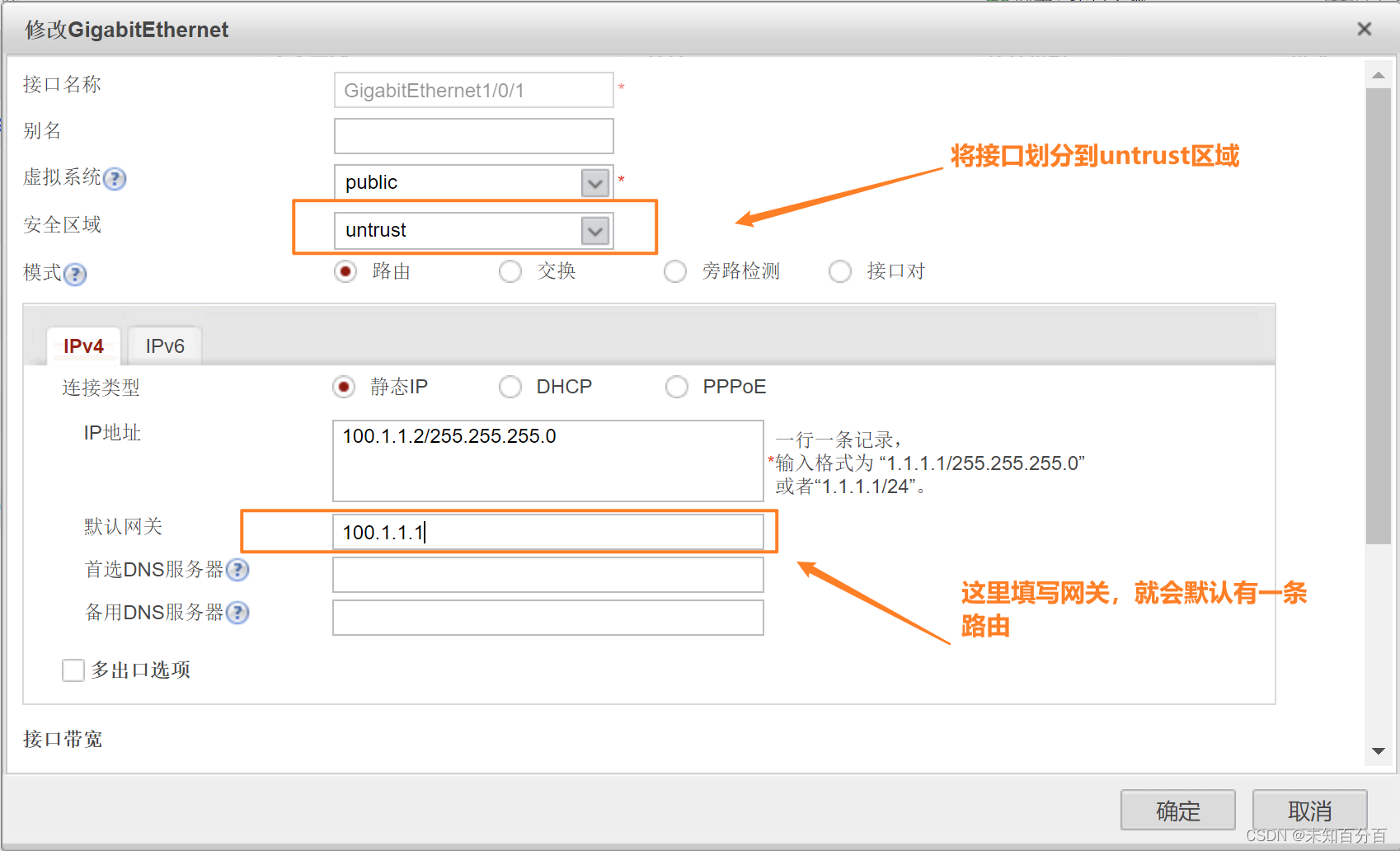

(1)划分接口区域、并且配置路由

SW1:

注:需要开启ping服务用于测试

SW2:

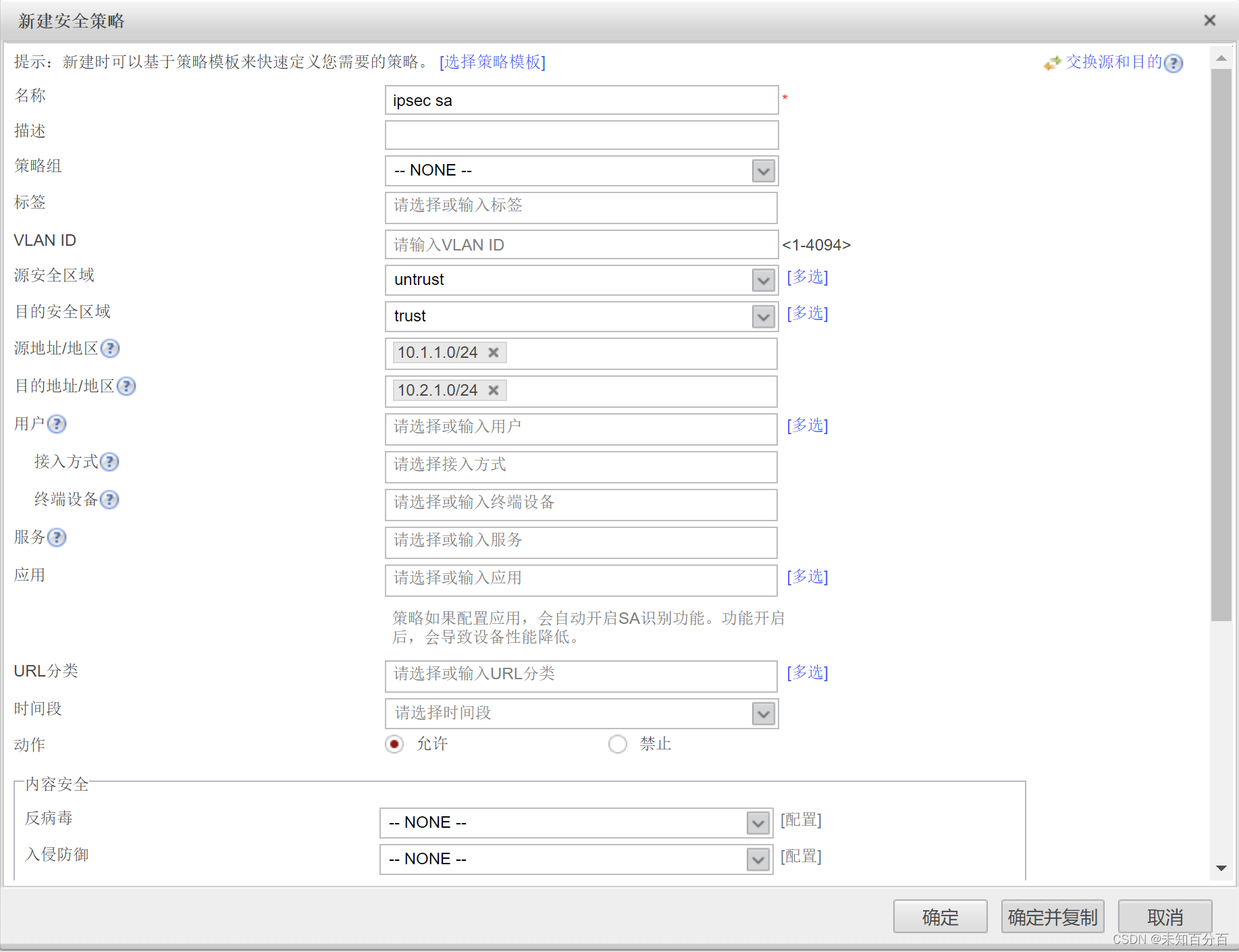

(2)指定策略放行

SW1:

SW2:

3、测试公网是否互通

成功访问,之后就可以删除这条策略了

4、进入SW1配置IPSEC VPN

(1)第一阶段 IKE SA 放行UDP 500 to 500

(2)IPSEC SA 方向 PC1到PC2的流量

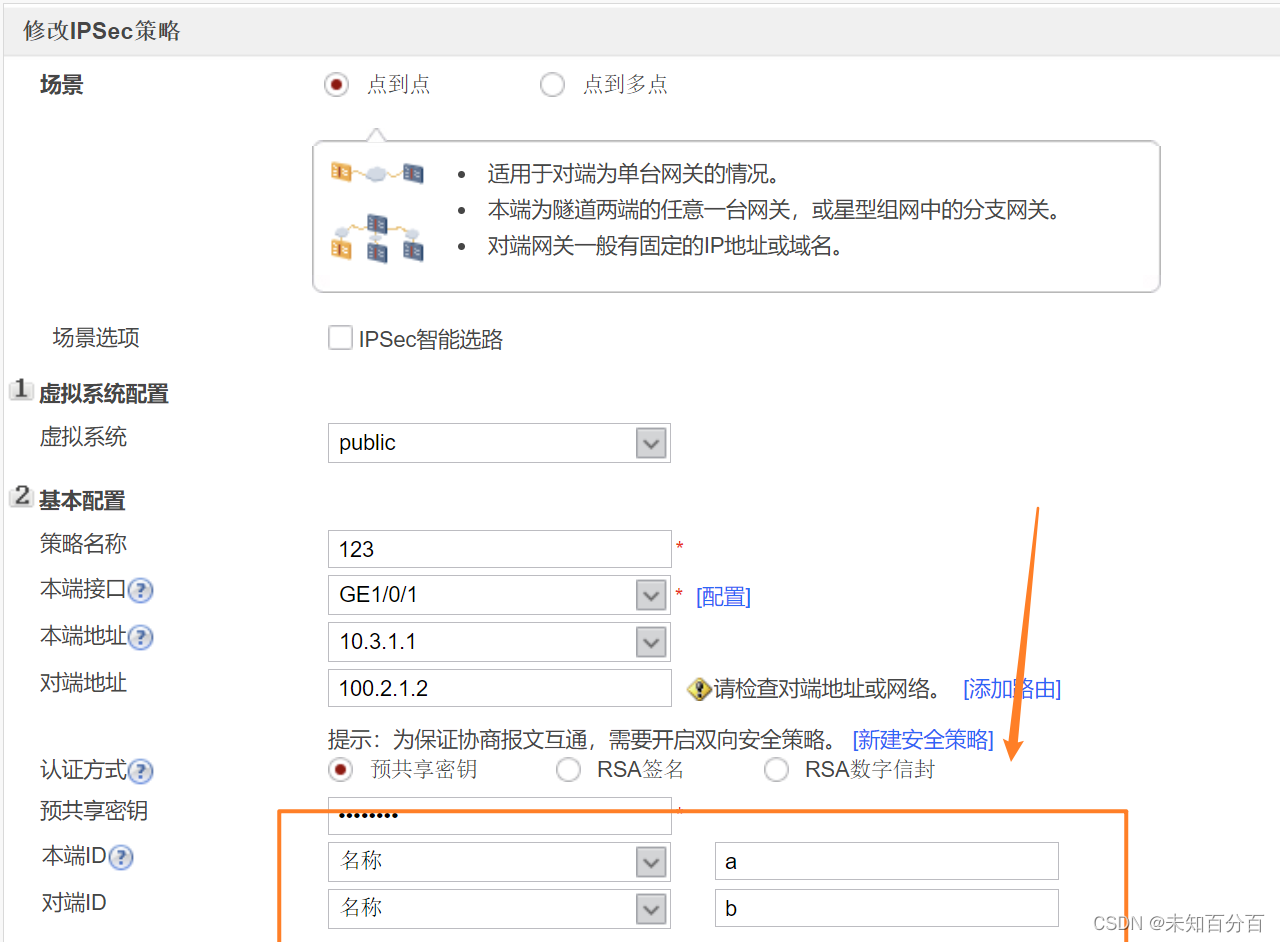

(3)配置IPSEC

配置加密数据流:

安全提议:

5、进入SW2配置IPSEC VPN

(1)第一阶段 ike sa 放行UDP 500 to 500

(2)IPSEC SA 放行PC1到PC2的流量

(3)配置IPSEC

加密数据流:

安全提议:与SW1完全一致

6、配置策略方向ESP的流量

SW1:

SW2:

7、尝试使用PC1访问PC2

成功实现ISPEC VPN访问

二、在有NAT地址转换的场景

拓扑:在第一个实验的基础上再SW1和AR2之间增加一台AR3即可

1、为新增加的路由器配置ip:

[r3]int gi 0/0/0

[r3-GigabitEthernet0/0/0]ip add 10.3.1.2 24

[r3-GigabitEthernet0/0/0]int gi 0/0/1

[r3-GigabitEthernet0/0/1]ip add 100.1.1.2 24

[r3-GigabitEthernet0/0/1]q

[r3]ip route-static 0.0.0.0 0 100.1.1.1

[r3]ip route-static 0.0.0.0 0 10.3.1.12、在AR2上做NAT

[r3]acl 2000

[r3-acl-basic-2000]rule permit source 10.3.1.0 0.0.0.255

[r3]int gi 0/0/1

[r3-GigabitEthernet0/0/1]nat outbound 20003、修改SW1配置

(1)接口和网关

(2)IKE SA:

(3)将ESP流量修改为UDP4500、ip地址修改

4、修改SW2上的策略:

(1)ESP

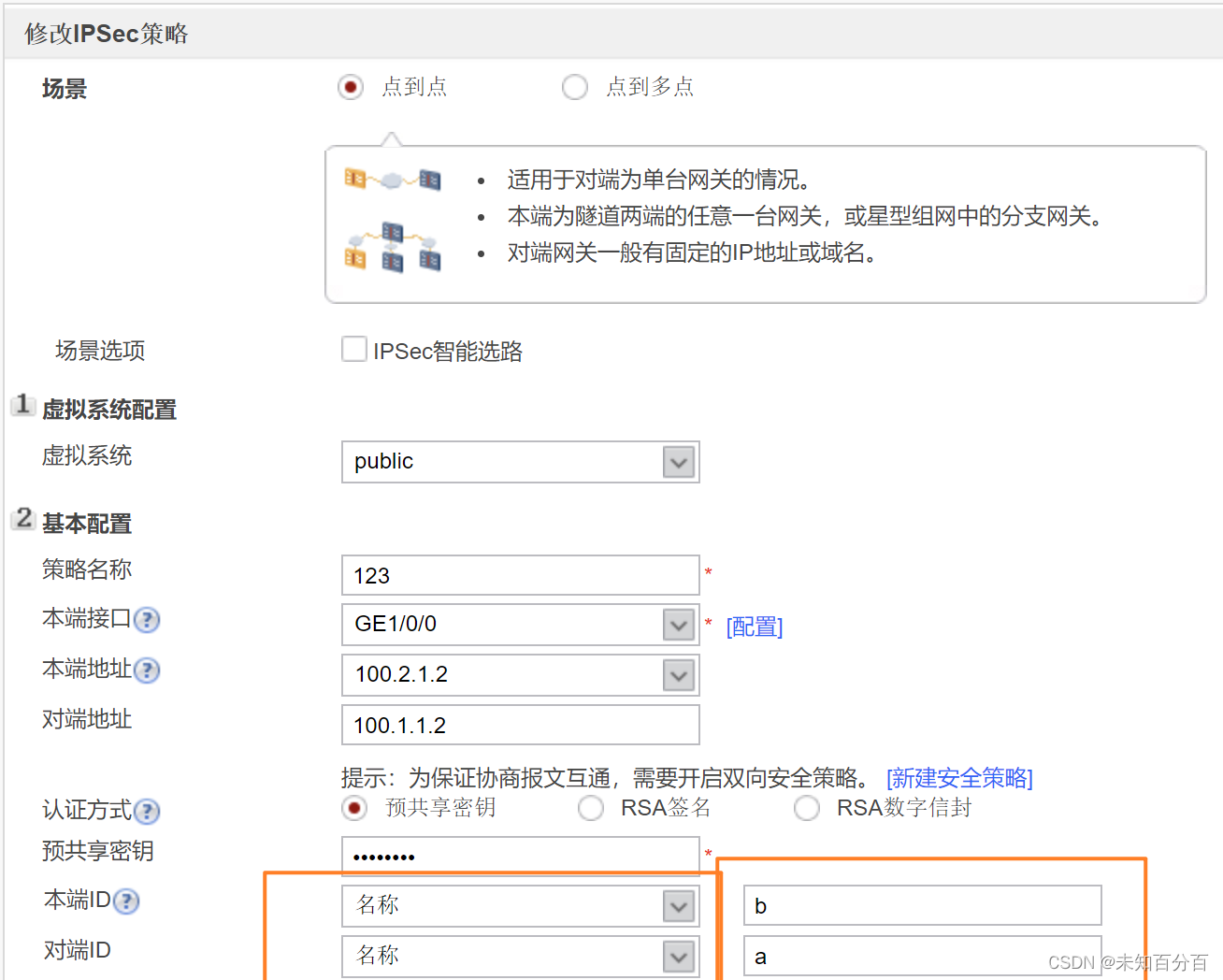

5、进行IPSEC配置

SW1:

注:需要将下面的协商模式修改为野蛮模式

SW2:

注:需要将下面的协商模式修改为野蛮模式

6、尝试访问: