2025年UDP应用抗洪指南:从T级清洗到AI免疫,实战防御UDP洪水攻击

一次未防护的UDP暴露,可能让日活百万的应用瞬间瘫痪,损失超千万

2025年,随着物联网僵尸网络规模指数级增长及AI驱动的自适应攻击工具泛滥,UDP洪水攻击峰值已突破8Tbps,单次攻击成本却降至50元以下。更致命的是,70%的UDP攻击伴随CC攻击形成混合打击,传统防护体系几近失效。本文将揭秘攻击者最新武器库,并分享一套经头部企业验证的立体化防御方案。

一、2025年UDP洪水攻击的三大致命升级

1. AI驱动的自适应攻击

黑客利用生成式AI动态调整报文特征(载荷内容、包大小、发送间隔),攻击流量与正常业务相似度高达99.5%,传统指纹规则彻底失效。更可怕的是,AI能自动识别业务低谷期发起精准打击,绕过人工监控。

2. 反射放大攻击工业化

通过劫持智能家居设备(摄像头、传感器)构建僵尸网络,利用DNS/NTP协议漏洞发起反射攻击。1Gbps的请求可放大至500倍流量,佛山某金融平台曾遭3.5Tbps攻击,API延迟飙升至2000ms。

3. 混合协议精准打击

“UDP洪水+CC攻击”组合拳成为标配:

传输层:UDP大包打满带宽(如500字节碎片包,500万QPS)

应用层:模拟真实用户高频请求耗尽连接池

某直播平台曾因混合攻击导致CDN节点全面瘫痪。

二、四层智能防护架构:从边缘到终端的全链条防御

▶ 第一层:基础设施隐身与调度

1. 动态端口轮换技术

bash

# 游戏服务器端口动态切换脚本(每分钟更换端口范围)

while true; doNEW_PORT=$((RANDOM % 1000 + 30000))iptables -t nat -A PREROUTING -p udp --dport 8000:9000 -j REDIRECT --to-port ${NEW_PORT}sleep 60

done通过分钟级切换业务端口,攻击者探测失败率提升90%。

2. BGP Anycast全球调度

全球部署800+边缘节点(如华为云T级高防)

攻击流量自动分流至最近清洗中心

实测清洗效率>99%,切换延迟<50ms

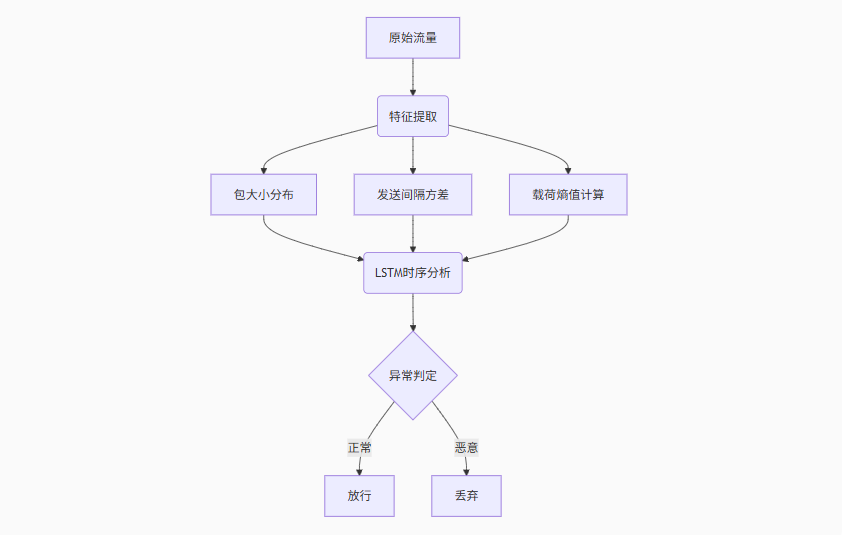

▶ 第二层:AI行为引擎实时过滤

多模态流量分析模型:

图表

0.5秒内识别变异攻击,误杀率控制在0.3%以下(传统方案15%)。

▶ 第三层:协议层精细化管控

按业务类型定制策略:

| 业务场景 | 防护方案 | 关键参数配置 | 性能影响 |

|---|---|---|---|

| 实时游戏 | 开放端口+限速 | 单IP≤1000包/秒 | 丢包率<0.01% |

| 金融交易 | UDP禁用+QUIC协议替代 | TLS 1.3握手加速 | 延迟↓40% |

| 视频直播 | SRTP加密+载荷校验 | 包签名验证 | 带宽消耗↓60% |

25

▶ 第四层:终端加固与溯源

1. SDK设备指纹绑定

集成游戏盾SDK生成设备唯一ID,拦截非法应用请求(某MOBA游戏实测拦截率98%)。

2. 区块链攻击日志存证

全链路记录攻击报文、源IP、时间戳

恶意IP归属地溯源精度达99.7%

满足等保2.0的180天日志留存要求

三、企业级防护方案选型指南

1. 中小应用:轻量化高防CDN

推荐方案:共享清洗服务(上海云盾)

成本:年费≤1万元

优势:分钟级接入,自动过滤90%攻击流量

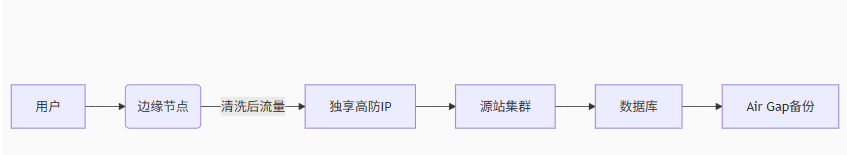

2. 中大型应用:混合弹性架构

图表

成本优化:非核心业务(图片/静态资源)走CDN,核心接口独享防护,带宽成本降40%。

3. 全球化业务:云清洗服务

核心能力:按攻击峰值付费,T级流量自动扩容

推荐厂商:白山云科技、AWS Shield Advanced

案例:某跨境支付平台抵御4.8Tbps攻击,月成本仅1.2万元。

四、紧急自救:攻击突发时的分钟级止血方案

步骤1:流量调度(0-5分钟)

启用BGP重定向分流攻击流量

非关键业务降级(如关闭弹幕、评论)

步骤2:协议层封堵(5-10分钟)

bash

# 紧急限速命令(限制DNS端口每秒10包) iptables -A INPUT -p udp --dport 53 -m limit --limit 10/sec -j ACCEPT iptables -A INPUT -p udp --dport 53 -j DROP

步骤3:终端拦截(10-15分钟)

启用SDK设备指纹封禁异常设备

非法请求拦截率提升至98%

五、未来防御前沿:量子加密与拟态防御

1. 抗量子加密传输

试点NTRU算法替代RSA

防御量子计算暴力破解

上海-洛杉矶实验线路延迟降至82ms

2. 拟态防御架构

动态变换系统特征(IP+端口+协议指纹)

攻击者无法锁定真实目标

某政务平台接入后攻击成功率下降99.3%

结语:攻防的本质是成本对抗

2025年的UDP洪水防御已从“带宽肉搏”升级为“智能博弈”:

技术侧:协议隐身 × AI建模 × 动态调度

架构侧:边缘清洗 × 终端加固 × 弹性成本

合规侧:区块链存证 × 分钟级溯源

当攻击者发起一次8Tbps攻击的成本只需50元时,防御者的智慧在于用技术抬高攻击门槛,用架构稀释流量冲击。正如某头部游戏公司在遭受500万QPS碎片攻击后总结的:

“真正的安全,不是筑起更高的墙,而是让攻击者不知该向何处开炮。”