kail-信息收集之DNS解析(dnsenum、dnsrecon、dnswalk)

dnsenum简介

功能

dnsenum 是一款非常强大的域名信息收集工具。它的目的是尽可能多的收集一个域的信息,能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。它可以查询网站的主机地址信息、域名服务器、mx record(邮件交换记录),在域名服务器上执行axfr请求,通过谷歌脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C类地址并执行whois查询,执行反向查询,把地址段写入文件等。

语法格式:dnsenum [选项] <域>

常见参数

--dnsserver 8.8.8.8 指定DNS server

--enum 相当于–threads 5 -s 15 -w.(指定线程5,使用谷歌查询子域为15,进行whois查询)

--noreverse 跳过反向域名查询

--threads 指定线程

-f dns.txt 指定域名爆破字典

-w 进行whois查询

-o report.xml 输出XML格式的文件

-v, - verbose详细:显示所有进度和所有错误消息。-t, - timeout <value> tcp和udp超时值,以秒为单位(默认值:10秒)。

应用实例

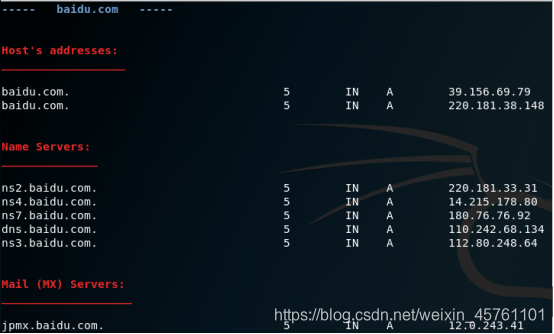

1、对baidu.com实现dns查询

dnsenum --enum baidu.com

参数解析

HOST‘s addresses

可以看得出来baicu.com有两个ip,大公司一般都是两个以上,另外一个作为备用,比如平时服务器升级或者运维的时候,就用备用的ip。

Name Servers

IN:INTERNET,表示资源都在Internet上

A:记录代表"主机名称"与"IP"地址的对应关系, 作用是把名称转换成IP地址,完整的主机名后应有一个点.每个主机至少应有一个A记录

NS:就是name server的缩写,即域名。NS后面接的一定是主机名,代表的意思是说:这个zone(区域)的dns的ip地址。

MX记录MX:这个区域中邮件服务器的IP地址

PTR:PTR记录代表"IP地址"与"主机名"的对应关系

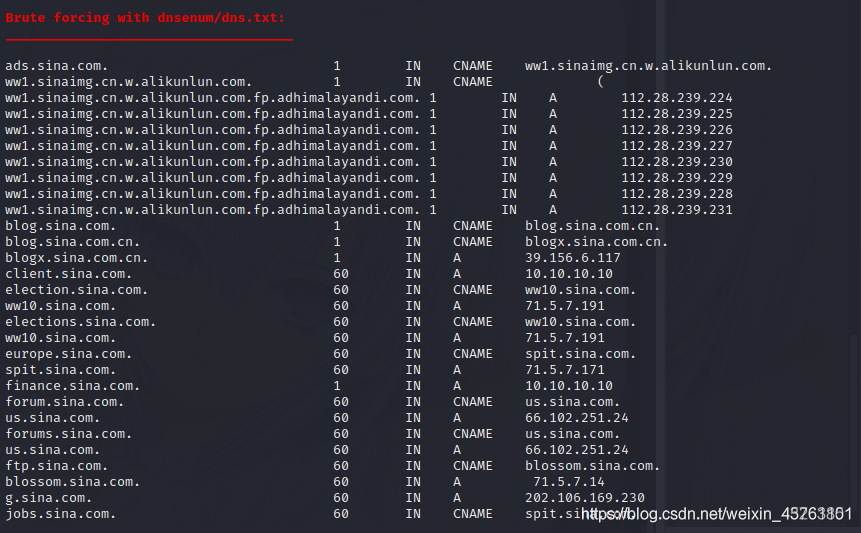

2、使用字典解析域名

dnsenum -f /usr/share/dnsenum/dns.txt sina.com

kail中默认有的dns.txt字典

使用字典dns.txt 对baidu.com.cn进行域名解析

CNAME(别名): 用于将DNS域名的别名映射到另一个主要的或规范的名称 。意思就是通过CNAME将你访问的没有IP地址的域名间接的变成访问另外一个主机。比如你要访问上图的ads.sina.com实际访问的时候,就变成了访问ww1.sinaimg.cn.w.alikunlun.com,它只是起到一个映射的功能。

dnsrecon

DNS侦察是渗透测试信息收集中重要的一部分。DNS侦察是为了从DNS服务器返回的记录中,获取更多信息。不用触发IDS/IPS即可获取网络设施相关的信息。大部分的企业不会监控DNS服务器,只会监视是否存在区域传输漏洞。

功能:

区域传输 ---- Zone Transfer

反向查询 ---- Reverse Lookup

暴力猜解 ---- Domain and Host Brute-Force

标准记录枚举 ---- Standard Record Enumeration (wildcard,SOA,MX,A,TXT etc.)

缓存窥探 ---- Cache Snooping

区域遍历 ---- Zone Walking

Google查询 ---- Google Lookup

常用参数

-t brt 使用内建字典

-t std 默认的标准查询

-t srv 只查srv记录(AD、voip电话)

-t axfr 标准加axfr记录(-a)

-t tld 删除并尝试所有顶级域名(IANA)

--threads 指定线程数

使用实例

dnsrecon -d sina.com.cn

基本的SOA、NS、A、AAAA、MX、SRV查询

dnsrecon -r 60.28.2.0/24

反向PTR查询域名

dnsrecon -a -d sina.com.cn

标准加axfr区域传输

dnsrecon -w -d sina.com.cn

标准加whois查询

dnsrecon -g -d sina.com.cn

标准加google

dnsrecon -D dictionary.txt sina.com.cn

字典爆破主机和子域名

dnsrecon -z -d weberdns.de

当域启动DNSSEC,对于缺乏防护的DNS服务器,可以利用NSEC记录获取区域内全部记录,无需爆破

dnswalk

功能:

有时候可能需要了解当前域名所对应的所有二级域名,DNSWALK就是利用DNS区域传输技术来获取DNS对应域名A记录的小TOOL。

DNS Zone Transfers(DNS区域传输)是指一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库。当主服务器出现故障,备用服务器就自动顶替主服务器提供域名解析服务。当DNS服务器被错误地配置成只要有client发出请求,就会向对方提供一个zone数据库的详细信息。这样就形成了DNS Zone Transfers漏洞工具。通过该漏洞,测试人员可以快速的判定出某个特定zone的所有主机,收集域信息,选择渗透测试目标。

基础语法

dnswalk -radmilF sina.com.cn

常见参数

-r #对指定域名的子域进行递归查询

-a #发现重复的A记录发出告警

-d #将调试状态信息输出到stderr

-m #仅检查上次运行后发生变化的记录

-F #检查PTR记录IP是否与对应A记录相符

-i #不检查域名中的无效字符

-l #检查区域文件中NS记录主机是否能返回正确的应答

dnstracer

功能:

dnstracer 是用于追踪DNF查询请求的,可以从根域->目标域一步一步迭代查看查询请求。

应用实例

dnstracer -co4 -s . www.baidu.com

常见参数

-c #不使用本地缓存

-o #只显示查询简介

-4 #不进行IPv6查询

-s . #指定初始查询的服务器是根域

fierce

功能:

Fierce显示指定域的DNS信息,是一个侦察工具,不能用于IP扫描或者DDos,通过扫描指定的域,可以获取子域的IP地址进行域传送漏洞检测、字典爆破子域名、反查IP段、反查指定域名上下一段IP,属于一款半轻量级的多线程信息收集用具。

常见使用方式

fierce -dns 指定的域

使用实例

1、指定DNS服务器

通过-dnsserver参数指定DNS服务器根据IP地址来查找域名,一般与-range参数一起使用,-range参数指定了IP地址范围。

fierce -range 192.168.1.0-255 -dnsserver 114.114.114.114

参考文章

参考文章